уровень разрешающий приложениям пользователя иметь доступ к сетевым службам

Модель сетевого взаимодействия OSI

Заметка по структуре модели OSI (Open Systems Interconnection ):

Обеспечивает взаимодействие сети и пользователя. Уровень разрешает приложениям пользователя иметь доступ к сетевым службам, таким как обработчик запросов к базам данных, доступ к файлам, пересылке электронной почты.

Также отвечает за передачу служебной информации, предоставляет приложениям информацию об ошибках и формирует запросы к уровню представления.

Пример: HTTP, POP3, SMTP, FTP.

Этот уровень отвечает за преобразование протоколов и кодирование/декодирование данных.

Запросы приложений, полученные с уровня приложений, он преобразует в формат для передачи по сети, а полученные из сети данные преобразует в формат, понятный приложениям. На этом уровне может осуществляться сжатие/распаковка или кодирование/декодирование данных, а также перенаправление запросов другому сетевому ресурсу, если они не могут быть обработаны локально.

Уровень управляет созданием/завершением сеанса, обменом информацией, синхронизацией задач, определением права на передачу данных и поддержанием сеанса в периоды неактивности приложений. Синхронизация передачи обеспечивается помещением в поток данных контрольных точек, начиная с которых возобновляется процесс при нарушении взаимодействия.

Пример (протоколы): PPTP, SCP, PAP

Предназначен для доставки данных без ошибок, потерь и дублирования в той последовательности, как они были переданы. При этом не важно, какие данные передаются, откуда и куда, то есть он предоставляет сам механизм передачи.

Блоки данных он разделяет на фрагменты, размер которых зависит от протокола, короткие объединяет в один, а длинные разбивает. Пример: TCP, UDP.

Определение пути передачи данных. Отвечает за трансляцию логических адресов и имён в физические, определение кратчайших маршрутов, коммутацию и маршрутизацию, отслеживание неполадок и заторов в сети. На этом уровне работает маршрутизатор.

Пример (протоколы): ICMP, RIP, CLNP

Предназначен для обеспечения взаимодействия сетей на физическом уровне и контроля за ошибками, которые могут возникнуть. Полученные с физического уровня данные он упаковывает во фреймы, проверяет на целостность, если нужно исправляет ошибки (посылает повторный запрос поврежденного кадра) и отправляет на сетевой уровень. На этом уровне работают коммутаторы.

Пример: CDP, MPLS, PPP, LAPD, SLIP

Предназначен для передачи потока данных. К физическому уровню относятся физические, электрические и механические интерфейсы между двумя системами.

Пример (протоколы): IRDA, USB, Ethernet.

Уровень разрешающий приложениям пользователя иметь доступ к сетевым службам

Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Дискретное разграничение прав доступа

Основные права доступа к папкам

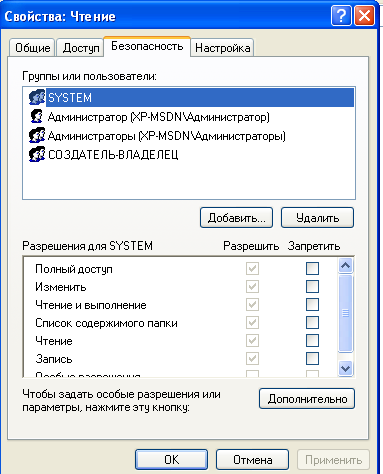

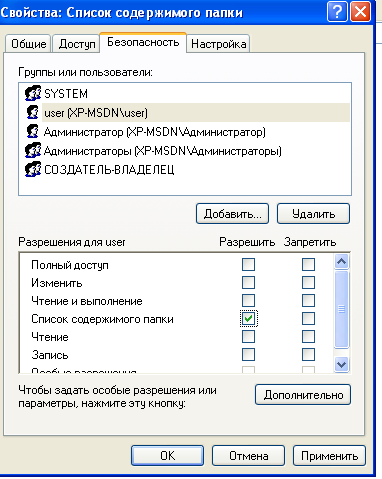

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

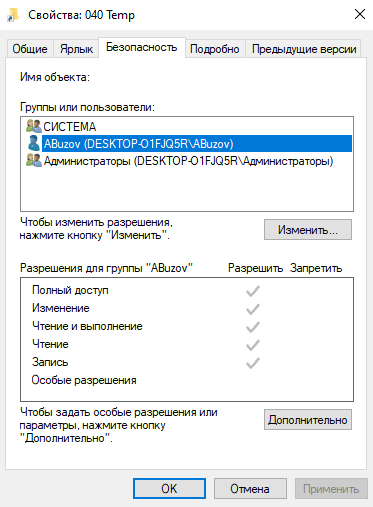

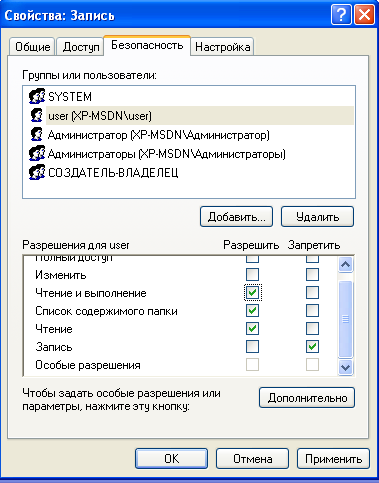

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

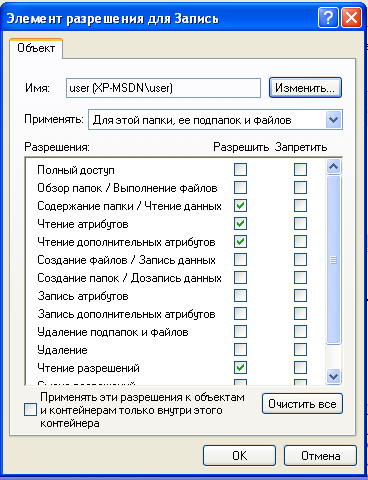

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

Элементы разрешений на доступ

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

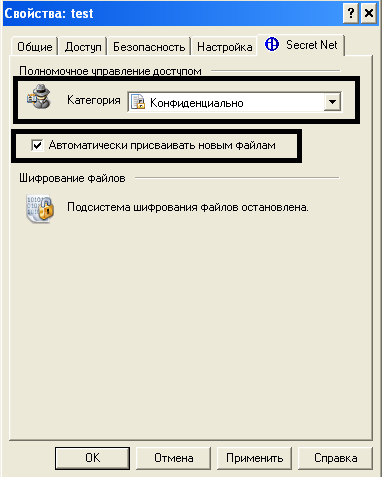

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

Настройка управления доступом и разрешениями на уровне пользователей

Применяется к: Windows Admin Center, ознакомительная версия Windows Admin Center

В средах рабочей группы или в доменах, не являющихся доверенными, доступ на основе групп в Windows Admin Center не поддерживается.

Определения ролей доступа к шлюзу

Существует две роли для доступа к службе шлюза Windows Admin Center.

Пользователи шлюза могут подключаться к службе шлюза Windows Admin Center, чтобы через него управлять серверами, но не могут изменять разрешения доступа и механизм проверки подлинности, используемый для аутентификации шлюза.

Администраторы шлюза могут настраивать доступ, а также способ выполнения проверки подлинности для пользователей на шлюзе. Просматривать и настраивать параметры доступа в Windows Admin Center могут только администраторы шлюза. Локальные администраторы на компьютере шлюза всегда являются администраторами службы шлюза Windows Admin Center.

Доступ к шлюзу не подразумевает доступ к управляемым серверам, отображаемым шлюзом. Для управления целевым сервером подключающийся пользователь должен использовать учетные данные (через переданные учетные данные Windows или учетные данные, предоставленные в сеансе Windows Admin Center с помощью действия Управлять как) с административным доступом к этому целевому серверу.

Active Directory или группы локальных компьютеров

По умолчанию для управления доступом к шлюзу используются Active Directory или группы локальных компьютеров. При наличии домена Active Directory доступом пользователей и администраторов шлюза можно управлять из интерфейса Windows Admin Center.

На вкладке Пользователи можно указать пользователя, которому нужно предоставить доступ к Windows Admin Center в качестве пользователя шлюза. По умолчанию, и если не указать группу безопасности, доступ будет иметь любой пользователь, обращающийся к URL-адресу шлюза. После добавления одной или нескольких групп безопасности в список пользователей доступ будет ограничен членами этих групп.

Если в вашей среде не используется домен Active Directory, доступ контролируется локальными группами Users и Administrators на компьютере шлюза Windows Admin Center.

Проверка подлинности смарт-карты

Вы можете принудительно применить проверку подлинности смарт-карты, указав дополнительную необходимую группу для групп безопасности на основе смарт-карты. После добавления группы безопасности на основе смарт-карты пользователь может получить доступ к службе Windows Admin Center, только если он является членом любой группы безопасности и группы смарт-карты, включенной в список пользователей.

На вкладке Администраторы можно указать пользователя, которому нужно предоставить доступ к Windows Admin Center в качестве администратора шлюза. Локальная группа администраторов на компьютере всегда будет иметь полный доступ администратора и ее не можно удалить из списка. Добавляя группы безопасности, вы даете членам этих групп разрешения на изменение параметров шлюза Windows Admin Center. Список администраторов поддерживает проверку подлинности смарт-карты такую же, как и для списка пользователей: с условием AND и для группы безопасности и для группы смарт-карт.

Azure Active Directory

Если ваша организация использует Azure Active Directory (Azure AD), вы можете добавить дополнительный уровень безопасности в Windows Admin Center, требуя для доступа к шлюзу проверку подлинности Azure AD. Чтобы обеспечить доступ к Windows Admin Center, учетной записи Windows пользователя также следует предоставить доступ к серверу шлюза (даже при использовании проверки подлинности Azure AD). При использовании Azure AD управление правами доступа пользователя и администратора Windows Admin Center осуществляется на портале Azure, а не из пользовательского интерфейса Windows Admin Center.

Доступ к Windows Admin Center при включенной проверке подлинности Azure AD

В зависимости от используемого браузера некоторые пользователи, обращающиеся к Windows Admin Center с настроенной проверкой подлинности Azure AD, получат дополнительный запрос из браузера, в котором нужно будет указать данные учетной записи Windows для компьютера, на котором установлен Windows Admin Center. После ввода этих данных пользователи увидят дополнительный запрос на проверку подлинности Azure Active Directory, для которого требуются учетные данные учетной записи Azure, которой предоставлен доступ к приложению Azure AD в Azure.

Пользователи, учетная запись Windows которых имеет права администратора на компьютере шлюза, не будут получать запрос на проверку подлинности Azure AD.

Настройка проверки подлинности Azure Active Directory для Windows Admin Center (Предварительная версия)

В Windows Admin Center последовательно выберите Параметры > Доступ и используйте выключатель, чтобы включить параметр «Use Azure Active Directory to add a layer of security to the gateway» (Использовать Azure Active Directory для добавления уровня безопасности в шлюз). Если вы не зарегистрировали шлюз в Azure, вам будет предложено сделать это в данный момент.

По умолчанию все участники клиента Azure AD имеют доступ пользователей к службе шлюза Windows Admin Center. Доступ администратора к шлюзу Windows Admin Center имеют только локальные администраторы на компьютере шлюза. Обратите внимание, что права локальных администраторов на компьютере шлюза нельзя ограничить. Локальные администраторы могут выполнять любые действия независимо от того, используется ли Azure AD для проверки подлинности или нет.

Если вы хотите предоставить доступ к службе Windows Admin Center определенным пользователям Azure AD, группам пользователей шлюза или администраторам шлюза, необходимо выполнить следующие действия.

После включения проверки подлинности Azure AD служба шлюза перезапустится и вам потребуется обновить браузер. Вы можете в любое время обновить доступ пользователя к приложению SME Azure AD на портале Azure.

При попытке доступа к URL-адресу шлюза Windows Admin Center пользователям будет предложено войти, используя удостоверение Azure Active Directory. Помните, что пользователи также должны быть членами локальных «Пользователей» на сервере шлюза для доступа к центру администрирования Windows Admin Center.

Пользователи и администраторы могут просматривать текущую учетную запись, с которой они совершили вход, а также выйти из этой учетной записи Azure AD с вкладки Учетная запись в параметрах Windows Admin Center.

Настройка проверки подлинности Azure Active Directory для Windows Admin Center

Чтобы настроить проверку подлинности Azure AD, необходимо сначала зарегистрировать шлюз в Azure (это необходимо сделать только один раз для шлюза Windows Admin Center). На этом этапе создается приложение Azure AD, с помощью которого вы можете управлять доступом пользователей шлюза и администраторов шлюза.

Если вы хотите предоставить доступ к службе Windows Admin Center определенным пользователям Azure AD, группам пользователей шлюза или администраторам шлюза, необходимо выполнить следующие действия.

Как только вы сохраните контроль доступа Azure AD в панели Изменить контроль доступа, служба шлюза перезапустится и вам потребуется обновить свой браузер. Вы можете в любое время обновить доступ пользователя к приложению Windows Admin Center Azure AD на портале Azure.

При попытке доступа к URL-адресу шлюза Windows Admin Center пользователям будет предложено войти, используя удостоверение Azure Active Directory. Помните, что пользователи также должны быть членами локальных «Пользователей» на сервере шлюза для доступа к центру администрирования Windows Admin Center.

Используя вкладку Azure в общих параметрах Windows Admin Center, пользователи и администраторы могут просматривать текущую учетную запись, с которой они совершили вход, а также выйти из этой учетной записи Azure AD.

Условный доступ и многофакторная проверка подлинности

Одним из преимуществ использования Azure AD в качестве дополнительного уровня безопасности для контроля доступа к шлюзу Windows Admin Center является то, что вы можете использовать эффективные функции безопасности Azure AD, такие как условный доступ и многофакторная проверка подлинности.

Настройте единый вход

Единый вход при развертывании в качестве службы в Windows Server

После установки Windows Admin Center в Windows 10 все готово к использованию единого входа. Однако если вы собираетесь использовать Windows Admin Center в Windows Server, то перед использованием единого входа необходимо настроить в среде некоторую форму делегирования Kerberos. Делегирование настраивает компьютер шлюза как доверенный для делегирования к целевому узлу.

Используйте следующий пример PowerShell, чтобы настроить ограниченное делегирование на основе ресурсов в вашей среде. В этом примере показано, как настроить Windows Server [node01.contoso.com] для принятия делегирования из шлюза Windows Admin Center [wac.contoso.com] в домене contoso.com.

Чтобы удалить эту связь, выполните следующий командлет:

Управление доступом на основе ролей

Управление доступом на основе ролей позволяет предоставлять пользователям ограниченный доступ к компьютеру, не делая их полными локальными администраторами. Role-based access control (Управление доступом на основе ролей)

Настройка RBAC состоит из 2 шагов: включения поддержки на целевых компьютерах и назначения пользователям соответствующих ролей.

Убедитесь, что у вас есть права локального администратора на компьютерах, для которых вы настраиваете поддержку управления доступом на основе ролей.

Применение управления доступом на основе ролей к одному компьютеру

Модель развертывания на одном компьютере идеально подходит для простых сред, в которых управление нужно представить только нескольким компьютерам. Настройка компьютера с поддержкой управления доступом на основе ролей приведет к следующим изменениям:

Чтобы включить поддержку управления доступом на основе ролей на одном компьютере, выполните следующие действия.

После применения конфигурации вы можете назначить пользователям приведенные ниже роли.

Вы также можете последовательно заполнять эти группы по всему домену, настраивая объект групповой политики с помощью параметра Restricted Groups Policy Setting (Настройка политики групп с ограниченным доступом).

Применение управления доступом на основе ролей к нескольким компьютерам

При развертывании на крупном предприятии вы можете использовать существующие средства автоматизации для распространения функции управления доступом на основе ролей на компьютеры, скачав пакет конфигурации со шлюза Windows Admin Center. Пакет конфигурации предназначен для использования с Desired State Configuration PowerShell, но его можно адаптировать для работы с предпочтительным решением для автоматизации.

Скачивание конфигурации управления доступом на основе ролей

Чтобы загрузить пакет конфигурации управления доступом на основе ролей, необходимо иметь доступ к Windows Admin Center и командной строке PowerShell.

Если вы используете шлюз Windows Admin Center в Windows Server в режиме службы, используйте следующую команду, чтобы скачать пакет конфигурации. Не забудьте обновить адрес шлюза, указав подходящий для своей среды.

Если вы используете шлюз Windows Admin Center на компьютере с Windows 10, выполните следующую команду:

При развертывании ZIP-архива вы увидите следующую структуру папок:

Чтобы настроить поддержку управления доступом на основе ролей на узле, необходимо выполнить следующие действия.

В следующем разделе объясняется, как это сделать с помощью удаленного взаимодействия PowerShell.

Развертывание на нескольких компьютерах

Чтобы развернуть конфигурацию, загруженную на несколько компьютеров, необходимо обновить скрипт InstallJeaFeatures.ps1, чтобы включить соответствующие группы безопасности для среды, скопировать файлы на каждый из компьютеров и вызвать скрипты конфигурации. Для этого можно использовать предпочтительные средства автоматизации, однако в этой статье основное внимание уделяется чистому подходу на основе PowerShell.

По умолчанию скрипт конфигурации будет создавать локальные группы безопасности на компьютере, чтобы управлять доступом к каждой из ролей. Это подходит для компьютеров, присоединенных к рабочей группе и доменам, но если развертывание выполняется в среде только для домена, вам может потребоваться напрямую связать группу безопасности домена с каждой ролью. Чтобы обновить конфигурацию для использования групп безопасности домена, откройте InstallJeaFeatures.ps1 и внесите следующие изменения:

Обязательно используйте уникальные группы безопасности для каждой роли. Если одна и та же группа безопасности назначена нескольким ролям, настройка завершится ошибкой.