последствия реализации угрозы удаленного запуска приложений

Пять угроз безопасности при удаленной работе

Специалистам по кибербезопасности в компаниях неожиданно пришлось адаптироваться к тому, что почти 100% пользователей работают удаленно. Сегодня, в условиях неопределенности, компании стараются сохранить бизнес-процессы, а безопасность отходит на второй план. Специалисты, которые ранее обслуживали преимущественно локальные компьютеры, могут быть не готовы к борьбе с новыми угрозами удаленного доступа.

Наша группа реагирования на инциденты ежедневно помогает нашим клиентам устранять проблемы безопасности. Но за последние пару месяцев характер атак при подключении VPN и использовании облачных приложений и данных изменился. Мы составили список из пяти угроз удаленной работы, чтобы рассказать, с чем сталкиваются наши специалисты в период пандемии COVID-19.

1. Атаки через VPN методом грубой силы

Поскольку многие люди сейчас работают из дома, у злоумышленников появилось больше возможностей для атак через VPN методом грубой силы. ZDNet сообщает, что за последнее время количество VPN-подключений выросло на 33%. Это значит, что с начала 2020 года у злоумышленников появилось более миллиона новых целей.

Примерно в 45% случаев группе реагирования Varonis приходится расследовать именно атаки методом грубой силы. Большая часть этих атак направлена на получение доступа к VPN или Active Directory. Случалось, что организации отключали встроенные блокировки и другие ограничения на подключение к VPN, чтобы не останавливать работу или снизить затраты на ИТ. Это делает систему уязвимой к такого рода атакам.

Злоумышленники проводят атаку методом грубой силы. Они выбирают портал VPN и многократно пытаются пройти аутентификацию, используя предварительно собранные списки учетных данных. Такую атаку называют «подстановка учетных данных» (credential stuffing). Если хотя бы один логин или пароль подобран правильно, злоумышленник может взломать систему.

Более того, если в системе используется единый вход (SSO), злоумышленник также может получить корректный доменный логин. Злоумышленник проникает в сеть очень быстро. Он может начать разведку, войдя в домен, и попытаться повысить привилегии.

Чем может помочь Varonis

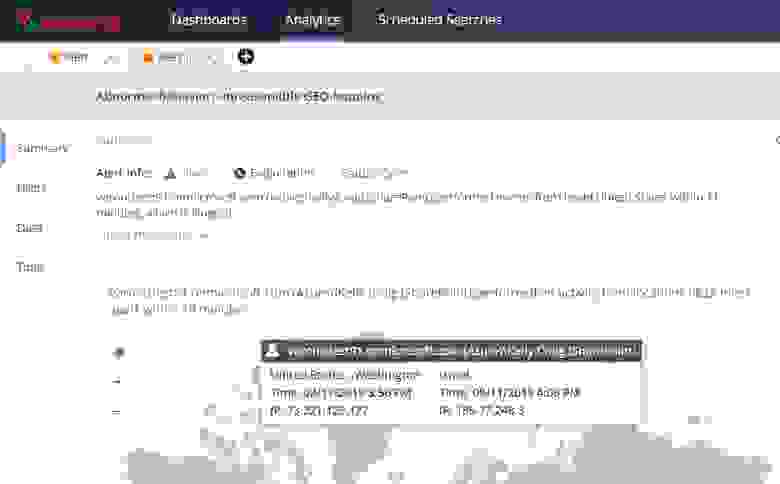

Решения Varonis имеют более ста встроенных моделей угроз для обнаружения подозрительной аутентификации (подстановка учетных данных, распыление пароля, перебор) в VPN или Active Directory. Вы заметите, что наши модели угроз учитывают несколько источников: данные об активности VPN дополняются информацией из Active Directory, веб-прокси и хранилищ данных, таких как SharePoint или OneDrive.

Вы также можете быстро просмотреть контекстную VPN-активность (обработанные журналы) в библиотеке сохраненных поисков, которую можно использовать для создания отчетов или поиска угроз:

Несколько сотен неудавшихся попыток входа с одного и того же IP-адреса или устройства могут служить подтверждением атаки методом грубой силы. Но, даже если злоумышленники действуют незаметно и медленно, Varonis может обнаружить незначительные отклонения, анализируя телеметрию периметра, активность Active Directory и доступ к данным, а затем сравнивая эту информацию с базовой моделью поведения пользователя или устройства.

2. Управление и контроль через фишинг

Еще одна известная угроза, адаптированная к условиям пандемии, — фишинг. Злоумышленники наживаются на страхе людей во время пандемии, обманом заставляя пользователей нажимать на вредоносные ссылки и загружать вредоносные программы. Фишинг — настоящее зло.

Преступники разработали карты очагов распространения COVID-19 и создали веб-сайты, на которых «продаются» медицинские принадлежности или предлагаются чудодейственные средства, после заказа которых вы устанавливаете на свой компьютер вредоносное ПО. Некоторые мошенники действуют нагло, например просят 500 долларов за маску N-95. Другие же атаки направлены на то, чтобы получить доступ к вашему компьютеру и всем данным на нем. Как только вы перейдете по вредоносной ссылке, на ваш компьютер загрузится программа, с помощью которой злоумышленник установит соединение с командным сервером. Затем он начнет разведку и повысит привилегии, чтобы найти и украсть ваши конфиденциальные данные.

Чем может помочь Varonis

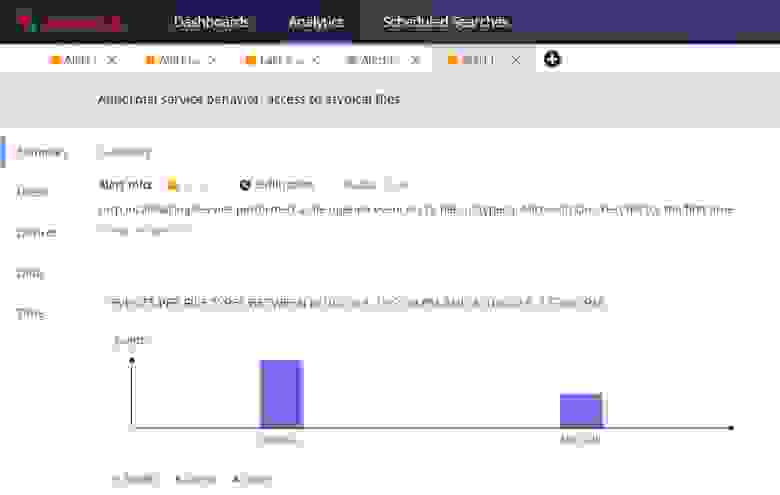

Varonis обнаруживает действия в сети, которые напоминают захват управления и контроля (не только соединение с известными вредоносными IP-адресами или доменами). Решение выполняет глубокую проверку трафика DNS и выявляет вредоносные программы, маскирующие передачу данных в трафике HTTP или DNS.

Помимо обнаружения вредоносных программ и их соединений с командным сервером, модели угроз Varonis часто обнаруживают скомпрометированного пользователя, регистрируя необычные попытки доступа к файлам или электронной почте. Varonis отслеживает активность файла и телеметрию периметра и создает базовые профили поведения пользователей. Затем решение сравнивает текущую активность с этими базовыми профилями и постоянно растущим каталогом моделей угроз.

3. Вредоносные приложения в Azure

Этот вектор атаки относительно новый, в прошлом месяце он впервые обсуждался в нашем блоге. Рекомендуем прочитать полную версию статьи, поскольку здесь мы приведем лишь краткое ее описание.

Компания Microsoft сообщила, что за последний месяц количество арендаторов Azure увеличилось на 775%. Это означает, что некоторые из вас сейчас создают среды Azure для своих удаленных сотрудников, и многие тратят все силы, чтобы удержать бизнес на плаву и быстро внедрить новые функции. Возможно, это относится и к вам.

Вы должны знать, каким приложениям пользователи разрешают доступ к данным, и запланировать регулярные проверки одобренных приложений, чтобы иметь возможность блокировать все, что несет риск.

Преступники поняли, что они могут использовать вредоносные приложения для Azure в фишинговых кампаниях, и, когда пользователь установит приложение, злоумышленники получат доступ к сети.

Чем может помочь Varonis

Varonis может отслеживать запросы на установку приложения Azure и обнаруживать признаки этой атаки с самого начала. Varonis собирает, анализирует и профилирует все события в Office 365 для каждого компонента, поэтому, как только вредоносное приложение начинает выдавать себя за пользователя (отправлять электронные письма и загружать файлы), срабатывают наши поведенческие модели угроз.

4. Обход многофакторной аутентификации

Еще одна угроза для удаленных сотрудников — атака посредника («man-in-the-middle attack»). Возможно, ваши сотрудники раньше не работали удаленно и не очень хорошо знакомы с Office 365, поэтому их могут ввести в заблуждение поддельные окна входа в Office 365. Злоумышленники используют эти окна входа, чтобы выкрасть учетные данные и токены аутентификации, которых достаточно для имитации пользователя и входа в систему. Помимо этого, удаленные сотрудники могут использовать незащищенный маршрутизатор Wi-Fi, который можно с легкостью взломать.

Вкратце, злоумышленник перехватывает токен аутентификации, который сервер отправляет вам, а затем использует его для входа в систему со своего компьютера. Получив доступ, злоумышленник перехватывает управление вашим компьютером. Он пытается заразить компьютеры других пользователей или сразу ищет конфиденциальные данные.

Чем может помочь Varonis

Varonis может обнаруживать одновременный вход в систему из разных мест, а также попытки входа, которые не совпадают с предыдущим поведением пользователя и служат доказательством махинации. Varonis отслеживает ваши данные на предмет аномальных попыток доступа, которые злоумышленники могут совершать, просто находясь внутри вашей сети.

5. Внутренние угрозы

Сейчас время большой неопределенности для каждого. Люди прикладывают все усилия, чтобы преодолеть кризис, а страх и неопределенность заставляют их вести себя непривычно.

Пользователи загружают рабочие файлы на незащищенный компьютер. Это происходит из-за страха потерять работу или невозможности выполнить ее эффективно. Оба варианта имеют место быть. Это затрудняет работу ИТ- и ИБ-служб, которым нужно обеспечивать безопасность данных.

Внутренние угрозы бывает сложно выявить, особенно когда сотрудник использует для доступа к конфиденциальным данным персональное устройство. На нем нет корпоративных средств управления безопасностью, таких как DLP, которые могли бы обнаружить пользователя, передающего эти данные.

Чем может помочь Varonis

Мы обнаруживаем внутренние угрозы, определяя, где находятся конфиденциальные данные компании, а затем изучаем то, как пользователи обычно работают с этими данными. Varonis длительное время отслеживает действия пользователей с данными и файлами, а затем дополняет их данными VPN, DNS и прокси. Поэтому Varonis оповещает, когда пользователь загружает большой объем данных по сети или получает доступ к конфиденциальным данным, к которым ранее он не имел доступа, и может предоставить полный список файлов, к которым обращался пользователь.

Чаще всего сотрудники не имеют злого умысла. Тем не менее для компании важно понимать, как хранить конфиденциальные данные, поскольку внутренние угрозы — частое явление. Возможность напрямую реагировать на поведение сотрудников — это способ не только снизить риски, но и обсудить проблемы с командой.

Удаленная техподдержка как риск бизнеса

Как не предоставить доступ к своим компьютерам непонятно кому.

В крупных компаниях все заботы по установке и настройке ПО для сотрудников берет на себя IT-служба. Однако для маленькой команды даже один штатный специалист может оказаться непозволительной роскошью. Такие компании, как правило, пользуются услугами приходящих сисадминов. И в целом это нормально. Если конечно внешние специалисты — профессионалы.

В некоторых фирмах без собственного специалиста считается нормальной практикой, даже когда сотрудник пользуется услугами сторонних эникейщиков за свой счет, а компания потом компенсирует ему затраты. Так или иначе, для работы таким мастерам нужен удаленный доступ — как правило, у них много клиентов, и приехать в офис к каждому они физически не успевают.

Угрозы удаленного доступа

Открывать доступ к своей инфраструктуре незнакомому человеку — это всегда риск. Особенно когда неизвестно, какова квалификация специалиста, насколько серьезно он относится к безопасности хотя бы своего компьютера и насколько он честен. Поэтому бездумно разрешать сотрудникам обращаться к кому попало — не самая удачная идея.

Удаленный сисадмин может случайно увидеть деловую переписку, проекты договоров и другие конфиденциальные документы. Его собственная машина может быть заражена. Неизвестно, как он хранит учетные данные от ваших компьютеров и кто имеет к ним доступ. А ведь он вообще может оказаться нечист на руку.

Не давайте удаленный доступ кому попало

В условиях ограниченных ресурсов полностью отказаться от удаленного администрирования, возможно, и не выйдет. Однако вы можете снизить риск киберинцидента, позаботившись о том, чтобы доступ к компьютерам получали только доверенные люди.

Угрозы удаленного запуска приложений

Выделяют три подкласса данных угроз:

распространение файлов, содержащих несанкционированный исполняемый код;

удаленный запуск приложения путем переполнения буфера приложений-серверов;

удаленный запуск приложения путем использования возможностей удаленного управления системой, предоставляемых скрытыми программными и аппаратными закладками, либо используемыми штатными средствами.

Типовые угрозы первого из указанных подклассов основываются на активизации распространяемых файлов при случайном обращении к ним. Примерами таких файлов могут служить: файлы, содержащие исполняемый код в вид документы, содержащие исполняемый код в виде элементов ActiveX, Java-апплетов, интерпретируемых скриптов (например, тексты на JavaScript); файлы, содержащие исполняемые коды программ. Для распространения файлов могут использоваться службы электронной почты, передачи файлов, сетевой файловой системы.

При угрозах второго подкласса используются недостатки программ, реализующих сетевые сервисы (в частности, отсутствие контроля за переполнением буфера). Настройкой системных регистров иногда удается переключить процессор после прерывания, вызванного переполнением буфера, на исполнение кода, содержащегося за границей буфера. Примером реализации такой угрозы может служить внедрение широко известного «вируса Морриса».

При угрозах третьего подкласса нарушитель использует возможности удаленного управления системой, предоставляемые скрытыми компонентами (например, «троянскими» программами типа Back. Orifice, Net Bus), либо штатными средствами управления и администрирования компьютерных сетей (Landesk Management Suite, Managewise, Back Orifice и т. п.). В результате их использования удается добиться удаленного контроля над станцией в сети.

Если в Учреждении обрабатываемые ПДн не пересылаются по сетям общего пользования и международного обмена, установлена антивирусная защита, то вероятность реализации угрозы – является маловероятной.

Во всех других случаях должна быть оценена вероятность реализации угрозы.

Обобщенный список вероятности реализации угроз для разных типов ИСПДн представлен в таблице 12.

Вероятность реализации угрозы

Коэфф. вероятности реализации угрозы нарушителем

Последствия реализации угрозы удаленного запуска приложений

3 Угрозы при использовании глобальной сети Интернет в качестве среды передачи данных

3.4 Общая характеристика угроз безопасности ЛВС ПЦО, реализуемых с использованием протоколов межсетевого взаимодействия

4.2 Защита от угроз при помощи межсетевых экранов

6 Типовые схемы защиты ЛВС ПЦО

Приложение А. Пример программирования межсетевого экрана на основе маршрутизатора Cisco

А.1 Пользовательский интерфейс маршрутизатора и режимы

А.2 Вывод информации о конфигурации маршрутизатора

А.3 Запуск маршрутизатора и его начальное конфигурирование

А.4 Конфигурирование маршрутизаторов

А.4.1 Конфигурирование IP-адресов интерфейсов маршрутизатора

А.4.2 Конфигурирование маршрутизатора и протоколы маршрутизации RIP и IGRP

А.4.3 Списки управления доступом (ACL)

Приложение В. Пример настройки маршрутизатора Mikrotik

Трикотажные перчатки с пвх покрытием myprotect.by.

3.4 Общая характеристика угроз безопасности ЛВС ПЦО, реализуемых с использованием протоколов межсетевого взаимодействия

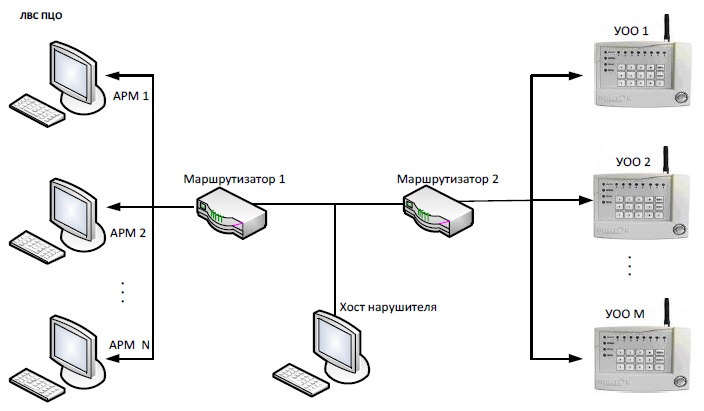

Если АРМ реализован на базе локальной или распределенной информационной системы, подключенной к сетям общего пользования и (или) сетям международного информационного обмена, то в ней могут быть реализованы угрозы безопасности информации путем использования протоколов межсетевого взаимодействия. При этом может обеспечиваться НСД к СИн или реализовываться угроза отказа в обслуживания.

Можно выделить семь наиболее часто реализуемых в настоящее время угроз.

1. Анализ сетевого трафика (рисунок 3.2).

Рисунок 3.2 Схема реализации угрозы «Анализ сетевого трафика»

Эта угроза реализуется с помощью специальной программы-анализатора пакетов (sniffer), перехватывающей все пакеты, передаваемые по сегменту сети, и выделяющей среди них те, в которых передаются телеграммы от УОО к АРМ и от АРМ к УОО. В ходе реализации угрозы нарушитель изучает логику работы СПИ – то есть стремится получить однозначное соответствие событий, происходящих в СПИ, и команд, пересылаемых при этом хостами, в момент появления данных событий. Под хостами в данном случае понимается компьютер или сервер, а также УОО, подключенный к локальной или глобальной сети. В дальнейшем это позволяет злоумышленнику на основе задания соответствующих команд, например, перехватить поток передаваемых данных, которыми обмениваются компоненты СПИ, для подмены информации или модификации.

2. Сканирование сети.

Сущность процесса реализации угрозы заключается в передаче запросов сетевым службам хостов ЛВС ПЦО и анализе ответов от них. Цель – выявление используемых протоколов, доступных портов сетевых служб, законов формирования идентификаторов соединений, определение активных сетевых сервисов.

3. Угроза выявления пароля.

Цель реализации угрозы состоит в получении НСД путем преодоления парольной защиты. Злоумышленник может реализовывать угрозу с помощью целого ряда методов, таких как простой перебор, перебор с использованием специальных словарей, установка вредоносной программы для перехвата пароля, подмена доверенного объекта сети (IP-spoofing) и перехват пакетов (sniffing). В основном для реализации угрозы используются специальные программы, которые пытаются получить доступ к хосту путем последовательного подбора паролей. В случае успеха, злоумышленник может создать для себя «проход» для будущего доступа, который будет действовать, даже если на хосте изменить пароль доступа.

4. Подмена доверенного объекта сети (УОО) и передача по каналам связи сообщений от его имени (рисунок 3.3).

Рисунок 3.3 Схема реализации угрозы «Подмена доверенного объекта сети (УОО)»

Такая угроза эффективно реализуется в системах, где применяются нестойкие алгоритмы идентификации и аутентификации хостов, пользователей и т.д. Под доверенным объектом понимается УОО – устройство оконечное объектовое, легально подключенное к серверу.

Могут быть выделены две разновидности процесса реализации указанной угрозы: с установлением и без установления виртуального соединения.

Процесс реализации с установлением виртуального соединения состоит в присвоении прав УОО, что позволяет нарушителю вести сеанс работы с АРМ от имени УОО.

Реализация угрозы данного типа требует преодоления системы идентификации и аутентификации сообщений (например, атака rsh-службы UNIX-хоста).

Процесс реализации угрозы без установления виртуального соединения может иметь место в сетях, осуществляющих идентификацию передаваемых сообщений только по сетевому адресу отправителя. Сущность заключается в передаче служебных сообщений от имени сетевых управляющих устройств (например, от имени маршрутизаторов) об изменении маршрутно-адресных данных.

В результате реализации угрозы нарушитель получает права доступа, установленные для УОО, к техническому средству ЛВС ПЦО – цели угроз.

5. Навязывание ложного маршрута сети.

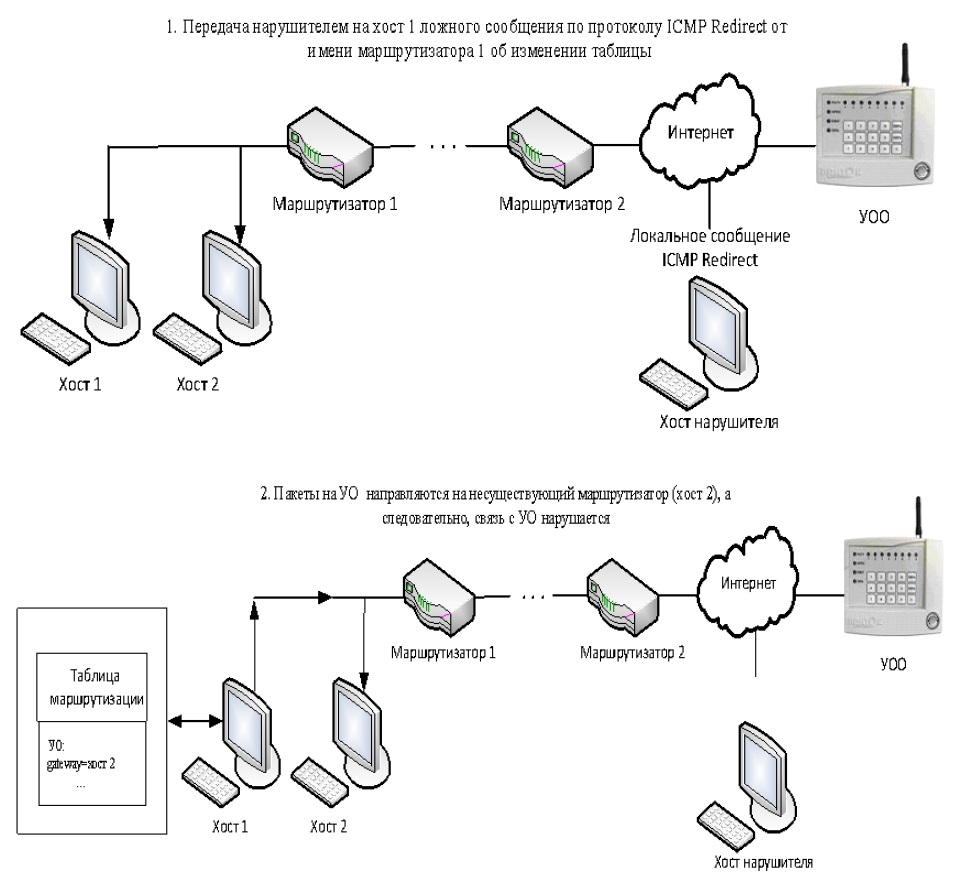

Данная угроза реализуется одним из двух способов: путем внутрисегментного или межсегментного навязывания. Возможность навязывания ложного маршрута обусловлена недостатками, присущими алгоритмам маршрутизации (в частности, из-за проблемы идентификации сетевых управляющих устройств), в результате чего можно попасть, например, на хост или в сеть, где можно войти в операционную среду технического средства в составе СПИ. Реализация угрозы основывается на несанкционированном использовании протоколов маршрутизации (RIP, OSPF, LSP) и управления сетью (ICMP, SNMP) для внесения изменений в маршрутно-адресные таблицы. При этом нарушителю необходимо послать от имени сетевого управляющего устройства (например, маршрутизатора) управляющее сообщение (рисунки 3.4. и 3.5.).

Рисунок 3.4. Схема реализации атаки «Навязывание ложного маршрута» (внутрисегментное) с использованием протокола ICMP с целью нарушения связи

Рисунок 3.5. Схема реализации угрозы «Навязывание ложного маршрута» (межсегментное) с целью перехвата трафика

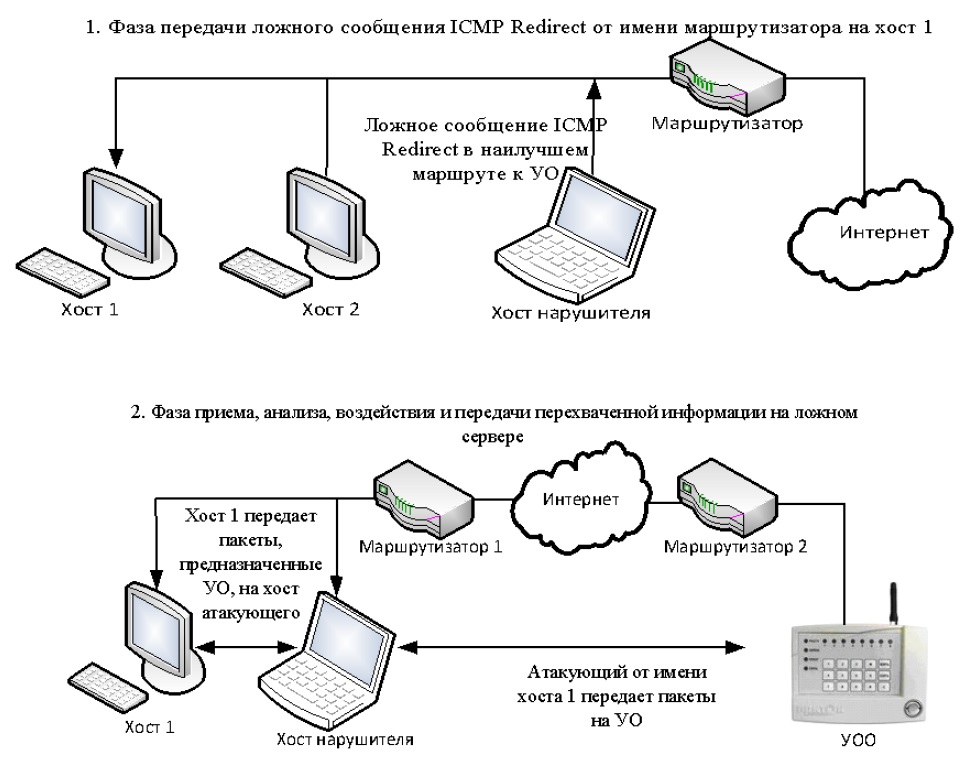

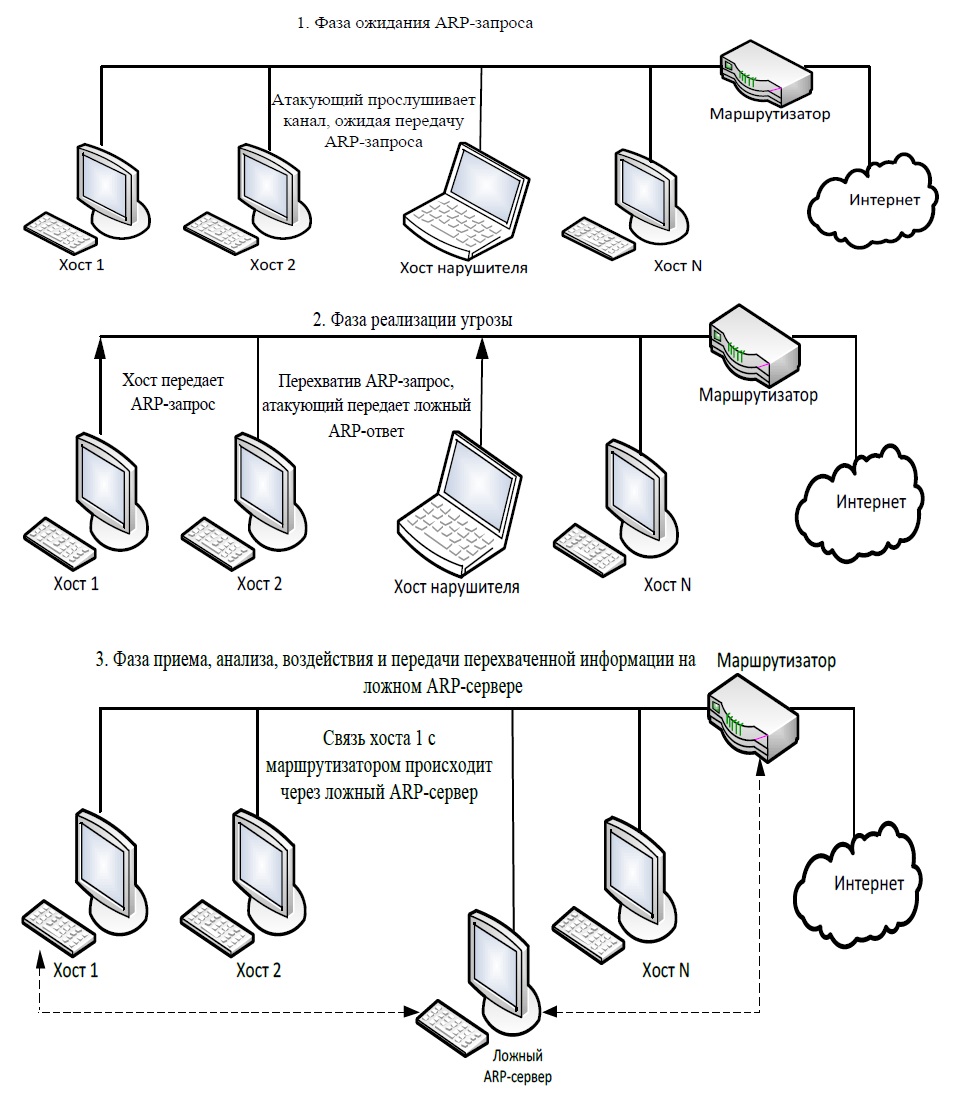

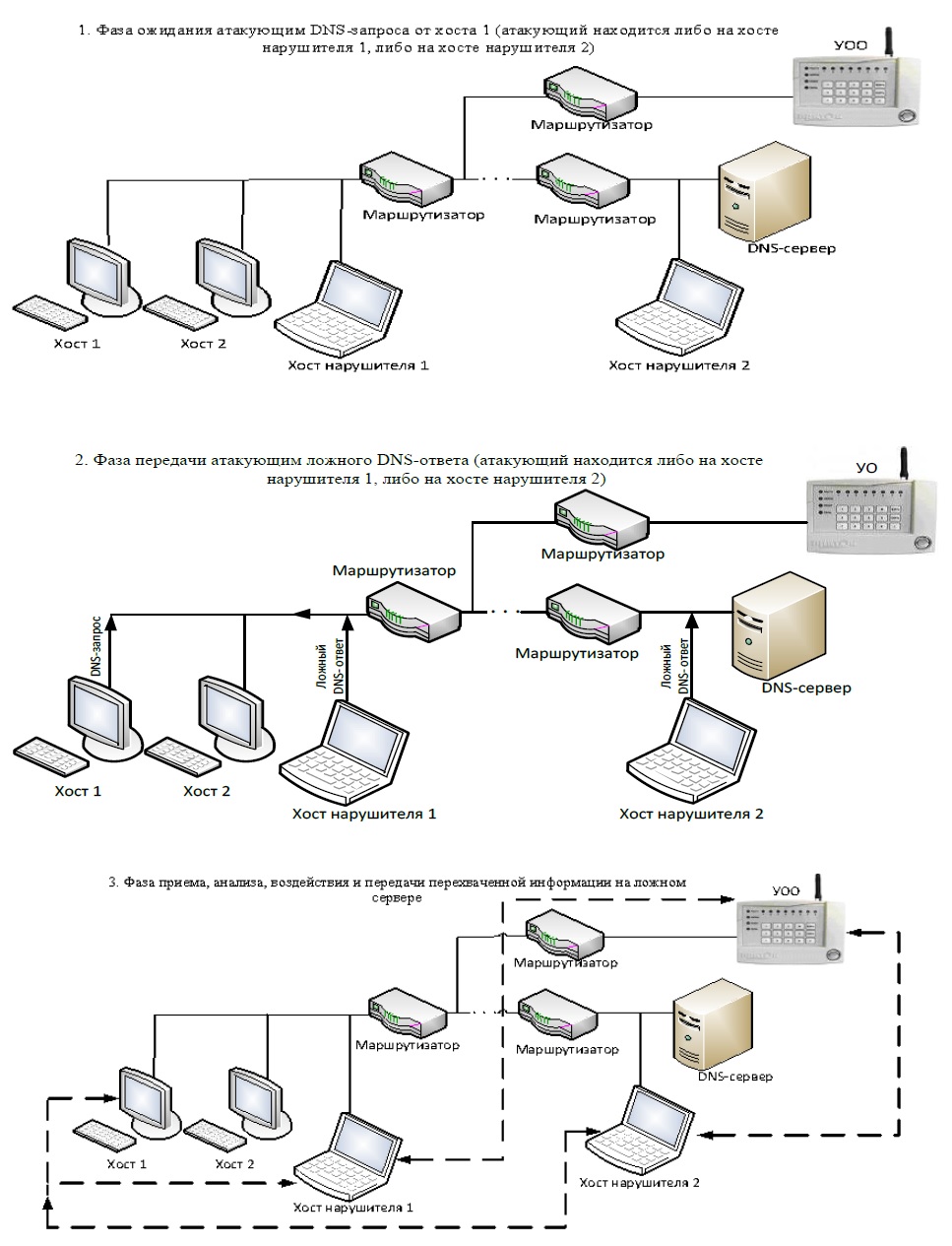

6. Внедрение ложного объекта сети.

Рисунок 3.6. Схема реализации угрозы «Внедрение ложного ARP-сервера»

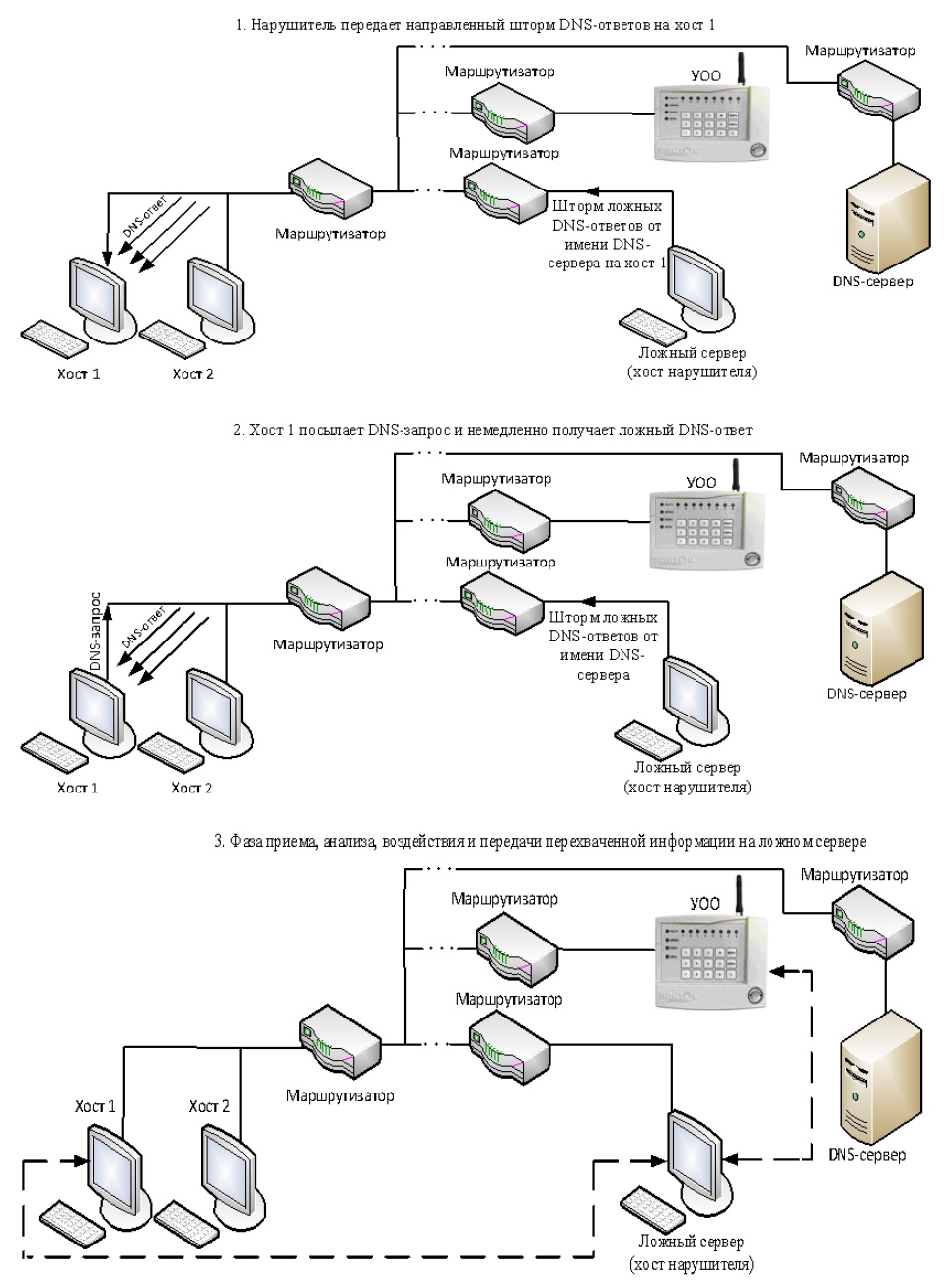

Рисунок 3.7. Схема реализации угрозы «Внедрение ложного DNS-сервера» путем перехвата DNS-запроса

Рисунок 3.8. Схема реализации угрозы «внедрение ложного DNS-сервера» путем шторма DNS-ответов на компьютер сети

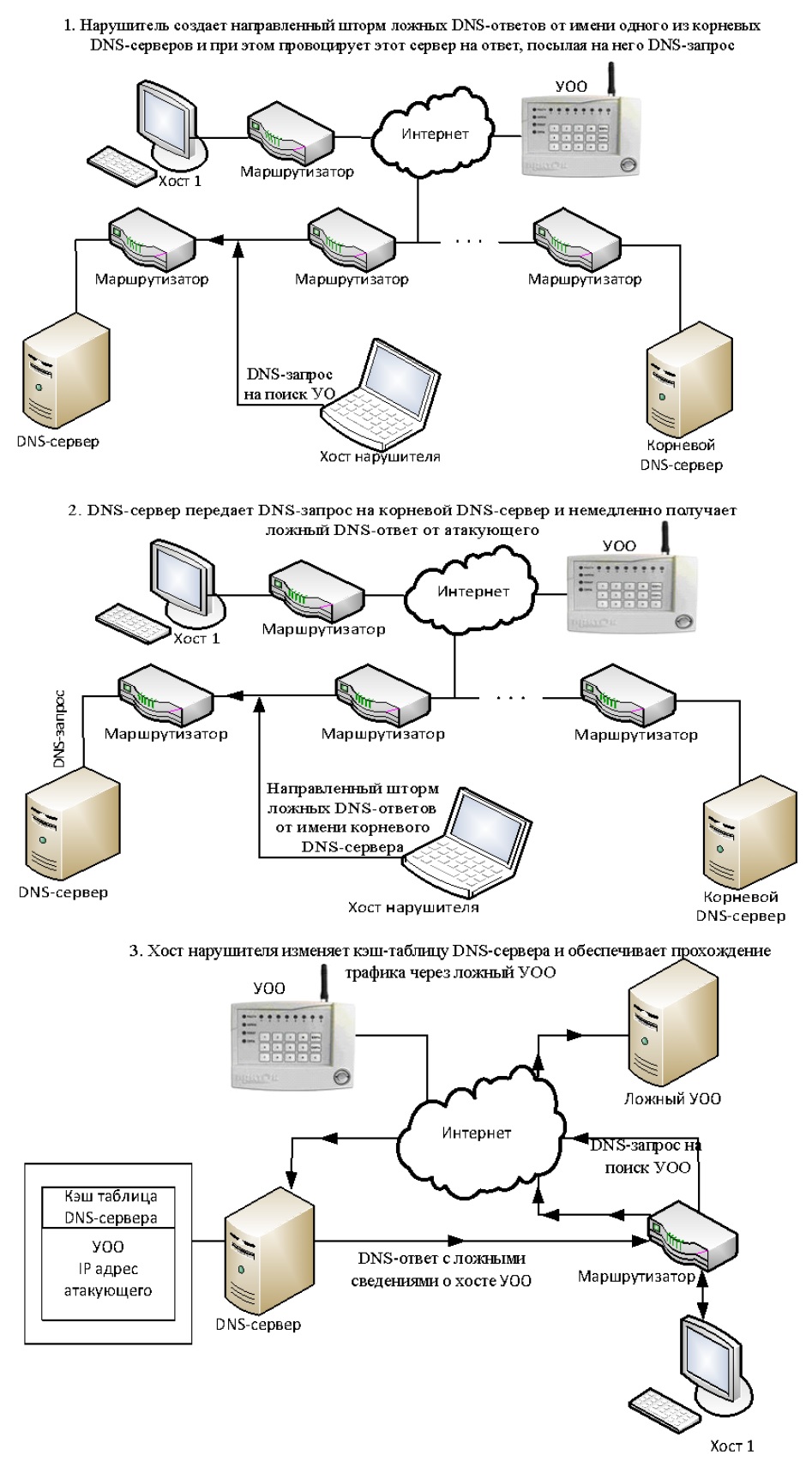

Рисунок 3.9. Схема реализации угрозы «Внедрение ложного DNS-сервера» путем шторма DNS-ответов на DNS-сервер

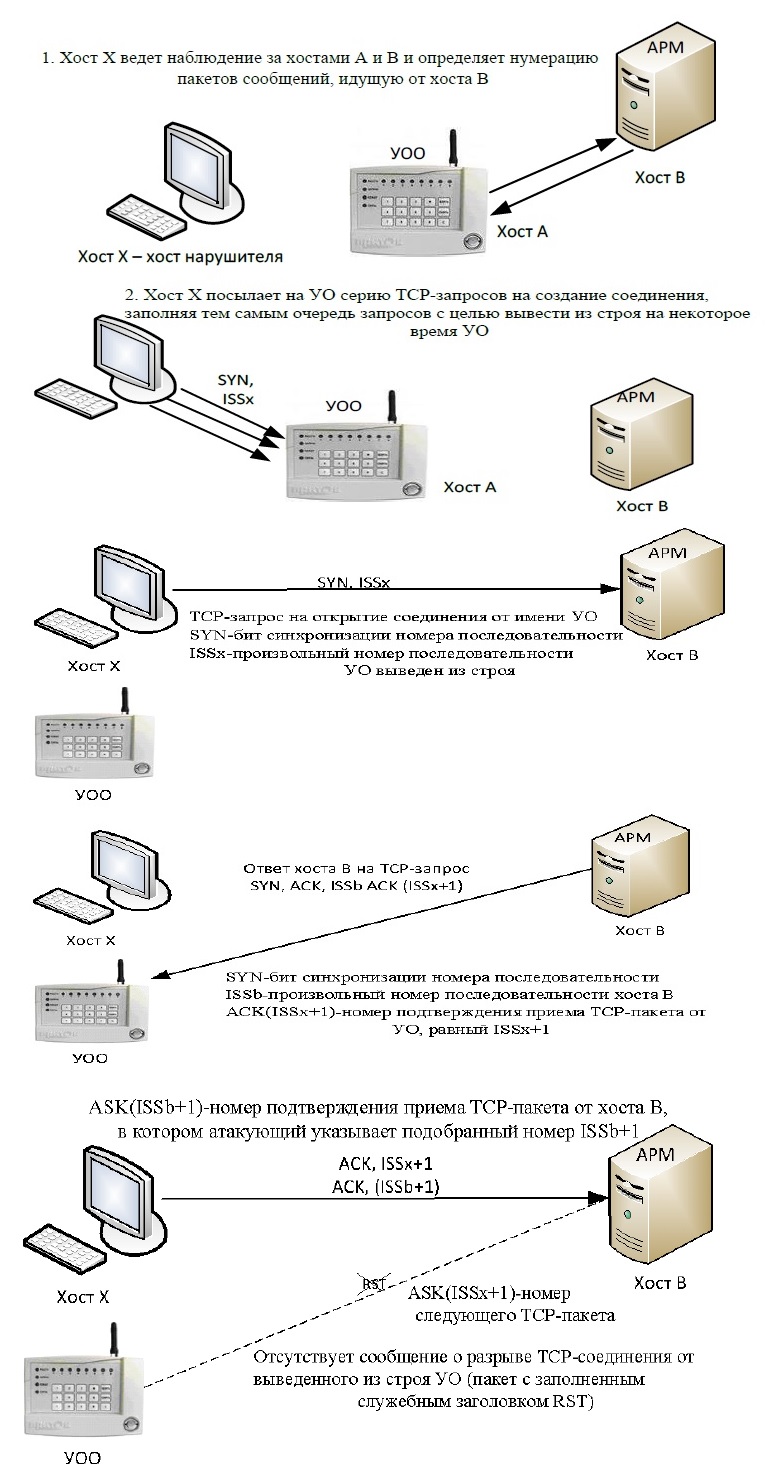

7. Отказ в обслуживании.

Эти угрозы основаны на недостатках сетевого программного обеспечения, его уязвимостях, позволяющих нарушителю создавать условия, когда операционная система оказывается не в состоянии обрабатывать поступающие пакеты.

Могут быть выделены несколько разновидностей таких угроз:

а) скрытый отказ в обслуживании, вызванный привлечением части ресурсов АРМ на обработку пакетов, передаваемых злоумышленником со снижением пропускной способности каналов связи, производительности сетевых устройств, нарушением требований ко времени обработки запросов.

Примерами реализации угроз подобного рода могут служить: направленный шторм эхо-запросов по протоколу ICMP (Ping flooding), шторм запросов на установление TCP-соединений (SYN-flooding);

б) явный отказ в обслуживании, вызванный исчерпанием ресурсов АРМ при обработке пакетов, передаваемых злоумышленником (занятие всей полосы пропускания каналов связи, переполнение очередей запросов на обслуживание), при котором легальные запросы не могут быть переданы через сеть из-за недоступности среды передачи либо получают отказ в обслуживании ввиду переполнения очередей запросов, дискового пространства памяти и т.д.

Примерами угроз данного типа могут служить шторм широковещательных ICMP-эхо-запросов (Smurf), направленный шторм (SYN-flooding);

в) явный отказ в обслуживании, вызванный нарушением логической связности между техническими средствами СПИ при передаче нарушителем управляющих сообщений от имени сетевых устройств, приводящих к изменению маршрутно-адресных данных (например, ICMP Redirect Host, DNS-flooding) или идентификационной и аутентификационной информации;

г) явный отказ в обслуживании, вызванный передачей злоумышленником пакетов с нестандартными атрибутами (угрозы типа «Land», «TearDrop», «Bonk», «Nuke», «UDP-bomb») или имеющих длину, превышающую максимально допустимый размер (угроза типа «Ping Death»), что может привести к сбою сетевых устройств, участвующих в обработке запросов, при условии наличия ошибок в программах, реализующих протоколы сетевого обмена.

Результатом реализации данной угрозы может стать нарушение передачи сообщений от УОО к АРМ, передача такого количества запросов на подключение к АРМ, какое максимально может «вместить» трафик (направленный «шторм запросов»), что влечет за собой переполнение очереди запросов и отказ одной из сетевых служб или полную остановку компьютера АРМ из-за невозможности заниматься ничем другим, кроме обработки запросов.

Возможные последствия от реализации угроз различных классов приведены в табл. 3.2.

Таблица 3.2. Возможные последствия реализации угроз различных классов

Анализ сетевого трафика

Исследование характеристик сетевого трафика, перехват передаваемых данных, в том числе идентификаторов и паролей пользователей

Определение протоколов, доступных портов сетевых служб, законов формирования идентификаторов соединений, активных сетевых сервисов, идентификаторов и паролей пользователей

Выполнение любого деструктивного действия, связанного с получением несанкционированного доступа

Подмена доверенного объекта сети

Изменение трассы прохождения сообщений, несанкционированное изменение маршрутно-адресных данных. Несанкционированный доступ к сетевым ресурсам, навязывание ложной информации

Навязывание ложного маршрута

Несанкционированное изменение маршрутно-адресных данных, анализ и модификация передаваемых данных, навязывание ложных сообщений

Внедрение ложного объекта сети

Перехват и просмотр трафика. Несанкционированный доступ к сетевым ресурсам, навязывание ложной информации.

Частичное исчерпание ресурсов

Снижение пропускной способности каналов связи, производительности сетевых устройств. Снижение производительности серверных приложений.

Полное исчерпание ресурсов

Невозможность передачи сообщений из-за отсутствия доступа к среде передачи, отказ в установлении соединения. Отказ в предоставлении сервиса (электронной почты, файлового и т.д.)

Нарушение логической связности между атрибутами, данными, объектами

Невозможность передачи, сообщений из-за отсутствия корректных маршрутно-адресных данных. Невозможность получения услуг ввиду несанкционированной модификации идентификаторов, паролей и т.п.

Использование ошибок в программах

Нарушение работоспособности сетевых устройств

Путем рассылки файлов, содержащих деструктивный исполняемый код, вирусное заражение

Нарушение конфиденциальности, целостности, доступности информации

Путем переполнения буфера серверного приложения

Путем использования возможностей удаленного управления системой, предоставляемых скрытыми программными и аппаратными закладками либо используемыми штатными средствами

Скрытое управление системой

Процесс реализации угрозы в общем случае состоит из четырех этапов:

— вторжения (проникновения в операционную среду);

— осуществления несанкционированного доступа;

— ликвидации следов несанкционированного доступа.

На этапе сбора информации нарушителя могут интересовать различные сведения об ЛВС ПЦО, в том числе:

а) о топологии сети, в которой функционирует система. Для определения доступности хоста могут использоваться простейшие команды (например, команда ping для посылки ICMP-запросов ECHO_REQUEST с ожиданием на них ICMP-ответов ECHO_REPLY). Существуют утилиты, осуществляющие параллельное определение доступности хостов (такие как fping), которые способны просканировать большую область адресного пространства на предмет доступности хостов за короткий промежуток времени. Топология сети часто определяется на основании «счетчика узлов» (дистанции между хостами). При этом могут применяться такие методы, как «модуляции TTL» и записи маршрута.

Метод «модуляции TTL» реализован программой traceroute (для Windows NT – tracert.exe) и заключается в модуляции поля TTL IP-пакетов. Для записи маршрута могут использоваться ICMP-пакеты, создаваемые командой ping.

Сбор информации может быть также основан на запросах:

— к DNS-серверу о списке зарегистрированных (и, вероятно, активных) хостов;

— к маршрутизатору на основе протокола RIP об известных маршрутах (информация о топологии сети);

— к некорректно сконфигурированным устройствам, поддерживающим протокол SNMP (информация о топологии сети).

Если ЛВС ПЦО находится за межсетевым экраном (МЭ), возможен сбор информации о конфигурации МЭ и о топологии ЛВС ПЦО за МЭ, в том числе путем посылки пакетов на все порты всех предполагаемых хостов внутренней (защищаемой) сети;

б) о типе операционной системы (ОС) в ЛВС ПЦО. Самый известный способ определения типа ОС хоста основан на том, что различные типы ОС по-разному реализуют требования стандартов RFC к стеку TCP/IP. Это позволяет нарушителю удаленно идентифицировать тип ОС, установленной на хосте ЛВС ПЦО путем посылки специальным образом сформированных запросов и анализа полученных ответов.

Существуют специальные средства, реализующие данные методы, в частности, Nmap и QueSO. Можно отметить также такой метод определения типа ОС, как простейший запрос на установление соединения по протоколу удаленного доступа telnet (telnet-соединения), в результате которого по «внешнему виду» ответа можно определить тип ОС хоста. Наличие определенных сервисов также может служить дополнительным признаком для определения типа ОС хоста;

в) о функционирующих на хостах сервисах. Определение сервисов, исполняемых на хосте, основано на методе выявления «открытых портов», направленном на сбор информации о доступности хоста. Например, для определения доступности UDP-порта необходимо получить отклик в ответ на посылку UDP-пакета соответствующему порту:

— если в ответ пришло сообщение ICMP PORT UNREACHEBLE, то соответствующий сервис недоступен;

— если данное сообщение не поступило, то порт «открыт».

Возможны весьма разнообразные вариации использования этого метода в зависимости от используемого протокола в стеке протоколов TCP/IP.

Для автоматизации сбора информации о локальной сети разработано множество программных средств. В качестве примера можно отметить следующие из них:

1) Strobe, Portscanner – оптимизированные средства определения доступных сервисов на основе опроса TCP-портов;

2) Nmap – средство сканирования доступных сервисов, предназначенное для ОС Linux, FreeBSD, Open BSD, Solaris, Windows NT. Является самым популярным в настоящее время средством сканирования сетевых сервисов;

3) Queso – высокоточное средство определения ОС хоста сети на основе посылки цепи корректных и некорректных TCP-пакетов, анализа отклика и сравнения его с множеством известных откликов различных ОС. Данное средство также является популярным на сегодняшний день средством сканирования;

4) Cheops – сканер топологии сети позволяет получить топологию сети, включая картину домена, области IP-адресов и т.д. При этом определяется ОС хоста, а также возможные сетевые устройства (принтеры, маршрутизаторы и т.д.);

5) Firewalk – сканер, использующий методы программы traceroute в интересах анализа отклика на IP-пакеты для определения конфигурации межсетевого экрана и построения топологии сети.

На этапе вторжения исследуется наличие типовых уязвимостей в системных сервисах или ошибок в администрировании системы. Успешным результатом использования уязвимостей обычно является получение процессом нарушителя привилегированного режима выполнения (доступа к привилегированному режиму выполнения командного процессора), внесение в систему учетной записи незаконного пользователя, получение файла паролей или нарушение работоспособности атакуемого хоста.

Этот этап развития угрозы, как правило, является многофазным. К фазам процесса реализации угрозы могут относиться, например:

— установление связи с хостом, относительно которого реализуется угроза;

— внедрение вредоносной программы в интересах расширения прав и др.

Угрозы, реализуемые на этапе вторжения, подразделяются по уровням стека протоколов TCP/IP, поскольку формируются на сетевом, транспортном или прикладном уровне в зависимости от используемого механизма вторжения.

К типовым угрозам, реализуемым на сетевом и транспортном уровнях, относятся такие как:

a) угроза, направленная на подмену УОО;

б) угроза, направленная на создание в сети ложного маршрута;

в) угрозы, направленные на создание ложного УОО с использованием недостатков алгоритмов удаленного поиска;

г) угрозы типа «отказ в обслуживании», основанные на IP-дефрагментации, на формировании некорректных ICMP-запросов (например, атака «Ping of Death» и «Smurf»), на формировании некорректных TCP-запросов (атака «Land»), на создании «шторма» пакетов с запросами на соединение (атаки «SYN Flood») и др.

К типовым угрозам, реализуемым на прикладном уровне, относятся угрозы, направленные на несанкционированный запуск приложений, угрозы, реализация которых связана с внедрением программных закладок (типа «троянский конь»), с выявлением паролей доступа в сеть или к определенному хосту и т.д.

Если реализация угрозы не принесла нарушителю наивысших прав доступа в системе, возможны попытки расширения этих прав до максимально возможного уровня. Для этого могут использоваться уязвимости не только сетевых сервисов, но и уязвимости системного программного обеспечения хостов ЛВС ПЦО.

На этапе реализации несанкционированного доступа осуществляется собственно достижение цели реализации угрозы:

— нарушение конфиденциальности (копирование, неправомерное распространение);

— нарушение целостности (уничтожение, изменение);

— нарушение доступности (блокирование).

На этом же этапе, после указанных действий, как правило, формируется так называемый «черный вход» в виде одного из сервисов (демонов), обслуживающих некоторый порт и выполняющих команды нарушителя.

«Черный вход» позволяет нарушителю внедрить в ЛВС ПЦО вредоносную программу, например, «анализатор паролей» (password sniffer) – программу, выделяющую пользовательские идентификаторы и пароли из сетевого трафика при работе протоколов высокого уровня (ftp, telnet, rlogin и т.д.). Объектами внедрения вредоносных программ могут быть программы аутентификации и идентификации, сетевые сервисы, ядро операционной системы, файловая система, библиотеки и т.д.

Наконец, на этапе ликвидации следов реализации угрозы осуществляется попытка уничтожения следов действий нарушителя. При этом удаляются соответствующие записи из всех возможных журналов аудита, в том числе записи о факте сбора информации.