объект foxit reader был открыт указанным далее приложением без действительной подписи

Эксплуатируем уязвимость Foxit Reader и обходим цифровую подпись на примере задания NeoQUEST-2020

2019 2020. Да-да, то самое, с цифровыми подписями и эксплуатацией уязвимости Foxit Reader. Да-да, все верно, существуют две версии этого задания, и в этой статье мы наконец как следует его разберем. Добро пожаловать под кат 🙂

Изначально задание было разработано для очной ставки NeoQUEST-2019, однако так и осталось непокоренным непройденным. Мы его немного видоизменили и предложили решить участникам онлайн-этапа NeoQUEST-2020. Однако на сложность задания наши изменения не повлияли — его прошли всего 2 человека!

Итак, первая версия предусматривала прохождение в локальной сети, а вторая в глобальной сети интернет, для чего необходимо провести некоторые манипуляции с эксплоитом и его шеллкодом.

В легенде NeoQUEST-2020 был дан IP-адрес, при переходе по которому участники видели форму отправки заявлений, а также список требований к ним и пример корректного заявления. Первым делом внимательно изучим пример заявления: вдруг там будет что-то интересное? И правда, сразу же замечаем деталь:

Похоже, здесь используется Foxit Reader 9.0.1. Нам дано название ПО и его версия, хммм… Может, речь идет о какой-то уязвимости? И мы абсолютно правы: эта версия имеет use-after-free уязвимость, получившую идентификатор CVE-2018-9958. Эксплойт для уязвимости есть в Metasploit (что уже половина успеха, не правда ли?), почему бы не попробовать?

Эта уязвимость позволяет скачивать файлы с удаленной шары. Рассмотрим эксплуатацию данной уязвимости на примере оригинального задания 2019 года.

Итак, в 2019 году форма отправки заявлений находилась по адресу 192.168.108.129. Первым делом запускаем Kali Linux. Также нужно поднять шару, с которой будет запускаться основная полезная нагрузка – Meterpreter. Для этого скачиваем/обновляем samba-сервер:

Затем создаем папку, которую будем шарить:

Теперь нужно сконфигурировать samba-сервер. Для этого следует открыть конфигурационный файл /etc/samba/smb.conf и вставить туда следующий текст:

Последнее, что нужно сделать – перезапустить службы samba:

Вот и все. Теперь содержимое папки /mnt/files доступно по адресу \\192.168.108.130\share.

Следующий шаг – подготовка самого эксплойта. Для этого сконфигурируем Meterpreter и положим его на шару:

Теперь создадим PDF-файл с эксплойтом:

Включаем обработчик, который будет устанавливать связь с Meterpreter, когда он запустится на машине-жертве:

Вот и все! В версии задания 2020 года так проэксплутировать не выйдет (только если у вас нет внешнего IP, на котором вы можете поднять smb шару). Поэтому для прохождения этого задания в online-этапе необходимо проанализировать эксплоит и в качестве шеллкода залить свою полезную нагрузку, реализующую, например, reverse (если есть внешний IP) или bind shell. Предлагаем самостоятельно попробовать проэксплуатировать уязвимость, ведь лучше один раз сделать самому, чем сто раз прочитать!

Осталось загрузить созданный PDF-документ в систему приема заявлений, и…

…ничего не происходит, так как файл не подписан! Похоже, система проверяет подпись какими-то дополнительными средствами перед тем, как документ открывается в Foxit Reader.

Следовательно, нужно придумать, как обойти проверку подписи.

Три наиболее свежих техники обхода подписи для PDF-файлов имеют идентификаторы CVE-2018-16042, CVE-2018-18688 и CVE-2018-18689. К счастью, группа исследователей, обнаружившая эти уязвимости, опубликовала примеры PDF-файлов для проверки. Проверим, как система будет реагировать на каждую атаку.

Атака Universal Signature Forgery: Реакция системы такая же, как и на неподписанный файл. Похоже, подпись не распознается.

Атака Signature Wrapping: Тот же результат, атака не работает.

А вот атака Incremental Saving Attack:

Мы почти у цели! Система проверила подпись и сообщила, что она не принадлежит сотруднику компании. Но у нас есть пример документа с подписью сотрудника! Значит, все, что остается – проявить ловкость рук и использовать Incremental Saving, чтобы встроить эксплойт, не сломав при этом подпись.

Можно самостоятельно написать библиотеку для низкоуровневой работы с pdf (как задумывал разработчик задания) или просто дописать эксплоит в конец (как сделал тестировщик, когда проходил задание). Если взглянуть на структуру PDF-эксплойта, становится ясно, что он состоит из двух объектов: JS-кода, вызывающего use-after-free и запускающего exe-файл на шаре, и каталога – основного объекта в PDF-файле – задающего в качестве действия при открывании документа вызов JS-кода. Значит, нужно добавить объект с JS-кодом в подписанный документ, а также обновить объект каталога. Сделать это можно следующим образом:

Что мы видим? Документ успешно проходит проверку подписи! После этого устанавливается новая сессия с Meterpreter, а значит, эксплойт срабатывает (иногда это происходит не с первого раза из-за вероятностной природы use-after-free).

Теперь можно использовать Meterpreter, чтобы найти и скачать файл nq2020_key.txt:

Ура звучат фанфары и аплодисменты! Мы наконец-то получили ключ! Было сложно, но для наших участников нет ничего невозможного — мы убеждаемся в этом уже который год!

Мы рассказали все секреты заданий online-этапа NeoQUEST-2020, но это вовсе не означает, что мы с вами в этом году не увидимся: 30-го сентября состоится традиционная Очная ставка в Санкт-Петербурге!

Мы проведём финал хакерского соревнования, а также расскажем о самых интересных новостях в мире кибербезопасности. Крутые доклады, познавательные воркшопы, telegram-викторина, подарки и многое другое — все это ждет вас уже скоро! До встречи 🙂

Table of Contents:

Операционная система Microsoft Windows 8 включает в себя множество функций, предназначенных для защиты от вредоносного программного обеспечения. К сожалению, некоторые из этих функций также могут помешать вам выполнить задачи, которые вы хотите выполнить. Windows автоматически запрещает установку программного обеспечения без действительной цифровой подписи, что может сделать невозможным установку ваших собственных программ или открытых версий / альфа-версий программного обеспечения, которые не были подписаны. Вы можете управлять этим параметром на экране «Свойства обозревателя» в Windows.

Windows 8 включает множество улучшений безопасности. Кредит: scanrail / iStock / Getty Images

Из Internet Explorer

Шаг 1

Откройте Microsoft Internet Explorer, нажав клавишу «Windows», введите «Internet» в поле поиска и нажмите «Internet Explorer».

Шаг 2

Нажмите значок шестеренки в правом верхнем углу окна Internet Explorer и выберите «Свойства обозревателя».

Шаг 3

Выберите вкладку «Дополнительно». Прокрутите вниз до раздела «Безопасность» и установите флажок «Разрешить запуск или установку программного обеспечения, даже если подпись недействительна».

Шаг 4

Нажмите «ОК», чтобы сохранить изменения. Теперь вы можете устанавливать и запускать программы без действительной подписи.

Из панели управления

Шаг 1

Проведите мышью по правому нижнему углу экрана. Нажмите на брелок «Настройки» и выберите «Панель управления».

Шаг 2

Нажмите «Сеть и Интернет», затем «Свойства обозревателя». Выберите вкладку «Дополнительно».

Шаг 3

Прокрутите вниз до «Безопасность» и найдите «Разрешить запуск или установку программного обеспечения, даже если подпись недействительна». Нажмите этот флажок.

Шаг 4

Нажмите «ОК», чтобы применить ваши изменения.

Как создать поле цифровой подписи в Word для PDF

Как удалить программы, используя «Программы и компоненты»

Как использовать docusign для цифровой подписи документов

Сохраните штамп и сохраните дерево, подписав документы с помощью пера Microsoft Surface.

Как отключить проверку цифровой подписи драйвера в Windows 10, 8 или 7 🛑✔️💻 (Ноябрь 2021).

Рекомендации по информационной безопасности

30 августа 2019 г.

Компания Foxit обнаружила, что недавно произошел несанкционированный доступ к ее системам данных. Третьи стороны получили доступ к данным учетных записей пользователей службы «Учетная запись» Foxit, которые содержат адреса электронной почты, пароли, имена пользователей, номера телефонов, названия компаний и IP-адреса. Платежная информация не подверглась риску раскрытия.

Отдел безопасности Foxit безотлагательно начал расследование в рамках цифровой криминалистики. Компания деактивировала пароли всех учетных записей, которые могли быть затронуты этим инцидентом. Пользователям необходимо сбросить пароль, чтобы восстановить доступ к службе «Учетная запись». Компания Foxit уведомила правоохранительные органы и службы по защите данных и будет оказывать полное содействие в расследовании, проводимом этими органами. Также компания привлекла фирму, занимающуюся управлением безопасностью, для проведения детального анализа, усиления мер и средств обеспечения безопасности, а также защиты от возможных нарушений кибербезопасности.

Компания Foxit связалась со всеми пострадавшими пользователями и проинформировала их о рисках и действиях, которые необходимо предпринять, чтобы свести эти риски к минимальным. Foxit рекомендует своим клиентам не недооценивать риск нарушения безопасности данных и оставаться бдительными. Клиентам, которые используют учетные данные службы Foxit «Учетная запись» на других веб-сайтах или в других службах, рекомендуется сменить пароли, чтобы предотвратить несанкционированный доступ. Компания Foxit также рекомендует клиентам внимательно проверять выписки по счету и отчеты о кредитных операциях, чтобы избежать хищения персональных данных. Кроме того, клиентам стоить помнить, что мошенники могут использовать их данные для сбора дополнительных сведений обманным путем («фишинг»).

«Учетная запись» Foxit — это бесплатная служба для клиентов, которая предоставляет доступ к загрузке пробных версий программ, журналам заказов, сведениям о регистрации продукта, а также информации об устранении неполадок и поддержке. В этой системе содержатся имена пользователей, адреса электронной почты, названия компаний, IP-адреса и номера телефонов, но не содержатся другие данные для идентификации личности или данные платежных карт. Компания Foxit не сохраняет данные кредитных карт пользователей в своих системах. Компания Foxit отправила электронное сообщение клиентам службы «Учетная запись» с данным уведомлением и ссылку на создание нового, более надежного пароля.

Компания Foxit заботится о безопасности и конфиденциальности данных клиентов и предпримет все необходимые меры для защиты данных клиента в будущем.

22 августа 2017 г.

Уязвимости нулевого дня (CVE-2017-10951; CVE-2017-10952) в приложениях Foxit Reader и PhantomPDF

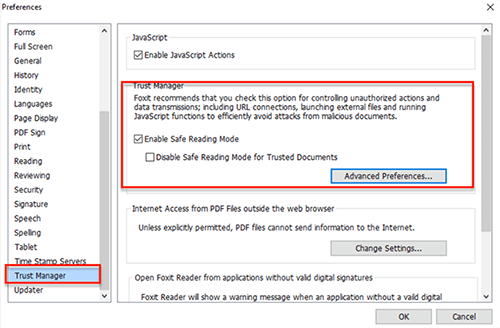

1. Характер этого типа уязвимости состоит в том, что пользователь, не использующий «Режим безопасного чтения», имеет возможность выполнять мощные функции JavaScript, которые могут вызвать проблемы безопасности. В PhantomPDF и Reader «Режим безопасного чтения» включен как параметр по умолчанию, но пользователь может отключить его с помощью настроек.

2. Каков план решения этой проблемы? Мы добавим дополнительное охраняющее условие в код PhantomPDF/Reader, благодаря которому при открытии PDF-документа, содержащего такие мощные (и, следовательно, потенциально небезопасные) функции JavaScript, программное обеспечение выполнит проверку документа на наличие цифровой подписи верифицируемого/надежного представителя организации. Эти мощные функции JavaScript могут запускать только сертифицированные документы (даже при выключенном «Режиме безопасного чтения»).

3. Когда будет готово исправление? Выпуск обновления патча Reader/PhantomPDF 8.3.2 с дополнительным охраняющим условием, предотвращающим неправильное использование мощных (потенциально небезопасных) функций JavaScript, планируется на этой неделе (предполагаемая дата — 25 августа) — это приведет программное обеспечение Foxit в соответствие с продуктами Adobe.

4. Кто и какие продукты подвержены воздействию? Данная уязвимость может быть вызвана пользователями (потенциальными хакерами), злоупотребляющими мощными функциями JavaScript. Воздействию подвергаются только пользователи PhantomPDF и Reader, которые отключили параметр по умолчанию для «Режима безопасного чтения», чтобы разрешить выполнение JavaScript в любом PDF-документе. Пользователи других продуктов Foxit не подвержены воздействию данной уязвимости. Что касается пользователей Phantom и Reader, рекомендуется прибегнуть к нестандартной настройке, запрещающей выполнение функций JavaScript до осуществления пользователем проверки источника документа. Пользователь не будет подвергаться воздействию при включенном параметре «Режим безопасного чтения».

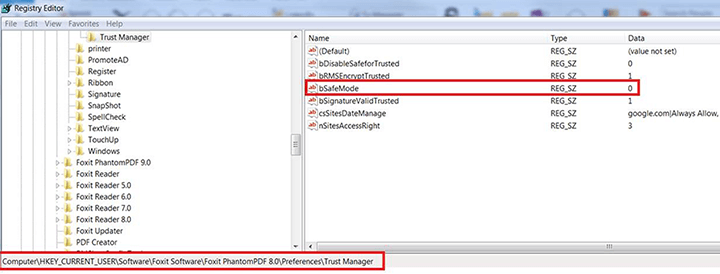

5. Как в приложениях PhantomPDF и Reader проверить состояние «Режима безопасного чтения» и снова включить его?

Если вы конечный пользователь PhantomPDF или Reader, перейдите в раздел Параметры > Диспетчер доверия

Если вы желаете все настроить через реестр Windows

Если вы ИТ-администратор или системный администратор, желающий осуществить пакетную настройку, воспользуйтесь шаблоном объекта групповой политики: http://cdn01.foxitsoftware.com/pub/foxit/manual/reader/en_us/FoxitEnterpriseDeploymentAndConfiguration_831.pdf

15 марта 2017 г.

Foxit Reader — это быстрый, доступный и безопасный инструмент для просмотра PDF-файлов. Более 425 миллионов пользователей уже сделали свой выбор в пользу Foxit Reader. Если вы уже пользуетесь Foxit для управления всеми своими PDF-файлами, мы предлагаем вам обновить программу прямо сейчас. Последняя версия Foxit Reader доступна на нашем сайте: /ru/pdf-reader/.

В основе Foxit Reader находится инструмент безопасной обработки, который также используется в таких платформах, как Google Chrome, Google Gmail и Amazon Kindle. Миллиарды людей безопасно обмениваются конфиденциальными данными через эти платформы.

Даже с учетом постоянных угроз от хакеров и других опасностей программа Foxit Reader достаточно безопасна, чтобы выдержать любую кибератаку. Поэтому важно, чтобы вы пользовались подлинным программным обеспечением компании Foxit.

Недавно наши клиенты сообщили, что Foxit Reader упоминается в серии документов Vault 7: «Рассекречено описание хакерских программ ЦРУ». Они упоминали две новых проблемы с подменой библиотек DLL в Foxit Reader:

№1. Foxit Reader пытается автоматически обновиться и ищет библиотеку DDL с названием UpdateLOC.dll в папке с плагинами (\Foxit Reader\plugins).

Мы подтверждаем, что в папке с плагинами (\Foxit Reader\plugins) не существует файла UpdateLOC.dll, поэтому данная проблема подмены для Foxit Reader не актуальна.

№2. Foxit пытается загрузить системную библиотеку DLL msimg32.dll в свою папку (\app\Foxit Reader\), прежде чем загружать ее в нужное место.

Наша программа не пытается загрузить системную библиотеку DLL msimg32.dll в свою папку (\app\Foxit Reader\), так как наша программа напрямую обращается к GetSystemDirectory() для получения настоящей библиотеки msimg32.dll. Foxit использует полный путь к файлу при загрузке msimg32.dll, поэтому данная проблема подмены для Foxit Reader не актуальна.

22 мая 2016 г.

Foxit© Reader — это быстрое, безопасное и недорогое средство для просмотра PDF-файлов. Более 400 миллионов людей уже перешли на использование Foxit Reader. Если вы уже пользуетесь Foxit для управления всеми своими PDF-файлами, мы предлагаем вам обновить программу прямо сейчас. Новая версия Foxit Reader доступна на нашем веб-сайте: /ru/pdf-reader/.

В основе Foxit Reader находится инструмент безопасной обработки, который также используется в таких платформах, как Google Chrome, Google Gmail и Amazon Kindle. Миллиарды людей обмениваются конфиденциальной информацией через эти платформы и делают это уверенно.

Даже несмотря на продолжающиеся угрозы со стороны хакеров и других преступников, Foxit Reader является достаточно безопасной программой, чтобы выдержать любую атаку на информационную безопасность. Поэтому важно, чтобы вы пользовались подлинным программным обеспечением компании Foxit.

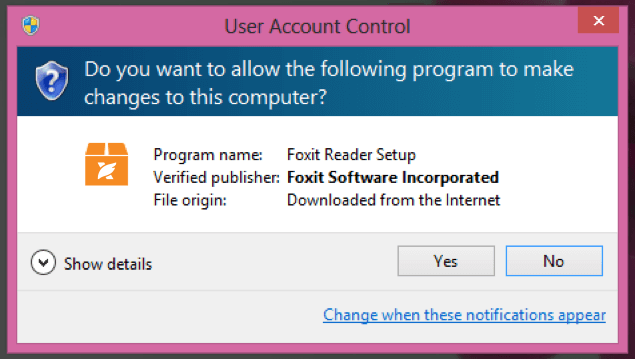

Некоторым нашим клиентам удобнее загружать Foxit Reader с одного из наших партнерских веб-сайтов. Не имеет значения откуда вы загружаете нашу программу. При появлении всплывающего окна «Контроль учетных записей» убедитесь в том, что компания Foxit Software Incorporated указана как проверенный издатель (см. рисунок 1 внизу). В окне также должен присутствовать логотип Foxit.

Рисунок 1. Всплывающее окно «Контроль учетных записей», подтверждающее подлинность загрузжаемого файла программы Foxit Reader

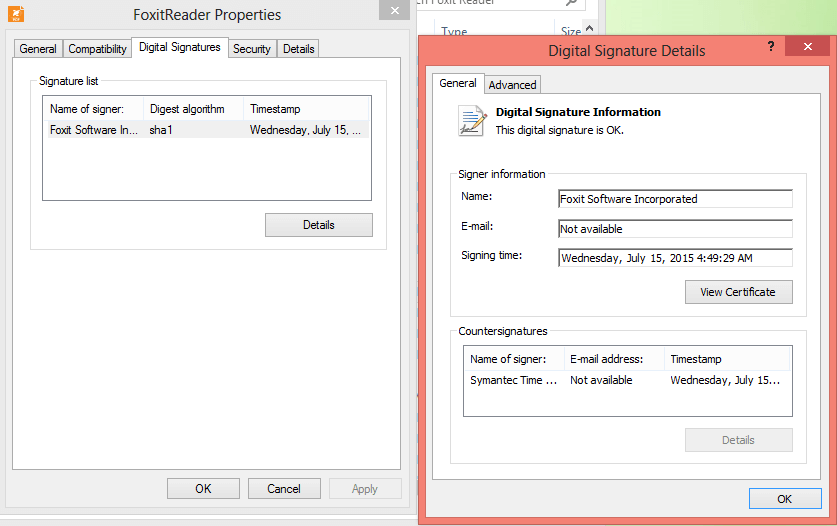

Если вы уже загрузили Foxit Reader и не уверены в подлинности программы, выполните описанные ниже действия.

Рисунок 2. Всплывающее окно «Состав цифровой подписи», подтверждающее подлинность установки программы Foxit Reader

Не рискуйте, подвергая себя угрозам безопасности — используйте только оригинальное программное обеспечение Foxit.

15 марта 2011 г.

Заметка по поддержке: совет SA43776 компании Secunia

15 марта 2011 г. компанией Secunia был выпущен совет по безопасности (http://secunia.com/advisories/43776/), относящийся к Foxit® Reader. Уязвимость вызвана небезопасной функцией «createDataObject()» в API JavaScript. Данная небезопасная функция позволяет создавать произвольные файлы с контролируемым контентом с помощью созданного особым образом PDF-файла. Эта функция может быть использована злонамеренно и может нарушить нормальное функционирование системы безопасности компьютера.

Для обеспечения защиты от вреда пользователям Foxit Reader необходимо обновить свое приложение до последней версии, а затем включить «Режим безопасного чтения». Самую последнюю версию приложения Foxit Reader можно установить, открыв вкладку Справка > Проверить наличие обновлений. Когда появится всплывающее окно, нажмите на вкладку «Параметры» внизу, а затем включите функцию автоматической проверки обновлений Foxit. Режим безопасного чтения можно включить, выбрав Инструменты > Параметры > Диспетчер доверия, а затем нажав на элемент «Включить режим безопасного чтения». Также данный параметр можно включить во время первоначальной установки Foxit Reader. С помощью «Режима безопасного чтения» пользователи могут контролировать несанкционированные действия и передачу данных, в том числе переход по URL-адресам, запуск внешних файлов и использование функций JavaScript, что позволяет эффективно противостоять атакам, инициируемым из вредоносных документов. При отключенном «Режиме безопасного чтения» пользователи должны открывать только доверенные PDF-документы для обеспечения защиты от вредоносных атак.

В случае возникновения вопросов относительно данного совета или иных вопросов свяжитесь с компанией Foxit по телефону (+1-866-MYFOXIT или +1-866-693-6948) или заполните заявку на устранение неисправности на нашем Портале поддержки.

Предупреждения безопасности при открытии документов PDF

Иногда при открытии файлов PDF появляются предупреждения. Существует множество их видов, три показаны ниже.

Что означает предупреждение?

Предупреждение спрашивает, доверяете ли вы людям, которые послали вам PDF, или сайту, на котором отображается PDF. Предупреждение появляется, поскольку содержимое PDF может потенциально навредить вашему компьютеру. Например, предупреждение появляется для PDF-файлов, которые могут передавать или выполнять программы и макросы. Это не обязательно означает, что файл PDF является вредоносным.

Что необходимо предпринять?

В некоторых функциях продукта доверие назначается через их собственные панели настроек. Например, в Диспетчере доверия доступны параметры для управления доступом к URL, а в меню Надежность мультимедиа (унаслед.) — настройки воспроизведением встроенных мультимедийных файлов. Для функций, на которые влияет включение повышенного уровня защиты, можно выборочно разрешить ограниченные действия, используя способ, описанный в разделе Обход ограничений повышенного уровня защиты.

Чтобы открыть «Установки», выберите «Редактирование» > «Установки» (ОС Windows) или Acrobat/ Adobe Acrobat Reader > «Установки» ( Mac OS ).

Если вы знаете отправителя и доверяете ему

Если вы доверяете PDF-файлу или компании или человеку, который послал его, нажмите кнопку «Параметры», «Разрешить» или «Воспроизведение» (кнопки изменяются в зависимости от предупреждения). Теперь можно просмотреть PDF.

Если вы не знаете отправителя или не доверяете ему

Если вы не доверяете PDF или не знаете, кто создавал его или откуда он исходит, не нажимайте «Параметры», «Разрешить» или «Воспроизведение». Acrobat и Adobe Acrobat Reader продолжит блокировать подозрительное содержимое или операции. Чтобы скрыть предупреждение, нажмите кнопку «Закрыть» или «Отмена». При нажатии какое-либо блокированного содержимого предупреждение появлится вновь.

Отсутствуют кнопки «Параметры», «Разрешить» или «Воспроизведение»?

Если в предупреждении нет кнопок «Параметры», «Разрешить» или «Воспроизведение», ваш администратор отключил эту функцию. Вы не можете выбрать, доверять этому содержимому или разрешить его. Нажмите кнопку «Закрыть» или «Отмена», чтобы скрыть предупреждение. Вы можете просмотреть PDF, но не можете получить доступ ни к какому блокированному содержимому. Свяжитесь со своим администратором для получения дополнительной информации.

Когда появляется предупреждение системы защиты?

Предупреждение системы защиты может отображаться в следующих ситуациях:

Черный список функций JavaScript

JavaScript — широко распространенный компьютерный язык. Код JavaScript может быть уязвимым для нападений, и JavaScript может использоваться для перехода на веб-сайты. Adobe регулярно обновляет список известных уязвимостей JavaScript. Если PDF пытается получить доступ к помещенному в черный список JavaScript, в желтой линейке сверху документа появится сообщение.

Инструкции по управлению выполнением JavaScript см. в статье Сценарии JavaScript в файлах PDF как угроза безопасности

Для получения дополнительной информации о ситуациях, вызывающих появление предупреждений JavaScript и помещение сценариев JavaScript в черный список, см. веб-страницу www.adobe.com/go/acroappsecurity.

Параметры защиты обновляют

Adobe периодически распространяет в целях безопасности сертификаты. Благодаря этим загружаемым файлам пользователь может быть уверен в том, что PDF с цифровыми подписями, полученные из надежных источников, также надежны. При получении обновления из неизвестного источника убедитесь, что оно было отправлено с доверенного адреса, прежде чем продолжить выполнение дальнейших действий. Обновления, принимаемые с недоверенных веб-сайтов, могут стать источником уязвимостей вашего компьютера.

Доступ к объектам потока (X-объекты)

Acrobat и Reader выводят уведомление о попытке файла PDF подключиться к внешнему содержимому, определенному как объект потока. Например, URL-адрес может указывать на внешнее изображение. Скрытая передача данных может представлять собой угрозу безопасности, поскольку Acrobat и Reader связываются с внешним источником данных.

Вставка данных в документы PDF и формы

Предупреждение появляется, когда недостоверный источник пытается добавить данные в форму PDF. Хотя такая возможность вставки данных позволяет упростить рабочие процессы организации, однако она также может быть использована для добавления вредоносных данных в документ PDF.

Печать в автоматическом режиме

В автоматическом режиме печать в файл или на принтер выполняется без получения подтверждения от пользователя. Такая печать представляет собой потенциальный риск для безопасности, так как вредоносный файл может распечатываться автоматически много раз, тем самым вызывая неоправданный перерасход ресурсов принтера. Такие файлы могут сделать невозможной печать других документов, так как принтер постоянно занят.

Узнайте у системного администратора условия печати в автоматическом режиме.

Веб-ссылки

В дополнение к видимым веб-ссылкам в документе PDF поля формы могут содержать скрытые вызовы JavaScript, которые открывают страницу в браузере или скрыто запрашивают данные из Интернета.

В Acrobat и Reader версий X, 9.3 и 8.2 режим повышенного уровня защиты включен по умолчанию. Adobe рекомендует включить режим повышенного уровня защиты, если этого еще не было сделано, и обходить его ограничения только для доверенного содержимого.