какие приложения используют хакеры

Хакерские программы

Внимание. подборка данных программ представлена здесь, исключительно, в ознакомительных целях. Все приложение из подборки вы используете на свой страх и риск. Также, ссылки на хакерские программы не публикуются, в целях безопасности вашего мобильного Андроид устройства.

3) Secret Codes

Для работы необходимы: Пусто

Описание: Данная программа найдёт все скрытые возможности вашего Android устройства, что позволит вам использовать секретные функции некоторых приложений.

Функционал: Пусто

Пример: Заходите в приложение Secret Codes, нажимаете в центре экрана на волшебную палочку, далее оно сканирует ваше устройство и выводит список доступных приложений.

Примечание: Также находит и скрытые возможности самой прошивки Android.

5) WIBR+

Для работы необходимы: Ничего

Описание: Это приложение, используя загруженную базу паролей, просто брутит пароль к Wi-Fi сети, при нахождении пароля, оно выведет его поверх всех окон. Там будет указанно название сети и пароль. Можно загружать свою базу или использовать заранее установленные.

Пример: Вы заходите в приложение, далее нажимаете «Добавить сеть», выбираете Wi-Fi сеть, ставите галочки на против баз паролей, которые хотите выбрать и программа сама подбирает пароли.

6) Wi-Fi Kill

Для работы необходимы: ROOT

Описание: Это приложение может отключить любое другое устройство подключённое к Wi-Fi сети, а также может перехватывать фотографии и страницы, которые посещают в настоящее время пользователи Wi-Fi сети.

Пример: Вы сидите в кафе, где есть бесплатная Wi-Fi сеть, к примеру вы хотите загрузить игру, но помимо вас в кафе также есть другие люди, которые тоже что-то скачивают, вы заходите в приложение и отключаете всех, кто вам мешает. Входящая скорость возрастает, а вы довольны, что ваша скорость установки увеличилась. Будьте осторожны, ведь если кто-то заметит, что вы единственный у кого работает интернет, то они явно что-то заподозрят.

7) Game Guardian

Для работы необходимы: ROOT (Не всегда НА МОМЕНТ НАПИСАНИЕ ПОСТА)

Описание: Эта программа работает по принципу Cheat Engine, также ищет, указанное вами, число, после чего вы можете его изменить. Приложение служит для взлома игр на вашем Android.

Пример: Вы заходите в любую игру, затем включаете GG и нажимаете «Search», вводите число, а программа его находит, далее просто изменяете его на любое другое. Готово, теперь можете наслаждаться своими миллионами в каком-либо приложении.

8) Freedom

Для работы необходимы: ROOT, Android 2.2+

Описание: Программа блокирует соединение между сервером игры и вашим устройством, что позволяет вам совершать покупки в играх, ни потратив копейки.

Пример: Вы заходите в Freedom, выбираете приложение из доступных в списке, ждёте несколько секунд, затем вас перекинет в выбранное вами приложение, а там уже покупаете что хотите, через Google Play.

Подборка хакерских приложений для АНДРОИД

Сразу напомню, что вы могли уже видеть эти приложения, так как они проверены временем. Но, я подумал, что есть ещё люди, которые про них не слышали. Поехали.

Программа для взлома Wifi. Работает по принципу WPS подключения. Подбирает заготовленные Pin’ы, тем самым узнаёт пароль. Проверял, всё работает. Обновляется

1 раз в месяц. Есть в гугл плее, что очень странно..

3. Router BruteForce

Wifi взломали, что дальше? Менять пароль и имя, вот что. Данное приложение подбирает пароль к личному кабинету роутера. Когда подберёт, заходите в браузер, вписываете 192.168.0.0 или 192.168.0.1 (В зависимости от роутера) и попадаете в корень роутера. Можете менять пароль, имя, блокировать пользователей и др.

Мощная программа в целом. Возможностей много. Эмуляция покупки за реальные деньги. Удаление рекламы. Возможность создавать резервные копии. Удаление системных приложений. Возможность взлома приложений через пользовательские патчи.

5. Arcai.com’s NetCut

Помните Wifi kill? Появился аналог получше! Суть программы, отключать посторонних пользователей от вашей сети. Ну, или соседа от его же Wifi. Есть Pro версия, ломается тем же Lucky patcher. Проверял на себе, отрубает как комп, так и планшет с телефоном.

С помощью этой программы вы сможете взламывать цифровые значения. С обновлением есть даже взлом «полосок здоровья». Может взламывать игры на деньги/жизни/энергию и так далее. Разумеется, работает не только в играх, но и в приложениях.

Мощная программа социальной инженерии. Перехватывает трафик и внедряет в него изменения. Есть такие возможности:

Замена всего текста на сайтах, замена изображений, замена поисковых запросов и так далее.

Не такое уж хакерское приложение, но без него никуда. Новый закон РФ скоро вступит в силу, и всемирный интернет изолируют от нас. Instagram, facebook, этого всего вы больше не увидите. без VPN сервисов. Кто не в курсе, они заменяют ваше местоположение для приложений и сайтов. Так, для вас больше не будет границ. Вы сможете зайти на любой сайт без проблем.

Автор, рекомендую перейти с написания рейтингов софта на рейтинги кошек/сисек/музла. Не твое это. Тут надо немного быть в теме чуть более, чем никак.

Да сразу ставьте Linux Deploy и запускайте Kali Linux. Там все-все есть, и даже больше. Не сомневайтесь

Ебать вот это ][акерский софт.

Странно, что внизу нет ссылки на какой-нибудь говнодзен.

Первый смартфон на Android

2007 год вряд ли когда-то перестанет ассоциироваться с огромным количеством неформальных субкультур и бесконечной ностальгией в духе “верните мне мой 2007”. Помимо этих, несомненно, замечательных вещей, 2007 год отметился и другим знаменательным событием — выпуск iPhone. Это не была революция в плане реализованных в нем технологий, однако именно он задал вектор развития мобильных устройств, с которым некоторые компании совладать не смогли. Например, Nokia — один из главных игроков рынка в нулевых; сейчас — скорее мем о самых крепких вещах во вселенной. А есть компании, которые, наоборот, смогли поймать новый тренд. Одна из таких компаний — Google. Эта статья о том, как и с чем Google вышла на рынок мобильных устройств.

История Android началась задолго до анонса iPhone — в 2003 году. Именно тогда в Калифорнии была зарегистрирована компания Android Inc — IT-стартап, целью которого являлась разработка ОС для… цифровых фотоаппаратов. Мысли о покорении рынка мобильных устройств появились у компании в 2004 году на фоне небольшого рынка цифровых фотоаппаратов и конкуренции со стороны “камерофонов”.

В 2005 году компания столкнулась с нехваткой средств, а привлечь новых инвесторов не получалось. Тогда Android попробовал заключать контракты с HTC и Samsung, но безуспешно. Эта ситуация привлекла внимание Google, которая в конечном счете приобрела компанию Android Inc за 130 миллионов долларов. В Google посчитали этот проект перспективным и не прогадали.

В целом, Android не стал первой мобильной ОС на базе Linux. Уже существовали устройства от Motorola с подобными ОС, однако Google решила реализовать отличный от других производителей подход: открытый код. В ноябре 2007 года Google объявила о создании консорциума Open Handset Alliance(OHA) и анонсировала открытую мобильную платформу Android, также опубликовав пакет для разработчиков.

Часть компаний из OHA

Google готовился к запуску первой сборки Android 1.0 к 2008 году. Однако компании не хватало партнера, который выпустил бы телефон на новой ОС. Nokia была слишком крупным игроком, с которым мог быть конфликт интересов. Motorola отходила от взлета продаж Motorola razr. Оставались HTC и LG. Компании боялись инвестировать в молодую ОС с туманными перспективами: LG использовала договоренности с Google только для того, чтобы заключить контракты с Microsoft по выпуску смартфонов на базе Windows Mobile. А вот тайваньская компания была готова к сотрудничеству, к тому же HTC могла быстро создавать рабочие образцы.

Прототип “Sooner”. Дизайн устройства опирался на идеи BlackBerry.

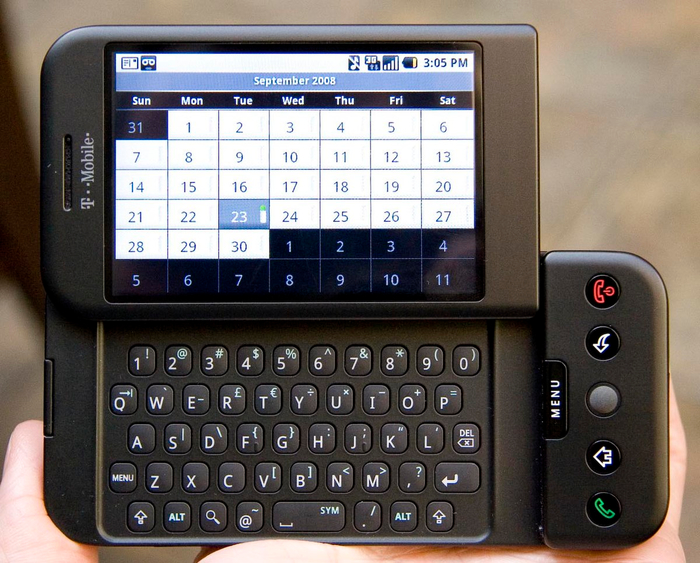

Первым известным прототипом от HTC стало устройство под названием “Sooner”. Тогда в Google еще опирались на идеи BlackBerry, поэтому девайс имел маленький несенсорный экран, клавиши навигации и физическую QWERTY-клавиатуру. Интересный факт: первые сборки Android для Sooner внешне практически не отличались от BlackBerry OS.

Наверное, так оно и оставалось, если бы не революция Стива Джобса в 2007 году. Новаторские аспекты дизайна iPhone показали, за чем стояло будущее мобильных устройств. В частности, стало очевидно, что наличие сенсорного экрана просто необходимо. После жарких дебатов команде разработчиков Android удалось перенаправить курс. 22 октября 2008 года американский оператор T-Mobile начал продажи HTC Dream — первого Android-смартфона с сенсорным экраном и ОС, интегрированной под его использование.

HTC Dream с убранной клавиатурой

Самому смартфону, увы, хорошо состариться не удалось. Но для 2008 года технические и дизайнерские решения были вполне приемлемыми. “Мечту” оснастили процессором от Qualcomm с частотой 528 МГц, крошечным экраном диагональю 3,2 дюйма с разрешением 320×480 пикселей, накопителем на 256 Мб, оперативной памятью на 192 Мб, камерой с разрешением 3,2 мегапикселя, модулями Wi-FI, GPS, Bluetooth 2.0, физической QWERTY-клавиатурой и аккумулятором емкостью 1150 мАч. Имелся микро-(не мини!) USB порт для зарядки, поддерживалась возможность подключения к 3G. Несмотря на небольшой экран, габариты смартфона были внушительными — 117,7×55,7×17,1 мм с весом в 158 г. Кое в чем HTC Dream все-таки опередил свое время: в устройстве не было стандартного 3,5-мм разъема для наушников!

С выдвижной клавиатурой устройство выглядит чересчур габаритным, по сравнению с iPhone

Мнение аудитории насчет первого Android-смартфона разделось. Одни нарекли его “убийцей iPhone”, другие — жалкой подделкой. Действительно, в некоторых аспектах HTC Dream превосходил смартфон от Apple: более высокое разрешение камеры, время автономной работы и поддержка карт памяти (microSD). Однако телефон от Стива Джобса был легче, тоньше и красивее.

На самом деле главное преимущество HTC Dream заключалось не в технических характеристиках и не в дизайнерских решениях. “Мечта” Google о выпуске полноценного устройства на базе Android вне инженерных образцов и эмуляторов наконец-то осуществилась. И хоть первая сборка ОС содержала в себе атавизмы со времен заимствования идей у BlackBerry (исправленные в Android 1.6 Donut), зеленому дроиду было чем заинтересовать потребителя.

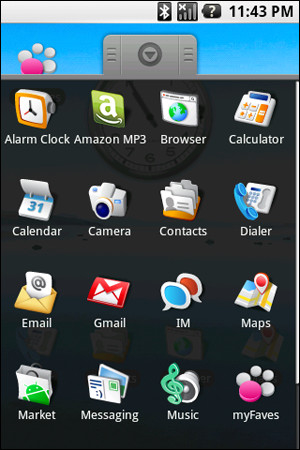

Так выглядели первые итерации Android

Android предложила настраиваемый домашний экран, виджеты и функцию копирования и вставки. Кроме того, в отличие от iOS (тогда известной как iPhone OS), Android имел полностью открытый исходный код — любой, кто хотел запустить свой собственный телефон на базе Android, мог это сделать. Уже в первой версии имелся

Android Market, магазин приложений, который, по гордым заявлениям Google, “будет иметь десятки уникальных приложений”. На момент выпуска смартфона было доступно около 1700 приложений от сторонних разработчиков. Конечно же имелись и собственные продукты компании: Google Maps, YouTube и HTML-браузер (до Chrome), который, конечно же, использовал поисковые сервисы Google.

G1 показал неплохие показатели продаж: в апреле 2009 года компания T-Mobile объявила о продаже миллиона устройств. Однако первым устройством, которое сделало Android по-настоящему конкурентным, стал смартфон Motorola Droid. Интересно, что через год после выхода смартфона Apple обвинила HTC в нарушении 20 патентов и подготовила более 700 страниц с описанием претензий. Можно считать это своеобразным признанием от гиганта, который распознал потенциал смартфонов на базе Android.

Автор: Стабредов Степан

Прокуратура запросила реальные сроки для хакеров Lurk — от 6 до 18 лет лишения свободы

Прокуратура запросила для екатеринбургских IT-специалистов, обвиняемых в разработке вируса Lurk и хищении более 1,2 млрд рублей, реальные сроки заключения — от 6 до 18 лет. Дело на них было заведено ещё в 2018 году, но из-за большого количества фигурантов и высокой сложности следствие затянулось. Кроме того, летом этого года процесс пришлось приостановить на месяц, поскольку один из фигурантов начал слышать голоса в СИЗО.

Хакерская группировка Lurk получила широкую известность в 2016 году после того, как её рассекретили российские спецслужбы. Согласно материалам дела, она была создана в 2013 году. Все участники Lurk занимались разработкой и распространением одноимённой троянской программы, заражающей системы банки.

По информации издания «Октагон», благодаря зловреду хакеры украли у банков и крупных бизнес-компаний около 1,2 млрд рублей. Газета «Коммерсантъ» приводит другие данные — 1,7 млрд рублей. Кроме того, злоумышленников подозревают в попытке вывести ещё 2,2 млрд рублей. Они распространяли троян через эксплойт-паки и взломанные сайты, например — Ammyy, в клиентах которых значатся Министерство внутренних дел России, «Почта России» и система правовой информации «Гарант».

В общей сложности следствие задержало 50 подозреваемых, но уголовное дело завели только на 23 из них. Один участник группировки Игорь Маковкин пошёл на сделку со следствием и признал вину. В 2018 году его приговорили к пяти годам заключения. Остальные фигуранты дела не признают своего участия в группировке Lurk, но не отрицают, что занимались мошенничеством. Дела 22 подозреваемых были переданы в Кировский районный суд Екатеринбурга в декабре 2018 года.

5 октября этого года издание «Октагон» сообщило, что представители гособвинения рассмотрели представленные защитой доказательства и свидетельские показания. Основываясь на них следствие пришло к выводу, что версия обвинения обоснована и полностью доказана. Прокуроры запросили для оставшихся 22 фигурантов дела реальные сроки в виде 6—18 лет заключения на основании статьи о создании преступного сообщества.

Для предполагаемого лидера группировки Константина Козловского просят максимальный срок заключения. Второй предполагаемый лидер Владимир Грицан находится в розыске. Для единственной женщины в группировке Валентины Рякиной запросили отсрочку заключения до наступления совершеннолетия ребёнка. Расследованием дела занимался центральный аппарат МВД РФ.

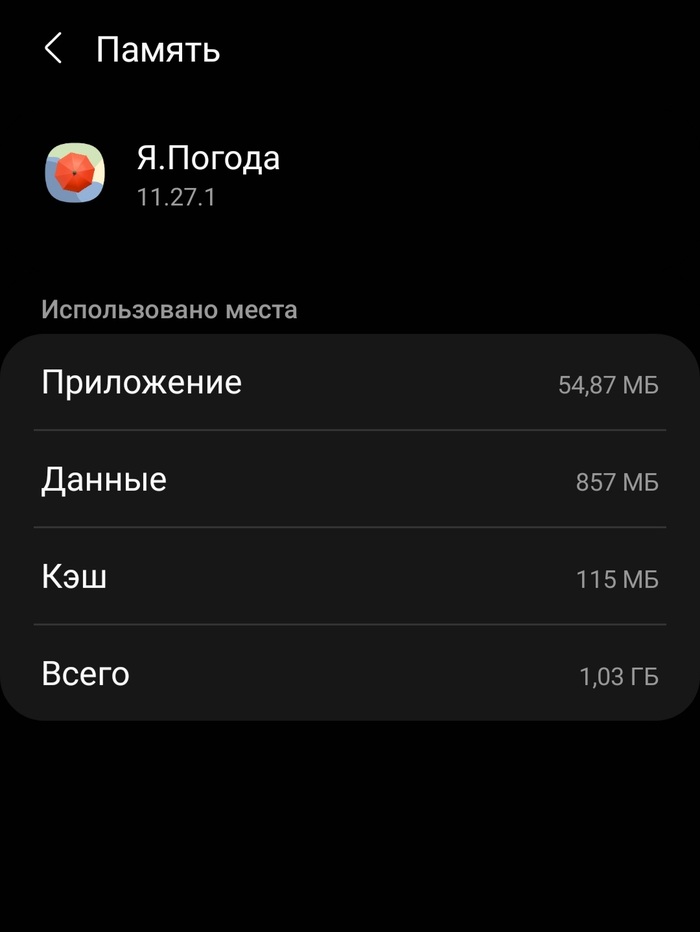

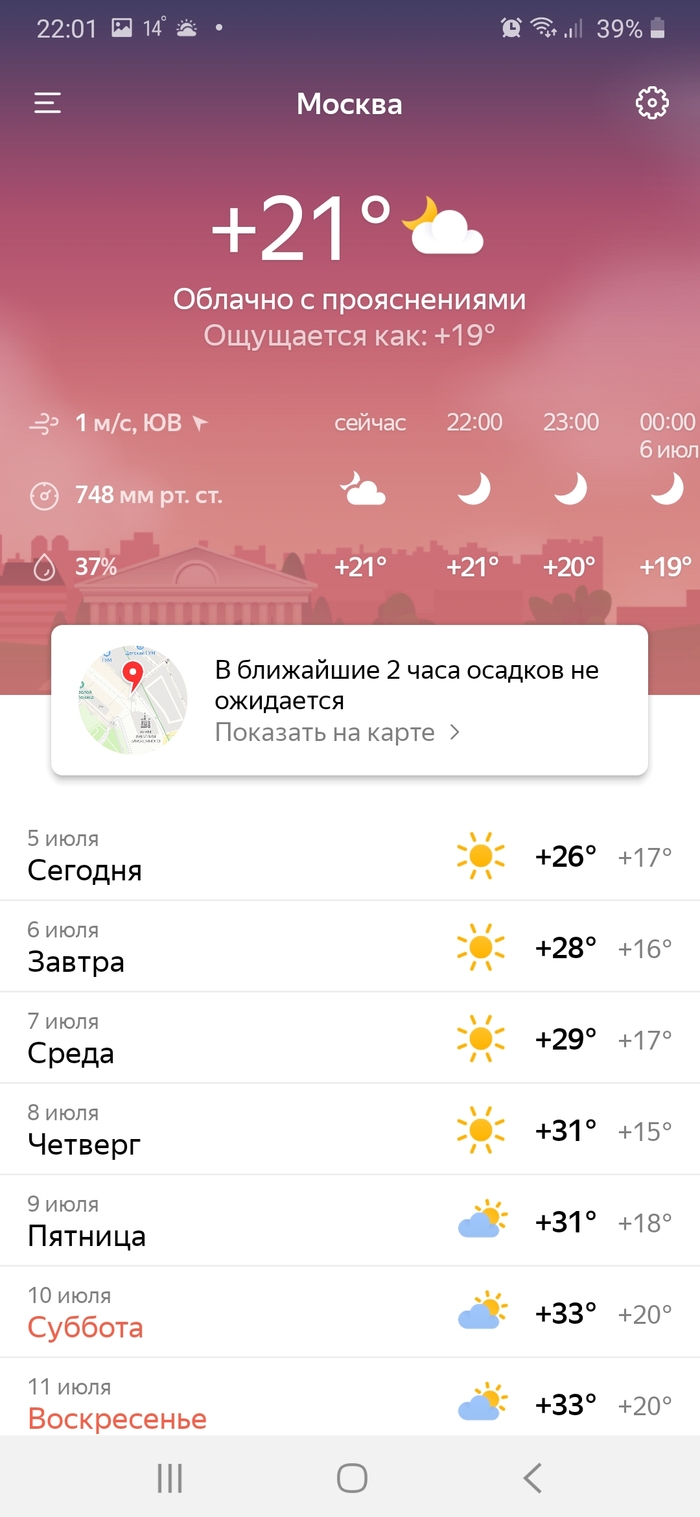

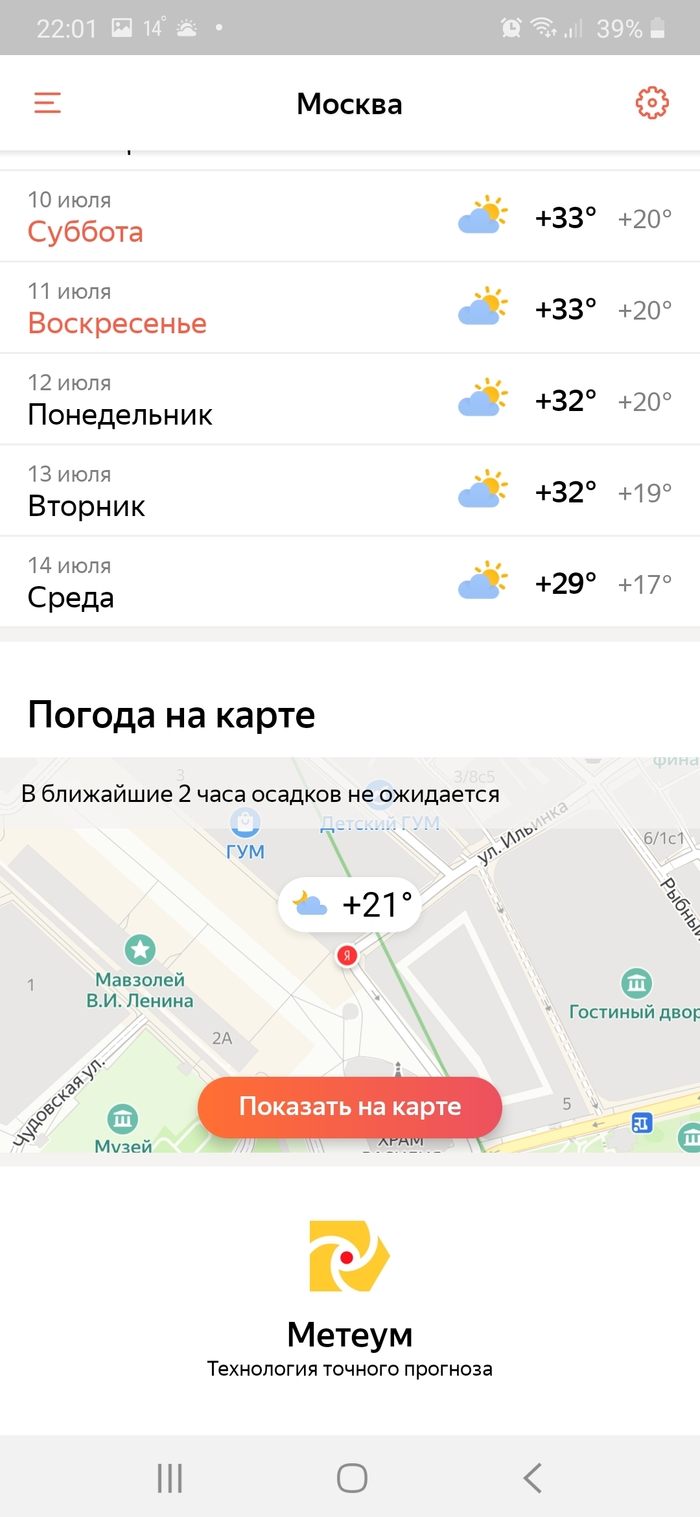

Яндекс погода

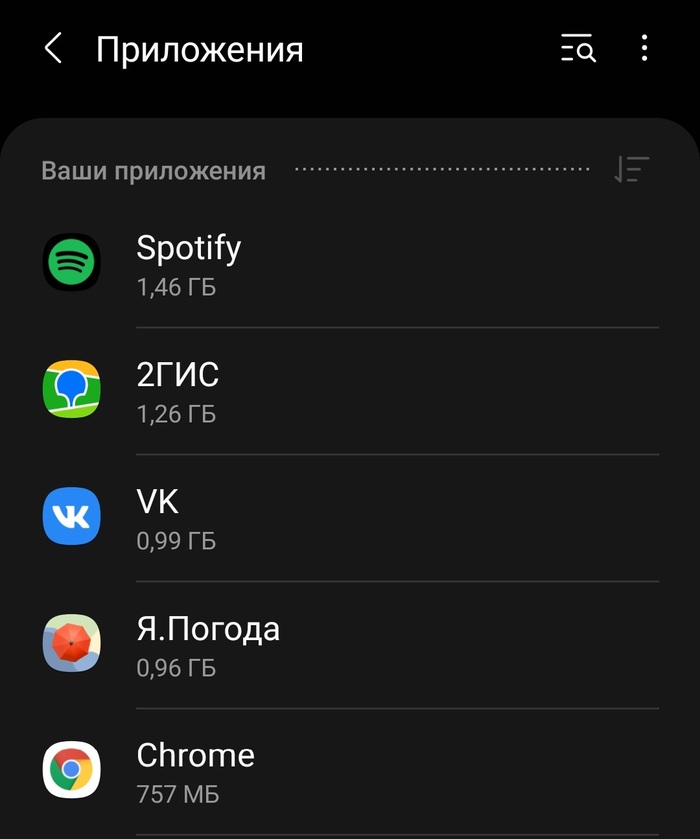

Никогда особо не парился по поводу памяти в телефоне, но тут решил посмотреть список приложений с фильтрацией по размеру.

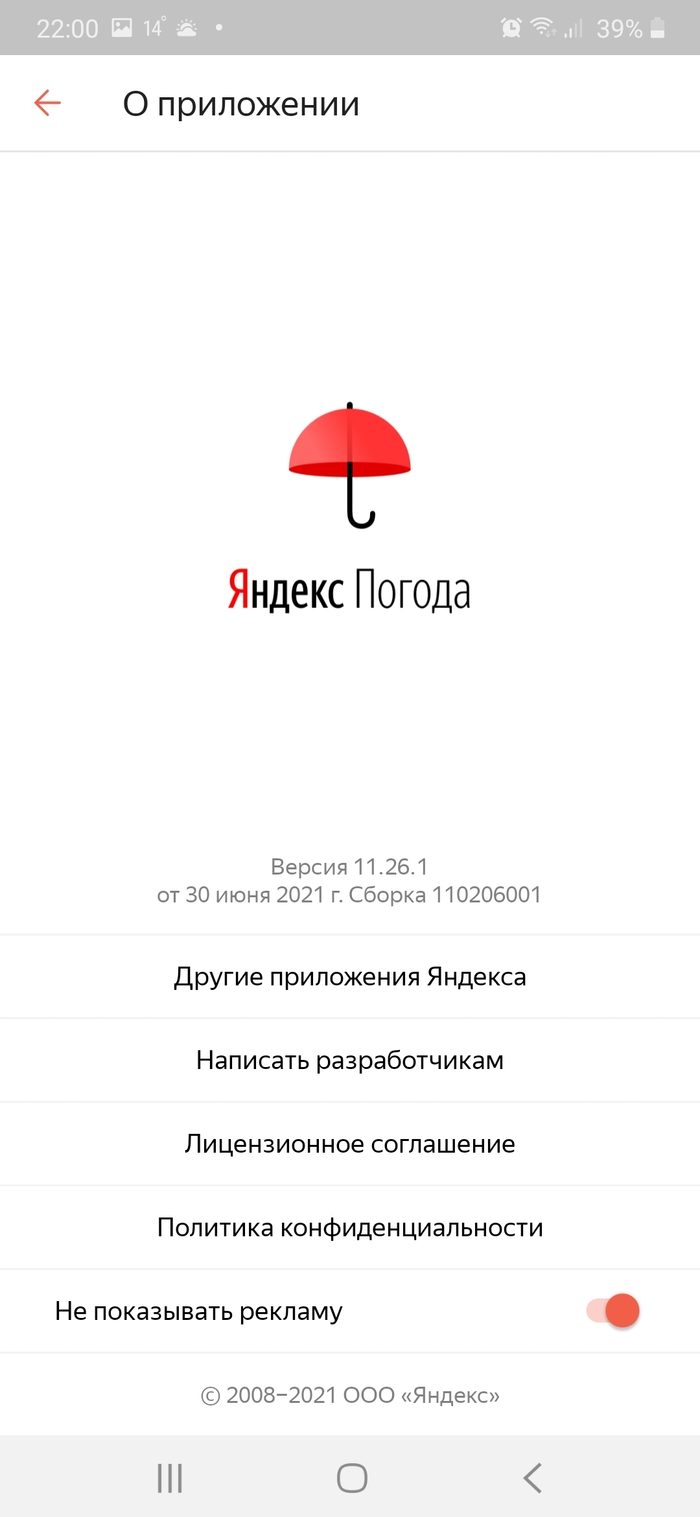

Как отключить рекламу в Яндекс.Погоде

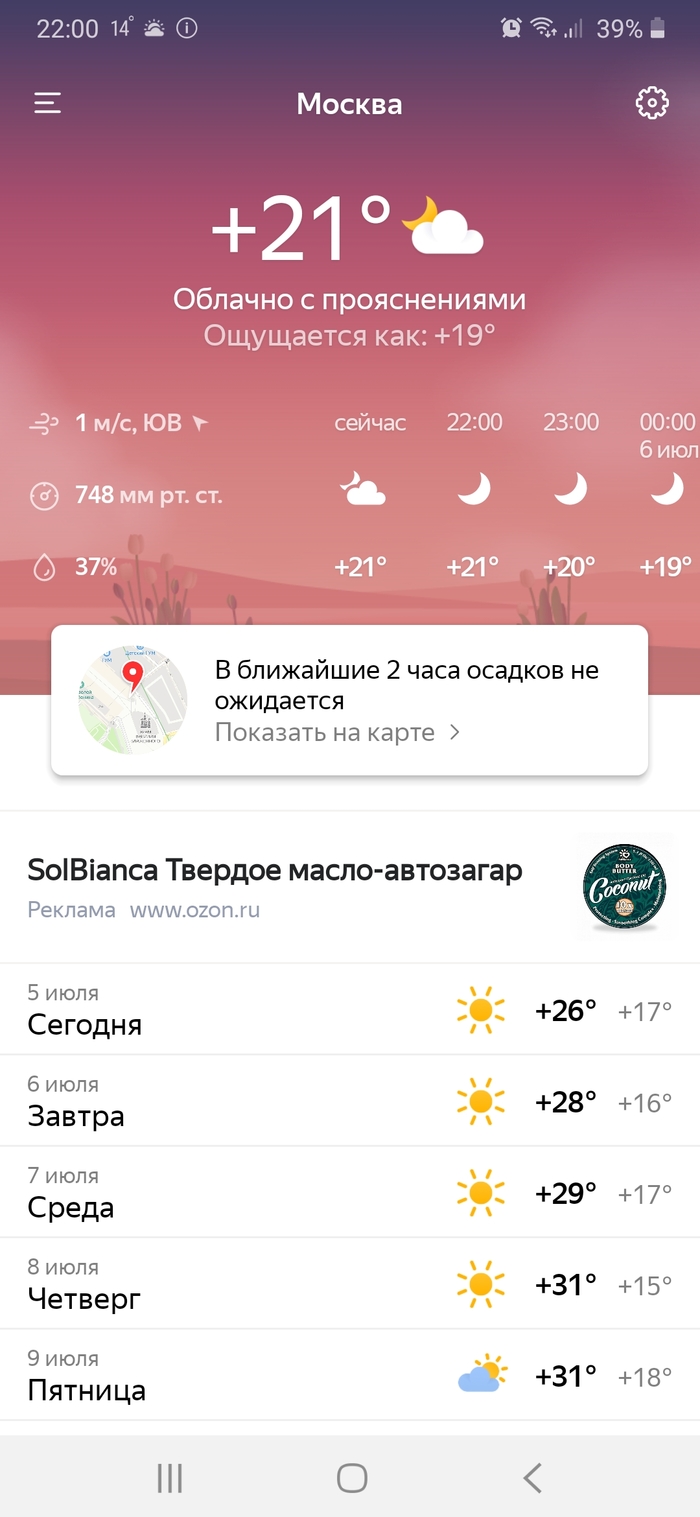

Случайно нашёл, как просто и бесплатно отключить рекламу в Яндекс.Погоде. Может быть все и так знают, но за всё время на Пикабу я этого не видел.

Так приложение выглядело до:

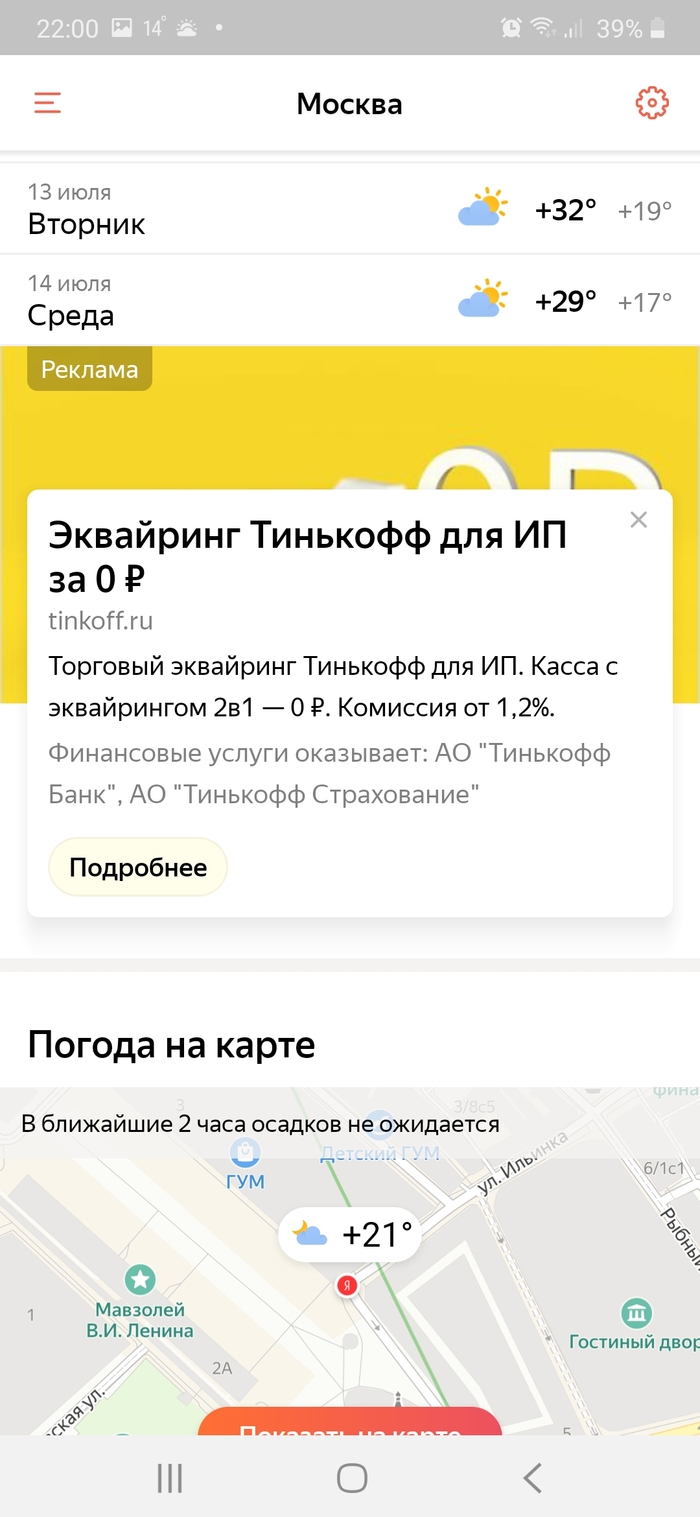

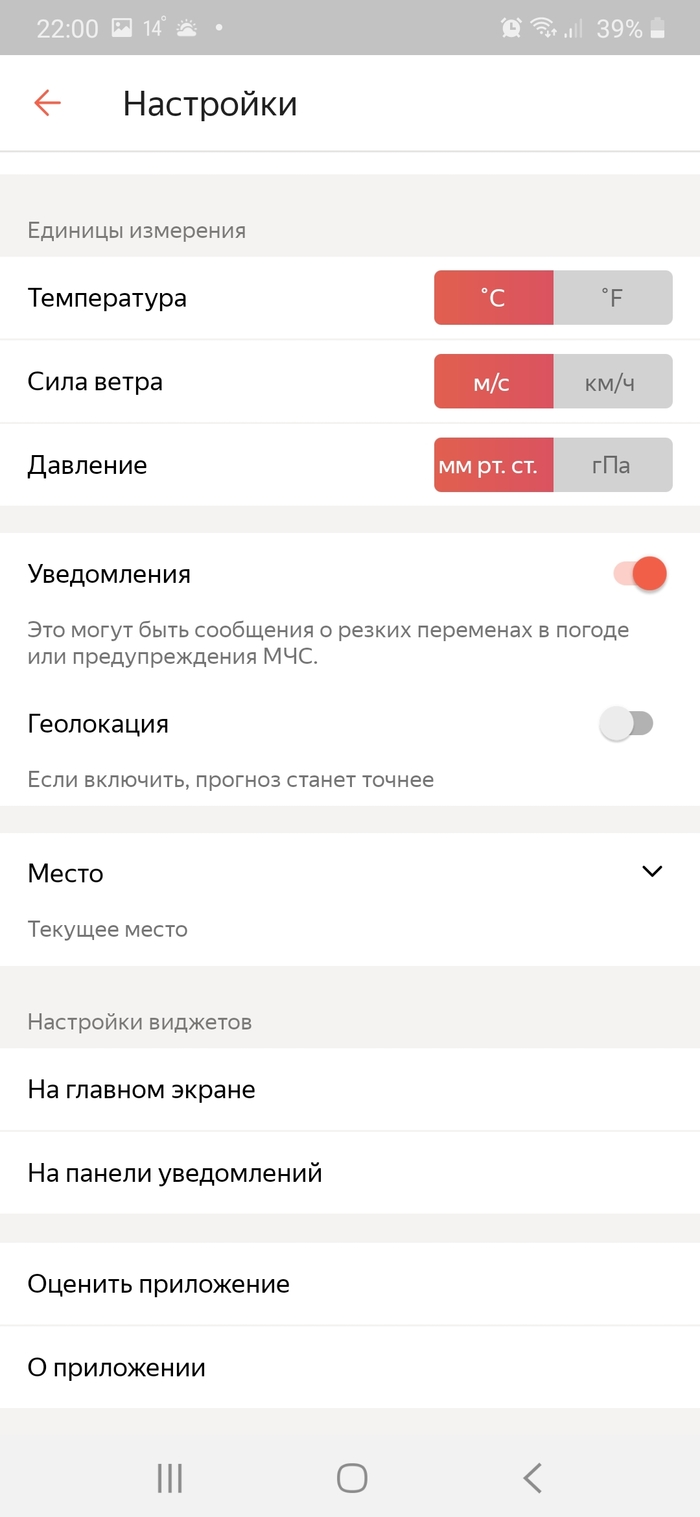

Заходим в настройки в правом верхнем углу, листаем вниз и ждём на кнопку «О приложении».

Включаем ползунок «не показывать рекламу».

И всё готово! Больше нет рекламы!

HTML-хакер

Лучше один раз увидеть

Протестировал, проверил вроде всё что можно. ))

И тут, пригляделся внимательнее.

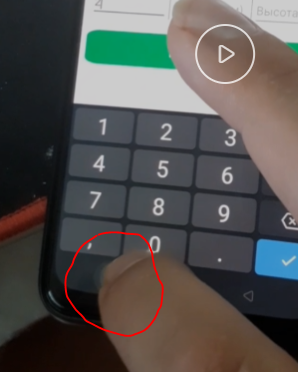

Пользователь вводит число заканчивающееся на ноль, промахивается и нажимает на кнопку сворачивающее приложение.

Уфффф. Расследование окончено. 🙂

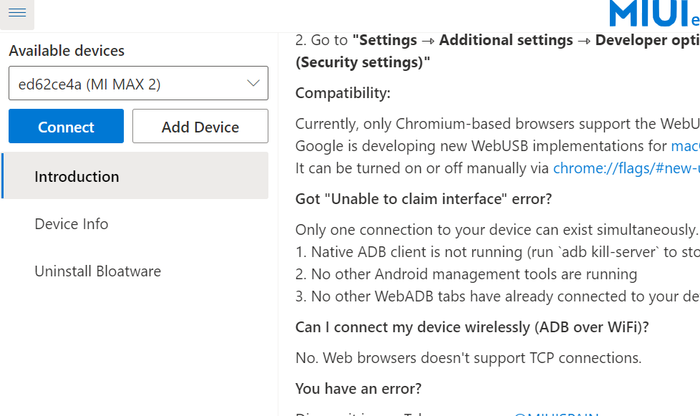

Здравствуйте уважаемые Пикабушники – владельцы Андроид-девайсов от Xiaomi. Две недели назад я опубликовал пост об удаление предустановленных приложений новой программой ADB AppControl. Казалось бы, что тут можно добавить? Оказалось можно!

Но прежде хочу предупредить.

ВСЯ ОТВЕТСТВЕННОСТЬ ЗА ЛЮБЫЕ НАРУШЕНИЯ В РАБОТЕ ВАШЕГО УСТРОЙСТВА И/ИЛИ ОТКАЗЕ В ГАРАНТИИ ПРОИЗВОДИТЕЛЕМ, ВСЁ, ЧТО ВЫ ДЕЛАЕТЕ, ВЫ ДЕЛАЕТЕ НА СВОЙ СТРАХ И РИСК.

И ДА ПРЕБУДЕТ С ВАМИ СВЯТАЯ СИЛА RECOVERY, ГУГЛ ВСЕМОГУЩИЙ, ЗДРАВЫЙ СМЫСЛ, ВНИМАТЕЛЬНОСТЬ И ПРЯМЫЕ РУКИ!

И так, как я упомянул выше, сам сайт «заточен» под смартфоны от Xiaomi, хотя Гугломусор можно удалить с телефонов и других брендов.

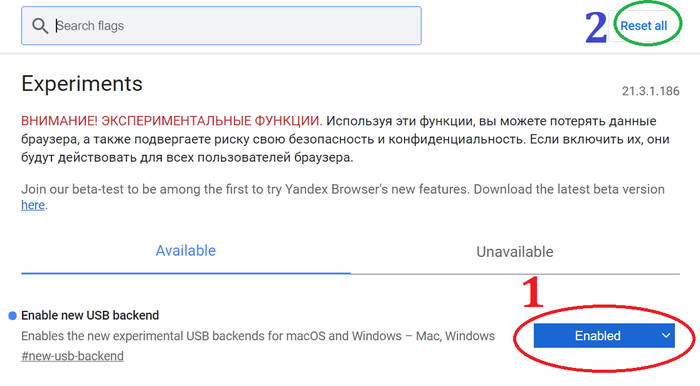

Сайт на английском и к тому же в Бета-тестировании.

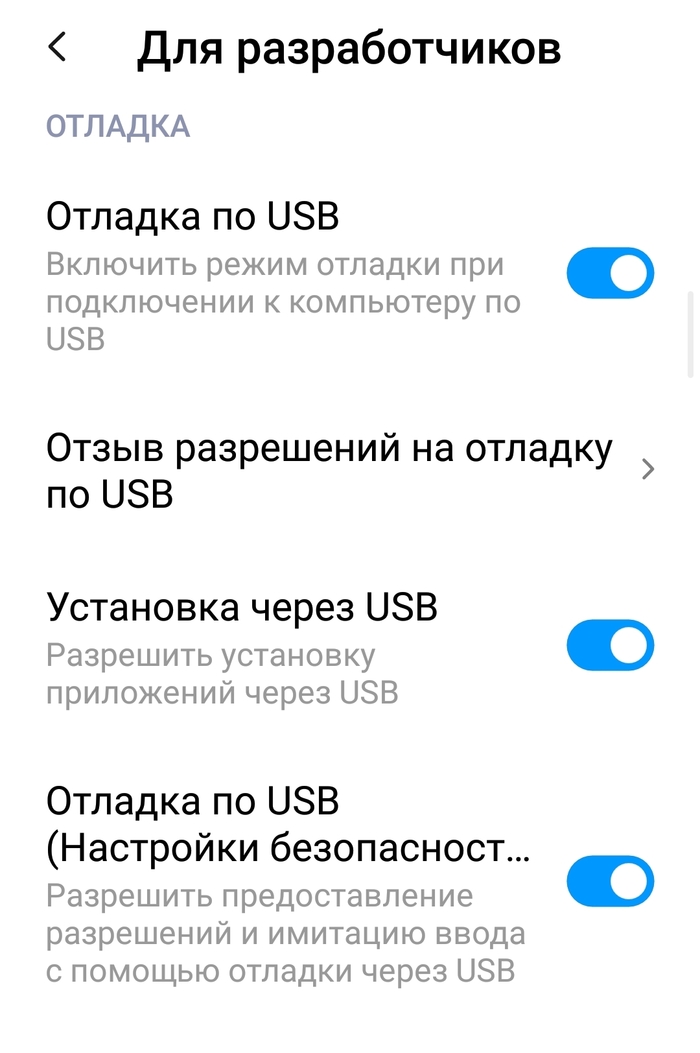

Теперь в общих настройках находим «Расширенные настройки«. Заходим туда, спускаемся вниз в «Режим разработчика» и активируем три пункта «Отладка по USB», «Установка через USB» и «Отладка по USB (Настройки безопасности)».

Теперь маленькое видео по удалению мусора с Андроид 10, MIUI 12 от автора материала на Ютубе и которому я безмерно благодарен за этот ролик и за статью на Дзене (ссылка в начале статьи).

Возможно кому-то и не надо дальше читать, а просто воспользоваться этой видеоинструкцией.

Кому видеоформат не подходит, Идём дальше.

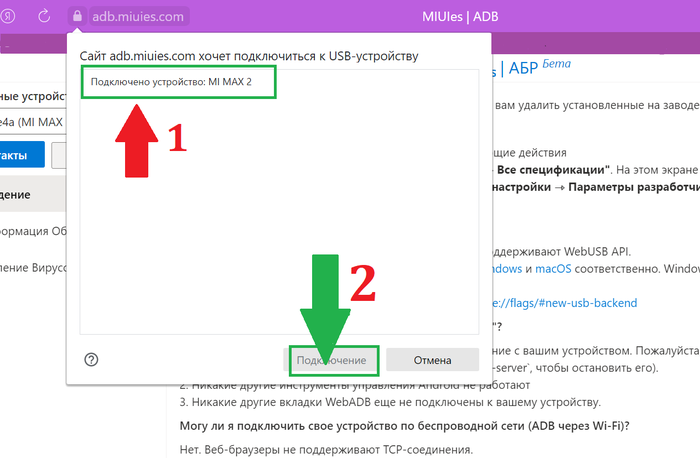

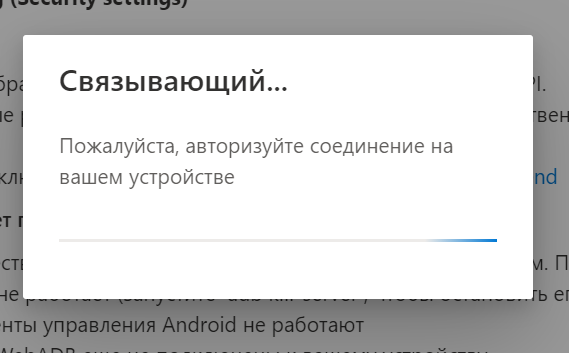

Теперь заходим на нужный сайт. В левом верхнем углу жмём «Добавить девайс» («Add Device»), ждём, когда определится и в списке тыкаем в Своё устройство(1) и Подключение (2)

Далее нажимаем Connect (Контакт)

и видим в браузере окошко, предлагающее подтвердить на смартфоне подключение. «Будим» смарт и Подтверждаем!

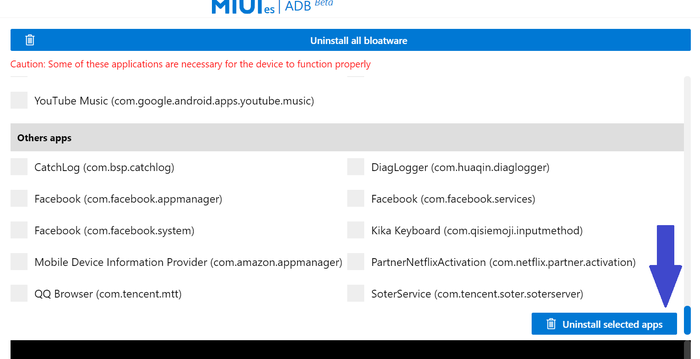

А теперь непосредственно к удалению. Самое важное и ответственное! Тщательно и обдуманно выбираем из четырёх вкладок «All Xiaomi apps» (Приложения Сяоми), «All System apps«(Системные приложения), «All Google apps» (Приложения Гугл), «All other apps» (Другие приложения).

Что выбрать? Вот список с пояснениями. Не новый, но до сих пор актуальный.

Клик в Uninstall Bloatware (почему-то у меня автоперевод, как Удаление Вирусов))) и ненужный хлам удалён, о чём мы увидим подтверждение

Перезагружаем свой смартфон, проверяем и радуемся.

Напоминаю, сто сайт находится в стадии Бета-тестирования и пока не все функции доступны. Не доступно, в частности, восстановление удалённых приложений, но, надеюсь, разработчики наколдуют нам и эту функцию. ))

Telegram под Android для «пиратов»

Вы удивитесь, уважаемые пикабушники, но выпущена официальная версия Telegram под Android без ограничений на пиратский контент. Источник

Как было раньше? Для того, чтобы на Андроид работал бот Флибуста, мы создавали группу, включали туда, как участника, давали ему права админа и так обходили ограничения.

Теперь всё работает без этих «плясок». Запустили бот, вписали название или автора книги, качаем/читаем.

Кратенько, о установке приложения из файла APK. Скачиваем файл с официального сайта (ссылка выше или ТЫК). Открываем скачанный файл и даём «разрешение на установку из неизвестных источников».

Становится приложение рядом с версией из Плей Маркета, но рекомендую старую версию удалить.

Hard Reset (или откат до заводского состояния) пришел на помощь.

Автономность

Нужен ещё параметр для учёта температуры на улице

Удаление Android-вируса

Наблюдал сегодня интересную картинку на одном Android-телефоне. Видимые симптомы были такие:

Во-первых, по рассказам владелицы, несколько раз всплывало окно с негром требованием выкупа текстом

«нам надо сделать некоторе обслуживание чтобы сделать твои ощущения от времяпровождения здесь превосходными»

Уже подозрительно, да. По ближайшему просмотру на телефоне обнаружилось некое неудаляемое приложение. С названием Babe и во-о-от с такой иконкой:

Отзывы примерно в таком ключе: «Что это? Откуда это у меня? Почему я не могу это удалить?» и всё в таком духе

Удаление через ADB:

adb shell am force-stop id.co.babe

adb shell pm disable-user com.android.stk

adb shell am force-stop com.android.stk

adb shell pm disable-user com.android.stk2

adb shell am force-stop com.android.stk2

Возможно, кому-то пригодится.

Ответ на пост «EncroChat: история самого успешного хакерского смартфона»

Энигма 2.0. Как британцы, взломав секретный чат, накрыли крупнейшую в истории мафиозную сеть

Национальное агентство Великобритании по борьбе с преступностью (NCA) в начале июля объявило о своей «самой большой и самой значительной» операции, проведенной совместно с французской, голландской, шведской, норвежской полицией и Европолом.

Правоохранители накрыли крупную сеть организованной преступности в Европе, в которой было задействованы десятки тысяч пользователей голландской коммуникационной компании Encrochat. Следователям удалось взломать систему сверхсекретного обмена сообщениями между членами криминальных банд.

Только в Британии задержано 746 членов преступных группировок и криминальных авторитетов, изъято более двух тонн наркотиков, несколько десятков пистолетов и 54 млн фунтов стерлингов наличности. И это, как сообщают полицейские, только верхушка айсберга. Участники операции уверены, что спасли как минимум 200 человек, жизни которых угрожали преступники.

Как работала система обмена шифрованными сообщениями

Голландская компания Encrochat гарантировала своим пользователям полную анонимность и невмешательство в их личную жизнь. На мобильных телефонах, которые она продавала, фактически было по две операционные системы. Первая – обычный Android. Зато вторая – Encrochat – превращала телефон в полностью защищенное устройство для обмена сообщениями с другими клиентами.

В качестве дополнительных услуг предлагалось самоуничтожение сообщений, «паническое» стирание всей информации и многие другие, которые оказались особенно полезны членам криминальных группировок. Само устройство стоило 1000 евро, а его клиентское обслуживание – 1500 евро за полгода. За эти деньги пользователь получал техническую поддержку в режиме 24/7, 30 минут переговоров и безлимитные возможности обмена сообщениями.

У Encrochat было 60 тысяч клиентов, из них 10 тысяч в Великобритании. Правоохранительные органы считают, что 90% пользователей этой сети участвовали в организованной преступности. Интернет-издание Vice Motherboard, которое получило доступ к документам и провело собственное расследование, утверждает, что купить защищенное устройство было непросто. Оно продавалось только по рекомендации, а сам акт покупки, по словам одного из ранее арестованных, был обставлен как секретная операция.

«У продавца есть легальный магазин, но мы встретились с ним не там. Я ему предварительно позвонил, потом приехал в его город на эту встречу. Мы встретились на небольшой улице, как с наркодилером. », – сказал источник издания, который сейчас находится в тюрьме.

Как удалось взломать систему

EncroChat продавал услуги самой защищенной от хакерского взлома сети. Специалисты в области кибер-безопасности считают, что полиции удалось запустить шпионскую программу во время очередного обновления оперативной системы. Она позволила полиции читать сообщения еще до того, как пользователи их отправляли друг другу. Успех запуска программы-шпиона принадлежит полиции Франции и Нидерландов: им удалось взломать серверы Encrochat, расположенные во Франции. Полиция получила доступ к свыше 100 млн сообщений, фотографий и других важных данных.

Полиция мониторила систему около двух месяцев, пока Encrochat окончательно убедился, что его взломали. Анализ полученной правоохранительными органами информации еще не закончен. Предполагается, что он приведет к еще тысячам задержаний в ближайшие месяцы.

Советуем отключить и уничтожить

О том, что что-то пошло не так, Encrochat начал подозревать в мае: у некоторых пользователей перестало получаться стирать всю закодированную информацию. Сначала у компании возникли подозрения, что пользователи просто стали забывать свой пин, необходимый для «обнуления». К концу мая Encrochat понял, что его систему взломали, и пытался бороться с «вирусом» обычными способами. И только к середине июня компания осознала, что взлом идет не со стороны конкурентов или криминальных структур, а со стороны правительственных органов.

«Сегодня наш домен незаконно захватили государственные структуры. Они использовали наш домен для запуска атаки. Мы больше не можем гарантировать безопасность вашего устройства. Советуем вам немедленно отключить и физически уничтожить устройство», — такое сообщение операторы Encrochat отправили всем своим пользователям 13 июня 2020 года.

Но было уже поздно. Сами полицейские сравнивают свой прорыв в области борьбы с криминальными структурами с триумфальным взломом кода «Энигма» немецкой шифровальной криптомашины во время Второй мировой войны.

Пикантность ситуации еще и в том, что среди клиентов EncroChat были не только наркодилеры и другие преступники, но и члены британской королевской семьи и известные политики, пишет Daily Mail. Само по себе пользование системой закодированных сообщений не является незаконным. Как сказал газете директор юридической компании ABV Solicitors Дипак Видж, «подобная сеть, естественно, очень желанна не только для преступников, собирающихся нарушить закон, но и для клиентов, которые хотят защитить свою личную жизнь от вмешательства». «Теперь, конечно, они думают о том, стали ли и их сообщения доступны расследователям, охотящимся за жуликами», – добавил он.

Представители французской жандармерии, участвовавшие в операции, заявили, что около 10% клиентов Encrochat действительно не имели никакого отношения к преступности, а были именно теми, ради кого и создавался этот сервис, – обычными пользователями, желавшими защитить чувствительную информацию от похищения.

Encrochat не была единственной компанией, которая предоставляет подобные услуги, хотя и считалась лидером в своей области. Например, ее конкурент – Phantom Secure – использовал виртуальные прокси, чтобы скрывать реальное физическое местоположение своих серверов в Панаме и Гонконге. Услуги компании пользовались большой популярностью у наркоторговцев и продавались за криптовалюту. Исполнительного директора Phantom Secure Винсента Рамоса и его подельников арестовали в 2018 году.

Сейчас за клиентов Encrochat борется Omerta, расположенная в шотландском городе Данди. «Encrochat взломан, пользователей подставили, арестов масса. Король умер! Идите к нам», – написано на сайте компании, предлагающей скидку новым клиентам. Omerta специально уточняет, что пользуется другой технологией шифрования, отличной от разгромленного конкурента.

«Эти не отступят. Они как стая гиен»

Не все полицейские службы, участвовавшие в операции, отчитались о своих достижениях так подробно, как британское NCA, совершившее больше всех арестов. В Британии операция шла под кодовым названием Venetic. Подчеркивая свой триумф, NCA опубликовала около 30 расшифрованных сообщений, показывающих, как криминальный мир трепещет перед правоохранительными органами.

«Эти будут копать, пока не добьются результата. Полиция в этом году выигрывает у нас», – написал другой.