что видит провайдер при использовании интернета

Что ваш провайдер интернета знает про вас

Легенды о сотрудниках компаний-провайдеров, которые от скуки или выгоды ради мониторят трафик клиентов, несложно найти в интернете. Но так ли это? Разбираемся, что действительно знает о вас провайдер.

Как большой брат следит за тобой

Провайдеры в РФ обязаны анализировать трафик пользователей на соответствие нормам российского законодательства. В частности, п. 1.1 Федеральный закон от 07.07.2003 N 126-ФЗ (ред. от 05.12.2017) «О связи» гласит:

Операторы связи обязаны предоставлять уполномоченным государственным органам, осуществляющим оперативно-розыскную деятельность или обеспечение безопасности Российской Федерации, информацию о пользователях услугами связи и об оказанных им услугах связи, а также иную информацию, необходимую для выполнения возложенных на эти органы задач, в случаях, установленных федеральными законами.

Сам трафик провайдер, естественно, не хранит. Однако он выполняет его обработку и классификацию. Результаты записываются в лог-файлы.

Составной частью современных систем СОРМ-2 является циклический буфер хранения данных. В нём должен храниться проходящий через провайдера трафик за последние 12 часов. С 2014 года внедряется СОРМ-3. Её главное отличие – дополнительное хранилище, в которое должен складываться трехлетний архив всего биллинга и всех логов соединений.

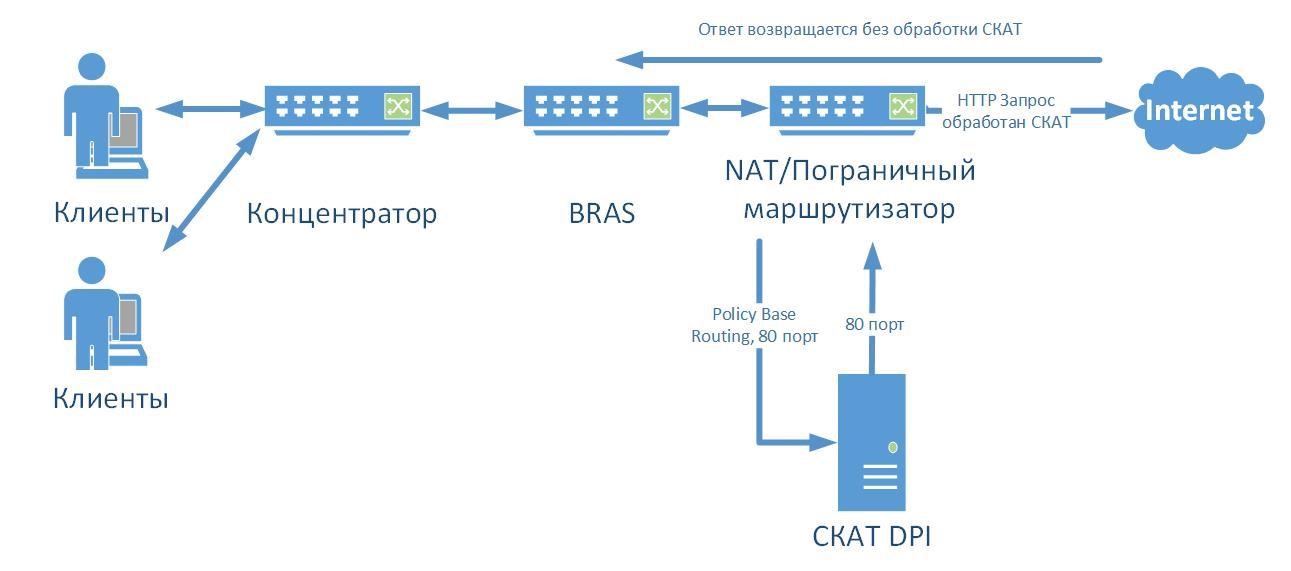

Как читают трафик с помощью DPI

В составе СОРМ либо отдельно могут использоваться DPI (Deep Packet Inspection). Это системы (обычно программно-аппаратные комплексы – железо со специальным ПО), которые работают на всех, кроме первого (физического, битового), уровнях сетевой модели OSI.

В простейшем случае провайдеры используют DPI для контроля доступа к ресурсам (в частности, к страницам сайтов из «черного» списка Роскомнадзора по ФЗ № 139 о внесении изменений в закон «О защите детей от информации, причиняющей вред их здоровью и развитию» или торрентам). Но, вообще говоря, решение могут применить и для чтения вашего трафика.

Противники DPI заявляют, что право на неприкосновенность переписки закреплено в конституции, к тому же технология нарушает сетевой нейтралитет. Но это не мешает задействовать технологию на практике.

DPI без проблем разбирает содержимое, которое передаётся по незашифрованным протоколам HTTP, FTP.

Некоторые системы также используют эвристику – косвенные признаки, которые помогают опознать сервис. Это, к примеру, временные и численные характеристики трафика, а также особые последовательности байт.

С HTTPS сложнее. Однако в уровне TLS, начиная с версии 1.1, который сегодня нередко используется для шифрования в HTTPS, доменное имя сайта передаётся в открытом виде. Таким образом, провайдер сможет узнать, на какой домен вы заходили. Но что там делали, он без закрытого ключа не узнает.

В любом случае провайдеры не проверяют всех подряд

Это слишком затратно. А вот мониторить чей-то трафик по запросу теоретически могут.

То, что отметила система (или товарищ майор), обычно исследуется вручную. Но чаще всего никакого СОРМ у провайдера (особенно если это мелкий провайдер) нет. Всё ищется и находится рядовыми сотрудниками в базе данных с логами.

Как отслеживают торренты

Торрент-клиент и трекер, как правило, обмениваются данными по протоколу HTTP. Это открытый протокол, а значит, смотрите выше: просмотр трафика пользователя с помощью атаки MITM, анализ, расшифровка, блокировка с помощью DPI. Провайдер может исследовать очень много данных: когда стартовало или завершилось скачивание, когда стартовала раздача, какое количество трафика было роздано.

Сидеров найти труднее. Чаще всего в таких случаях специалисты сами становятся пирами. Зная IP-адрес сидера, пир может направить провайдеру уведомление с именем раздачи, её адресом, временем начала раздачи, собственно, IP-адресом сидера и т.д.

В России пока что это безопасно – все законы ограничивают возможности администрации трекеров и других распространителей пиратского контента, но не рядовых пользователей. Однако в некоторых европейских странах пользование торрентами чревато большими штрафами. Так что если едете за границу, не попадайтесь.

Что происходит, когда вы заходите на сайт

Провайдер видит URL, который вы открыли, если анализирует содержимое пакетов, которые вам приходят. Сделать это можно, к примеру, с помощью MITM-атаки (атака “man-in-the-middle”, человек посередине).

Из содержимого пакетов можно получить историю поиска, проанализировать историю запросов, даже прочитать переписку и логины с паролями. Если, конечно, сайт использует для авторизации нешифрованное HTTP-соединение. К счастью, такое встречается всё реже.

Если сайт работает с HTTPS, тогда провайдер видит только IP-адрес сервера и имя домена, а также время подключения к нему и объём трафика. Остальные данные проходят в зашифрованном виде, и без приватного ключа расшифровать их невозможно.

Что насчёт MAC-адреса

Ваш MAC-адрес провайдер видит в любом случае. Точнее, MAC-адрес устройства, которое подключается к его сети (а это может быть не компьютер, а роутер, например). Дело в том, что авторизация у многих провайдерах выполняется по логину, паролю и MAC-адресу.

Но MAC-адреса на многих роутерах можно подменять вручную. Да и на компьютерах MAC-адрес сетевого адаптера устанавливается вручную. Так что если сделать это до первой авторизации (или поменять позднее и попросить перепривязать аккаунт к новому MAC-адресу), истинный MAC-адрес провайдер видеть не будет.

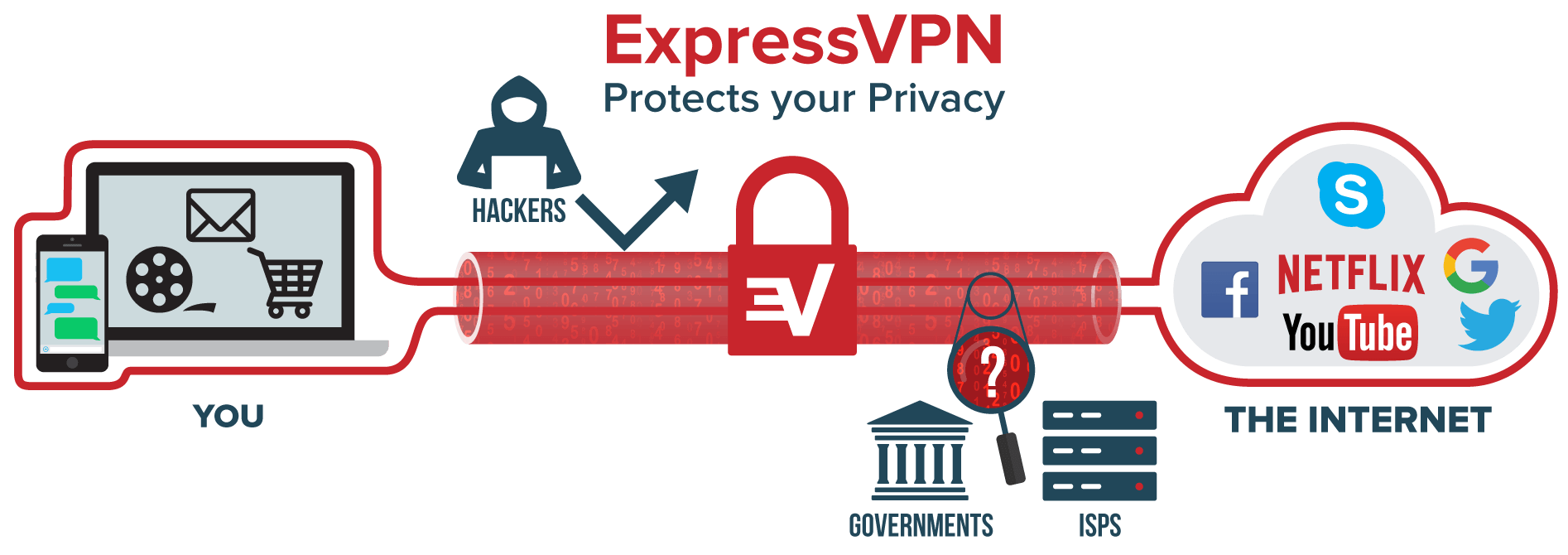

Что происходит, если у вас включен VPN

Если вы используете VPN, то провайдер видит, что шифрованный трафик (с высоким коэффициентом энтропии) отправляется на определённый IP-адрес. Кроме того, он может узнать, что IP-адреса из этого диапазона продаются под VPN-сервисы.

Куда идёт трафик с VPN-сервиса, провайдер автоматически отследить не может. Но если сопоставить трафик абонента с трафиком любого сервера по временным меткам, можно выполнить дальнейшее отслеживание. Просто для этого нужны более сложные и дорогие технические решения. От скуки никто такое точно разрабатывать и использовать не будет.

Бывает, что внезапно VPN «отваливается» – такое может произойти в любой момент и в любой операционной системе. После того, как VPN прекратил работу, трафик автоматически начинает идти открыто, и провайдер может его анализировать.

Важно, что даже если анализ трафика показывает, что слишком большой объём пакетов постоянно идёт на IP-адрес, который потенциально может принадлежать VPN, вы ничего не нарушите. Пользоваться VPN в России не запрещено – запрещено предоставлять такие услуги для обхода сайтов из «чёрного списка» Роскомнадзора.

Что происходит, когда вы включаете Tor

Когда вы подключаетесь через Tor, провайдер также видит зашифрованный трафик. И расшифровать, что вы делаете в интернете в данный момент, он не сможет.

В отличие от VPN, где трафик обычно направляется на один и тот же сервер в течение большого промежутка времени, Tor автоматически меняет IP-адреса. Соответственно, провайдер может определить, что вы, вероятно, пользовались Tor, по шифрованному трафику и частой смене адресов, а затем отразить это в логах. Но по закону вам за это тоже ничего не будет.

При этом вашим IP-адресом в сети Tor кто-то может воспользоваться, только если вы сконфигурировали Exit Node в настройках.

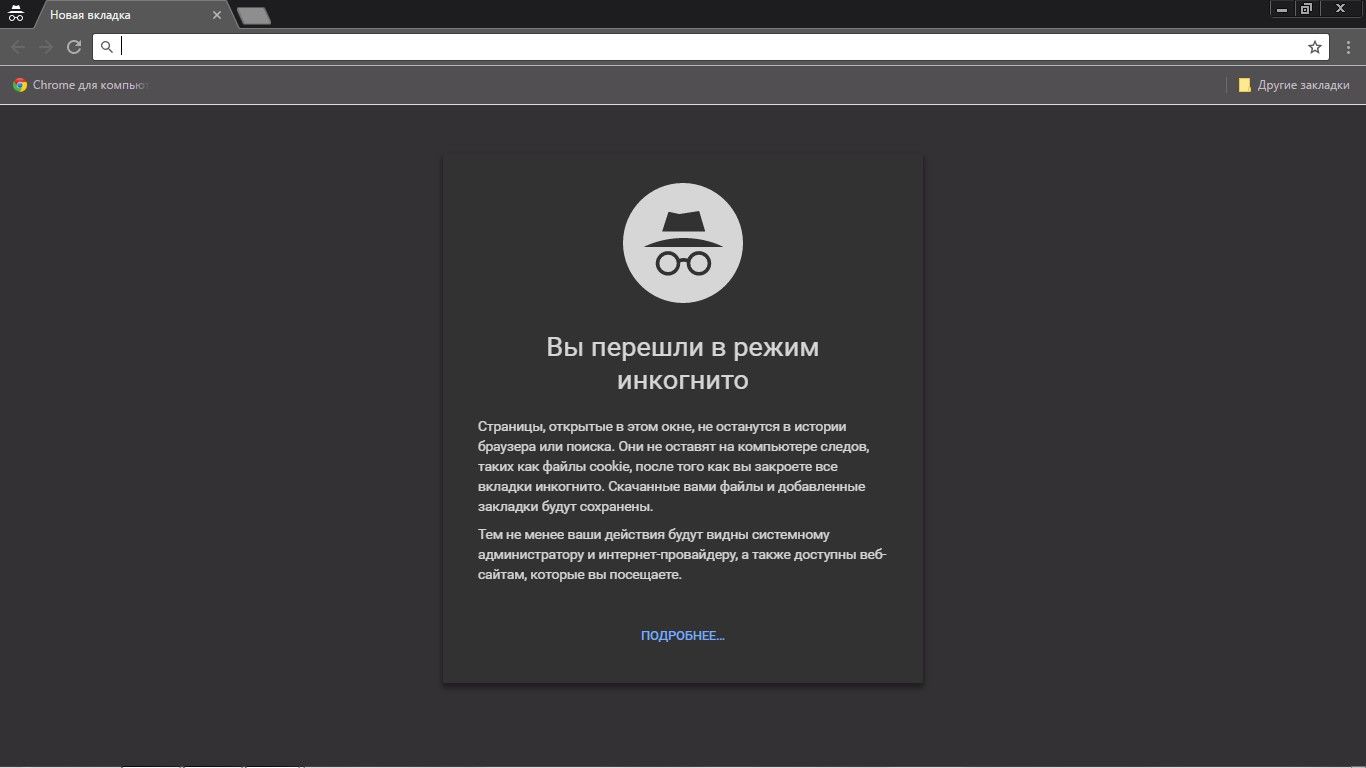

А как насчёт режима «инкогнито»

Этот режим не поможет скрыть ваш трафик от провайдера. Он нужен, чтобы сделать вид, что вы не пользовались браузером.

В режиме «инкогнито» не сохраняются файлы cookie, данные сайтов и история просмотров. Однако ваши действия видят провайдер, системный администратор и веб-сайты, на которые вы заходите.

Но есть и хорошая новость

Провайдер знает о вас многое, если не всё. Однако бюджет мелких компаний не позволяет купить оборудование DPI, установить СОРМ или настроить эффективную систему мониторинга.

Если совершать легальные действия в интернете открыто, а для действий, предполагающих конфиденциальность, пользоваться VPN, Tor или другими средствами обеспечения анонимности, вероятность «попасть на карандаш» к провайдеру и спецслужбам минимальна. Но 100% гарантию дают только 100% легальные действия.

Ксения Шестакова

Живу в будущем. Разбираю сложные технологии на простые составляющие.

Кажется, это финальный дизайн Samsung Galaxy S9

36 тысяч полицейских Нью-Йорка бесплатно меняют Nokia Lumia на iPhone 7

TikTok стал одной из самых популярных соцсетей в России

Появились первые тесты мобильного процессора Snapdragon 8 Gen 1. Он почти догнал Apple A15 Bionic

OPPO показала выдвижную заднюю камеру для смартфонов, как в фотоаппаратах

В Москве открылись 10 станций Большой кольцевой линии метро. Удивился, насколько красиво

Apple планирует выпустить два iPhone SE, AirPods Pro 2 и три новые модели Apple Watch в 2022 и 2023 годах

В приложении Apple Store нашли секретную команду, которая вызывает снег. Вот она

Американец заплатил 400 тысяч долларов, чтобы его старый дом проехал 900 метров в Сан-Франциско

Пользователи сообщают, что российские провайдеры ограничили доступ к Tor

🙈 Комментарии 24

@Ксения, спасибо – кратко, чётко, без лишнего Бла-Бла-Бла, по делу…

Самый дешевый DPI сейчас стоит 140000₽, его все могут себе позволить

P.S. Понравитесь может у вас купим.

Что касается операторов, то сейчас мелких скупают крупные (минимум региональные) совсем мелких не осталось почти что и внедрять DPI это совсем недёшево, правда и билинг и трафик шейпинг/рейт лимит тут совсем не в кассу и про скрипты я хз зачем вспомнили.

это же сколько из логов порнухи и отборного вконтактика приходится анализировать майорам – их страховка покрывает виагру. =)

Какую интересную и сложную (не слишком ли сложную для себя?) тему вы затронули 🙂

СОРМ в разрезе контроля трафика – это не средства, а системы. Они подключаются к сети провайдера и самостоятельно анализируют трафик без дальнейшего участия собственно провайдера, потому как последнему не требуется знать, что анализируют, как анализируют, в отношении кого анализируют и т.д.

Первый уровень модели OSI – физический, действительно, но не очень понятно, почему вы называете его “битовым”. Он описывает способы передачи (сигналы, модуляцию, синхронизацию и пр.) бита, а не сам бит. Отсюда и понятно, почему СОРМ не работает на первом уровне – ловить там нечего). DPI совершенно не нужен для выполнения требований законодательства. Самый простейший способ – блокировка доступа на весь ресурс сразу.

Как я уже сказал, провайдер мониторить чей-то трафик не может по закону. Этим занимаются службы через управляемые ими железки СОРМ (-2,-3), которые подключены к сети оператора. Никакими рядовыми сотрудниками ни в каких БД логов ничего руками не ищется. Во-первых, это бред, во-вторых, исполнение требования СОРМ обязательно для всех операторов связи, обладающих соответствующими лицензиями. Органы подключаются даже к БД операторов с данными клиентов, хотя чаще всего запрашивают информацию по ним отдельно: персональные данные, контакты, биллинговую информацию, информацию о соединениях (смс-ки, звонки и пр.).

MITM-атака не имеет ничего общего с DPI, который может использоваться оператором, разве что и там, и там между оператором и клиентом есть АПК для разбора трафика, но атакой это не является.

Статья ничего, неграмотным в вопросе людям зайдет, но попытка простого описания и поверхностное знание вопроса приводят к ошибкам и серьезным неточностям 🙂

“Как я уже сказал, провайдер мониторить чей-то трафик не может по закону. Этим занимаются службы через управляемые ими железки СОРМ (-2,-3), которые подключены к сети оператора. Никакими рядовыми сотрудниками ни в каких БД логов ничего руками не ищется.”

“в целом согласен, но для меня дело в том, что хоть там и передаются биты как единица информации, вы не знаете, в каком случае передается 0, а в каком – 1, т.е. разобрать этот поток, вклинившись в него, вы вряд ли сможете, в отличие уже от L2/L3.” А почему собственно нет? Есть даже термин такой – “сесть на кабель”, если заворачивать поток через своё устройство или зеркалить поток, то потребуется обычный приёмник/передачик, аналогичные тем, что используются в той же медиа среде, декодирование будет осуществлено точно так же как это делают оригинальные приёмник/передатчик. ERSPAN, например, использует L3, при этом никаких проблем у устройства его реализующего с L1 не возникает.

Что знает провайдер о своих клиентах и видит ли историю браузера?

Разбираемся, видит ли провайдер поисковые запросы и какая информация ему доступна.

Кто такой провайдер и что он точно знает

Для начала давайте разберемся, что такое «провайдер» и какая информация ему доступна в любое время.

Итак, это так называемый поставщик услуг связи. То есть МТС, Мегафон, Ростелеком — все они являются провайдерами. Пользователь заключает с ними договор, согласно которому компания предоставляет человеку доступ к Сети, телефонной связи или цифровому телевидению — а зачастую ко всему сразу в виде пакета услуг.

Именно поэтому у провайдера всегда есть доступ к вашим личным данным, которые вы указали во время покупки выбранных услуг. Это ваш номер телефона, ФИО, домашний адрес и паспортные данные.

Но может ли поставщик связи видеть то, что люди делают в интернете? Для ответа на этот вопрос надо иметь небольшое представление о том, как вообще работает связь. Если объяснить этот процесс простыми словами, то во время работы в интернете все запросы сначала попадают на сервер провайдера. В свою очередь, он обрабатывает их и передает в глобальную Сеть — то есть на сервер сайта, к которому обращается пользователь. Также эта схема работает в обратном порядке — все ответы проходят через провайдера.

Видит ли провайдер, какие сайты я посещаю?

Если ответить кратко — да, видит, но не следит за этим денно и нощно. Да и данные о посещенных сайтах провайдер сохраняет не в виде списка URL, а в так называемых логах — они содержат IP-адреса серверов, которые посещал пользователь. Также доступ к трафику регулируется целым набором законов. Так, согласно постановлению РФ № 445, провайдер обязан хранить поисковые данные своих клиентов за последние 30 дней (хотя конкретный объем трафика в этом документе не указан и зависит от загрузки провайдера в определенный период).

А в соответствии с пунктом 1.1 Федерального закона от 07.07.2003 N 126-ФЗ (ред. от 05.12.2017) «О связи» оператор обязан предоставить доступ к данным о трафике государственным органам РФ по соответствующему запросу.

А теперь давайте разберем более конкретные вопросы.

Может ли провайдер отслеживать трафик через HTTPS?

Если использовать зашифрованное соединение HTTPS, провайдер сохранит только IP-адрес сервера, на который вы зашли, время соединения и объем переданных и полученных данных (трафик). Увидеть в логах название конкретной страницы сайта или ее содержимое с таким шифрованием не получится.

В случае с незащищенным соединением HTTP оператор сохраняет те же самые данные. Однако, так как это открытый протокол, то провайдер (да и не только он — а любой достаточно продвинутый пользователь или злоумышленник) может получить доступ к URL и названиям страниц, которые вы открыли, истории поиска и даже той информации, которую вы использовали на конкретном сайте (переписке, загруженным файлам и так далее). Но опять же — самому провайдеру эти данные ни к чему, он действует в рамках законодательства и сохраняет логи только ради возможного запроса со стороны правоохранительных органов.

Что видит провайдер при использовании VPN?

Этот вопрос интересует всех любителей заблокированных сайтов и торрентов. Также советуем почитать, что такое VPN и как это работает.

При использовании VPN провайдер видит, что вы отправляете шифрованный трафик на определенный адрес. При необходимости у него получится проверить этот IP и узнать, что сервер находится где-то в Швейцарии и используется для VPN. А вот отследить, какие страницы вы посетили внутри виртуальной сети, провайдер не сможет — по крайней мере, если вы все правильно настроили. Да и использовать VPN в России официально не запрещено.

То же самое происходит и при использовании браузера Tor. Однако если VPN-сервис создает соединение через один сервер (и большой трафик на один IP-адрес может вызвать подозрение), то программа Tor постоянно меняет сервера в процессе работы. Провайдер также может проанализировать IP-адреса и понять, что вы что-то ищете в Tor, но не получит доступ к конкретным URL и поисковым запросам.

Федеральные органы исполнительной власти, осуществляющие надзор в сфере коммуникационных технологий и связи, могут отправить нарушителям запрос на ограничение доступа к запрещенным ресурсам. И по федеральному закону № 155-ФЗ «О внесении изменений в Кодекс Российской Федерации об административных правонарушениях», если оператор продолжит предоставлять доступ к этим самым заблокированным сайтам и приложениям, то оштрафовать за их использование могут даже физических лиц:

Неисполнение оператором поисковой системы обязанности по прекращению на территории Российской Федерации выдачи по запросам пользователей указанной поисковой системы сведений о доменном имени и об указателях страниц сайтов в сети «Интернет», доступ к которым ограничен на основании соответствующего решения Московского городского суда, или копий заблокированных сайтов,

Федеральный закон № 155-ФЗ, пункт 2.

Таким образом — фактически, VPN в России разрешено. Но использовать его для работы с заблокированными ресурсами нельзя. В реальности же отследить применение анонимайзеров практически невозможно — и если вы не являетесь владельцем крупного торрент-сервиса, волноваться вам не о чем.

Режим «инкогнито» спасет от слежки провайдера?

Режим «Инкогнито» есть во всех программах для серфинга — Google Chrome, Mozilla Firefox, Яндекс… Но он нужен только для того, чтобы браузер не сохранял историю поиска. Так как вы все равно используете соединение, которое предоставил провайдер, логи в режиме «Инкогнито» будут записываться в обычном порядке.

Знает ли провайдер мой MAC-адрес?

Да, эта информация никак не шифруется и доступна операторам в полном объеме. Зачастую потому, что MAC-адрес устройства используется непосредственно для подключения к Сети — и провайдеру необходимо его знать. Другое дело, что вы можете поменять MAC-адрес роутера или компьютера вручную — но это может привести к проблемам с соединением.

Что знает о тебе твой интернет провайдер?

Вообще с провайдерами не все так просто, они по закону должны прослушивать трафик пользователей — не нарушают ли они закон, что они там делают они конечно не смотрят, но записывают основные данные, люди их без причины не проверяют (то есть это все записывается в автоматическом режиме).

Если пользователь открывает определенный сайт, то видно ли это провайдеру?.

Да, в большинстве случаев видно именно доменное имя, редко — просто его IP-адрес. Также записывается время и, когда вы заходили на сайт. Содержимое сайтов также видно

А если я захожу на сайт по защищенному протоколу https?

Тогда провайдер видит только имя сайта или его ip-адрес и все, содержимое он не видит, так как это защищенное соединение https с шифрованием, поэтому и рекомендуется его использовать.

Как провайдер может просечь что я скачал фильм или программу через торрент?

Провайдер сохраняет все то что я качаю?

Нет, это просто физически невозможно, не хватило бы никаких жестких дисков. Обрабатывается Трафик на лету, сортируется и ведется статистика, вот как раз она то и складируется годами.

А если я использую vpn то провайдер ничего не видит?

Тут как раз штука такая, что при vpn таки да, провайдер видит кашу — то есть зашифрованные данные и анализировать их, а уж тем более расшифровать он не станет, ибо это почти нереально. Но вот узнать по ip серверам, что это vpn специально для шифрования трафика — он может. Это означает, что пользователю есть что скрывать, делайте выводы сами

Если я буду использовать программу openvpn, то через него будет работать все программы в том числе и обновление окна?

В теории да, и вообще так должно быть. Но на практике все зависит от настроек.

Может ли провайдер узнать реальный ip адрес определенного сайта, если я зашел на него через vpn?

То есть если vpn глюканул, провайдер увидит на каком сайте я сижу?

К сожалению да, при этом автоматически будет все записано.

Может ли обеспечить анонимность ТОР?

Может, но желательно его немного настроить на использование с IP-адресов кроме все СНГ, а также чтобы адреса менялись чаще, например каждые три минуты. Также для лучшего эффекта советую использовать ретрансляторы (мосты).

Что провайдер видит, когда я получаю пакеты постоянно с разных ip адресов?

У провайдеров есть система обнаружения использования ТОР, но, я не уверен работает ли эта система при наличии ретрансляторов. Факт использования ТОР также записывается и также говорит провайдеру о том, что этот пользователь может что-то скрывать.

Видит ли провайдер адрес сайта через Тор или vpn?

Нет, только ip-адрес vpn или выходной узел сети Tor.

Видно ли провайдеру полное имя адреса при использовании протокола https-протокола?

Нет, видно только адрес домена (то есть только site.com), время подключения и переданный обьем. Но эти данные не особо полезны для провайдера в плане инфы. Если использовать протокол http, то видно что передается все — и полный адрес и все что вы написали/отправили в сообщение по почте например, но опять же, вот к Gmail, что это не относится — там трафик шифруется.

То есть если я использую шифрование соединения, то я уже могу быть в списке подозреваемых?

Видит ли провайдер факт использования сети i2p?

Видит, но пока этот вид сети мало знакома провайдерам так, как например Тор, который из-за своей популярности привлекает все больше внимания со стороны спецслужб. Трафик в i2p провайдер видит как шифрованные подключения к разным по IP-адресам, что говорит о том, что клиент работает с Р2Р сетью.

Как узнать, нахожусь ли я под СОРМ?

Расшифровывается эта аббревиатура так — Система технических возможностей для оперативно-розыскных мероприятий. И если вы подключены к интернету в РФ, то вы уже пол умолчанию под надзором. При это эта система полностью официальная и трафик обязан проходить через нее, иначе у провайдеров интернета и операторов связи просто аннулируют лицензию.

Как увидеть весь трафик на компе так, как его видят провайдеры?

В этом вам поможет утилита для сниффинга трафика, лучшая в своем роде это анализатор сетевого трафика.

Можно ли как то понять, что за тобой следят?

На сегодняшний почти нет, иногда, возможно при активной атаке типа атаки (человек посередине). Если применяется пассивная слежка, то обнаружить ее нереально чисто технически.

Но что делать тогда, можно ли как-то затруднить слежку?

у меня к этому закону вообще двойственное отношение.

но в том же пространстве прячутся и библиотеки с нужными полезными, но не представляющими опасности для общества (разве что для общества анонимных копирастов и лиц к ним приближенных). вот в чем неприятность.

и по хорошему библиотекарям объединяться и самим бороться с говно-контентом который провоцирует власть на репрессалии в их отношении.

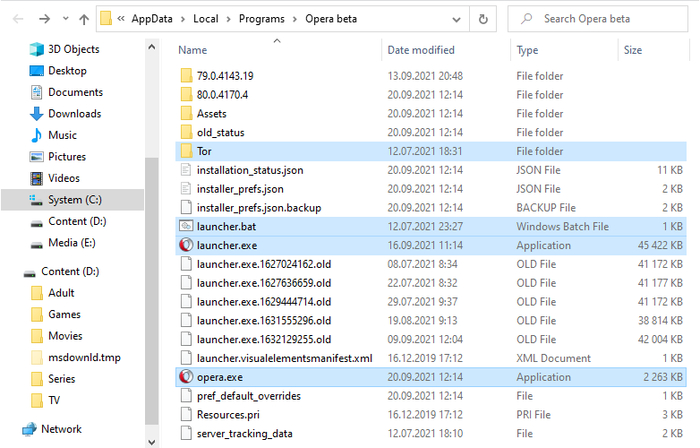

Вечная альтернатива Opera VPN (Windows & Linux)

Я буду использовать отдельный пакет Opera Beta, чтобы была возможность одновременного запуска Opera без VPN и Opera с VPN (так как новые экземпляры Opera из одного пакета запускаются с настройками уже запущенного экземпляра; ну а ещё у Opera Beta прикольный логотип, отражающий, как мне кажется, идею VPN). Покажу настройку на примере Windows 10 и Linux Mint.

Итак, для Windows нам понадобятся:

2) пакет Tor Expert Bundle (просто сервис Tor без браузера)

Теперь создадим в каталоге с установленными Opera Beta и Tor Bundle BATCH-скрипт, который будет запускать службу Tor только тогда, когда мы будем запускать Opera с VPN по ярлыку с Рабочего стола. Назовём его launcher.bat и он будет с таким содержимым:

В нём происходит последовательный запуск службы Tor, а затем Opera с переданным адресом прокси-сервера Tor.

В итоге содержимое каталога должно получиться примерно такое:

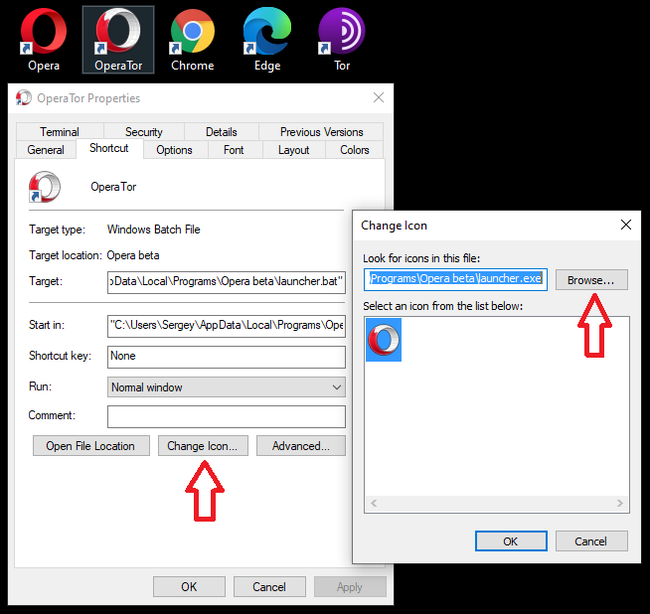

В конце концов создадим ярлык к этому скрипту на Рабочем столе. Для этого кликнем правой кнопкой мыши по launcher.bat и выберем:

Идём на Рабочий стол, переименовываем ярлык, например, в OperaTor и в свойствах ярлыка меняем иконку на иконку от Opera Beta, вот так:

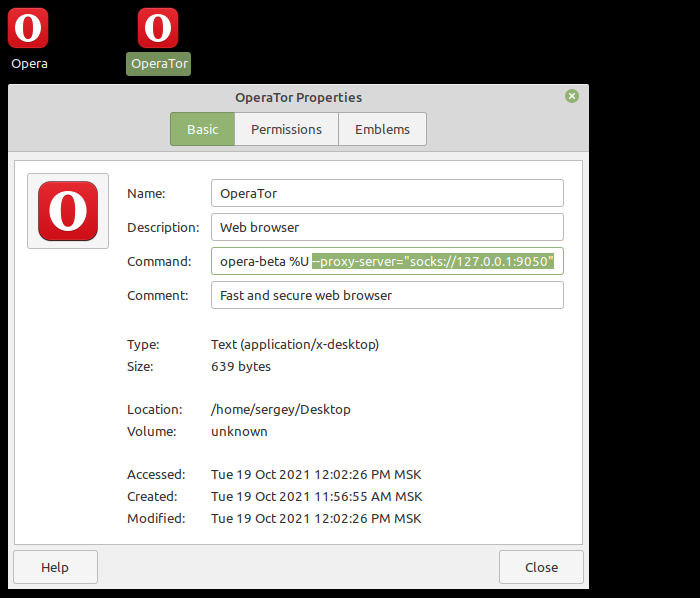

В Linux Mint всё еще проще:

1) так же, качаем и устанавливаем deb или rpm пакет Opera Beta

2) затем ставим пакет tor командой sudo apt install tor

После этого заходим в Меню системы, ищем в приложениях ярлык Opera Beta, вызываем для него контекстное меню и выбираем Добавить на Рабочий стол.

И, наконец, идём на Рабочий стол, заходим в свойства ярлыка Opera Beta, чтобы изменить название на OperaTor и в поле Команда добавить опцию использования прокси-сервера —proxy-server=»socks://127.0.0.1:9050″

Вот и всё! Теперь, когда вы запускаете OperaTor с Рабочего стола, запускается Opera, использующая прокси-сервер Tor. На мой взгляд это даже удобнее, чем был встроенный Opera VPN. Пользуйтесь на здоровье. Свободу интернету!

Tor или как жить без Opera VPN / VyprVPN

Идем по сслыке, выбираем папку (версию) без буковок «a» и качаем tor-win32-XXX.zip или tor-win64-XXX.zip (зависит от вашей операционной системы). Архив распаковываем, создаем рядом пустой фал torrc и запускем cmd (от имени администратора). В cmd переходим в папку куда все распаковали и даем команды:

С этого самого момента у Вас на компьютере появился свой личный tor-proxy-server.

Подключиться к нему можно указав хост (127.0.0.1), порт (9050) и тип (SOCKSv5).

Далее можете прописать его хоть в стандартных настройках браузера, хоть во всей системе, хоть в спец. дополнениях.

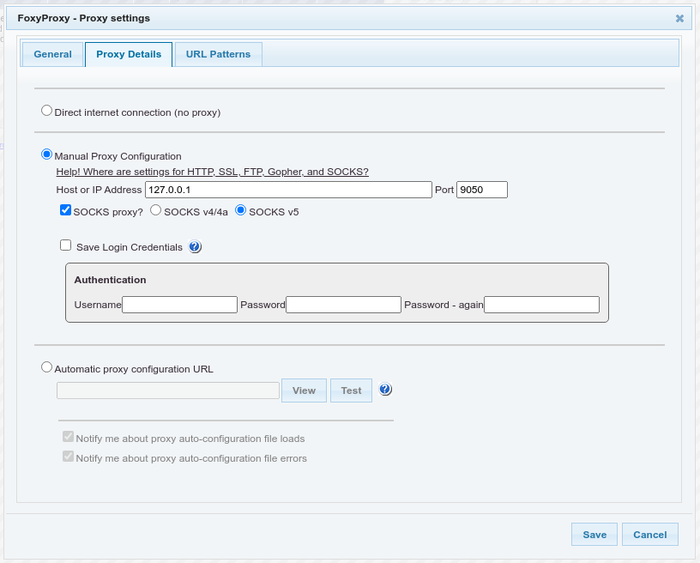

Вот как это выглядит в Google Chrome с дополнением FoxyProxy (умеет много браузеров).

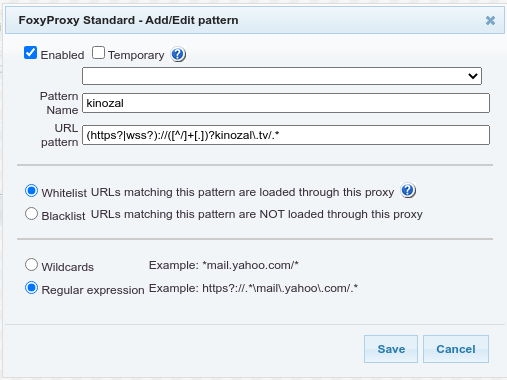

А вот уже в самом FoxyProxy можем написать что-то вроде правила (https?|wss?)://([^/]+[.])?kinozal\.tv/.* и больше не беспокоиться как ходить на kinozal.tv

P.S. А ведь забавно. tor это не совсем про прокси в классическом его понимании. через него люди ходят в ONION (привет даркнет).

Новый браузер Tor стал «непробиваемым» для хакеров и спецслужб

На фоне всей этой ситуации, когда власти многих стран мира активно борются с анонимностью в сети Интернет, был выпущен совершенно новый браузер Tor, который стал «непробиваемым» для хакеров и различных спецслужб, которые могли получить доступ к его более ранним версиям из-за определенных уязвимостей. По словам разработчиков, в новой версии они применили самые последние технологии и разработки, а также изменили способ маршрутизации, что собьет с толку абсолютно любого человека.

Так, в частности, новый веб-браузер Tor, обновленный сегодня, содержит в себе самые последние и новые криптографические алгоритмы, технологию улучшенной и более надежной авторизации, а также полностью переосмысленную маршрутизацию. Все эти особенности делают «луковые» адреса полностью зашифрованными и известными только пользователям, которые их посещают. Никто посторонний не сможет отследить, на какую страницу зашел пользователь и делал ли он это вообще.

Более ранние версии Tor, который были доступны до сегодняшнего дня, содержали в себе некоторые уязвимости перед хакерами и спецслужбами, что делало пользователей сервиса анонимного веб-серфинга The Tor Project беззащитными. Чаще всего, этот веб-браузер используют для обхода блокировок в сети Интернет, поскольку обозреватель позволяет выходить в сеть при сохранении полной анонимности. Скрывается и подменяется буквально все, начиная от IP-адреса и заканчивая местоположением.

Тем не менее, более ранние версии Tor из-за своей несовершенности были скомпилированы, то есть некоторым хакерам и спецслужбам удавалось получить доступ к защищенной информации. В новой версии самого защищенного в мире веб-браузера этого произойти не должно, поскольку его создатели предусмотрели абсолютно все способы получения информации и построили обновленный обозреватель таким образом, чтобы его было невозможно взломать.

Насколько все эти слова окажутся правдой – покажет время, а пока любой желающий может скачать новый браузер Tor с официального сайта разработчиков. Клиент доступен для компьютеров на базе операционных системы Windows, macOS и Linux, причем совершенно бесплатно.