что важно учесть при проектировании защиты инфраструктуры

Электронная библиотека

Защита информации в АИТУ должна основываться на следующих основных принципах:

3) непрерывности защиты;

4) разумной достаточности;

5) гибкости управления и применения;

6) открытости алгоритмов и механизмов защиты;

7) простоты применения защитных мер и средств.

Системный подход к защите компьютерных систем предполагает необходимость учета всех взаимосвязанных, взаимодействующих и изменяющихся во времени элементов, условий и факторов, существенно значимых для понимания и решения проблемы обеспечения безопасности АИТУ. При создании системы защиты необходимо учитывать все слабые, наиболее уязвимые места системы обработки информации, а также характер, возможные объекты и направления атак на систему со стороны нарушителей (особенно высококвалифицированных злоумышленников), пути проникновения в распределенные системы и несанкционированного доступа к информации. Система защиты должна строиться с учетом не только всех известных каналов проникновения и несанкционированного доступа к информации, но и с учетом возможности появления принципиально новых путей реализации угроз безопасности.

В распоряжении специалистов по компьютерной безопасности имеется широкий спектр мер, методов и средств защиты компьютерных систем. Их комплексное использование предполагает согласованное применение разнородных средств при построении целостной системы защиты, перекрывающей все существующие каналы реализации угроз и не содержащей слабых мест на стыке отдельных ее компонентов. Защита должна строиться эшелонировано.

Внешняя защита должна обеспечиваться физическими средствами, организационными и правовыми мерами. Одной из наиболее укрепленных линий обороны призваны быть средства защиты, реализованные на уровне операционной системы (ОС) в силу того, что ОС – это как раз та часть компьютерной системы, которая управляет использованием всех ее ресурсов. Прикладной уровень защиты, учитывающий особенности предметной области, представляет внутренний рубеж обороны.

Защита информации – это не разовое мероприятие и даже не совокупность проведенных мероприятий и установленных средств защиты, а непрерывный целенаправленный процесс, предполагающий принятие соответствующих мер на всех этапах жизненного цикла АИТУ, начиная с ранних стадий проектирования, а не только на этапе ее эксплуатации. Разработка системы защиты должна вестись параллельно с разработкой самой защищаемой системы. Это позволит учесть требования безопасности при проектировании архитектуры и, в конечном счете, создать более эффективные (как по затратам ресурсов, так и по устойчивости) защищенные системы.

Большинству физических и технических средств защиты для эффективного выполнения их функций необходима постоянная организационная (административная) поддержка (своевременная смена и обеспечение правильного хранения и применения имен, паролей, ключей шифрования, переопределение полномочий и т.п.). Перерывы в работе средств защиты могут быть использованы злоумышленниками для анализа применяемых методов и средств защиты, для внедрения специальных программных и аппаратных «закладок» и других средств преодоления системы защиты после восстановления ее функционирования.

Создать абсолютно непреодолимую систему защиты принципиально невозможно. При достаточном количестве времени и средств можно преодолеть любую защиту. Поэтому имеет смысл вести речь только о некотором приемлемом (разумно достаточном) уровне безопасности. Высокоэффективная система защиты стоит дорого, использует при работе существенную часть мощности и ресурсов компьютерной системы и может создавать ощутимые дополнительные неудобства пользователям. Важно правильно выбрать достаточный уровень защиты, при котором затраты, риск и размер возможного ущерба были бы приемлемыми (задача анализа риска).

Часто приходится создавать систему защиты в условиях большой неопределенности. Поэтому принятые меры и установленные средства защиты, особенно в начальный период их эксплуатации, могут обеспечивать как чрезмерный, так и недостаточный уровень защиты. Естественно, что для обеспечения возможности варьирования уровней защищенности, средства защиты должны обладать определенной гибкостью. Особенно важным это свойство является в тех случаях, когда установку средств защиты необходимо осуществлять на работающую систему, не нарушая процесса ее нормального функционирования. Кроме того, внешние условия и требования с течением времени меняются. В таких ситуациях свойство гибкости избавит владельцев АИТУ от необходимости принятия кардинальных мер по полной замене средств защиты на новые.

Суть принципа открытости алгоритмов и механизмов защиты состоит в том, что защита не должна обеспечиваться только за счет секретности структурной организации и алгоритмов функционирования ее подсистем. Знание алгоритмов работы системы защиты не должно давать возможности ее преодоления (даже автору). Однако это вовсе не означает, что информация о конкретной системе защиты должна быть общедоступна.

Механизмы защиты должны быть интуитивно понятны и просты в использовании. Применение средств защиты не должно быть связано со знанием специальных языков или с выполнением действий, требующих значительных дополнительных трудовых затрат при обычной работе законных пользователей, а также не должно требовать от пользователя выполнения рутинных малопонятных ему операций (ввод нескольких паролей и имен и т.д.).

Срочно?

Закажи у профессионала, через форму заявки

8 (800) 100-77-13 с 7.00 до 22.00

Проблемы информационной безопасности: алгоритм построения системы ИБ с нуля

Представим ситуацию, когда в компании создается подразделение информационной безопасности. Перед руководителем ИБ-отдела очерчен круг задач, выделен бюджет и дана отмашка на старт. Предлагаем рассмотреть алгоритм, который поможет в текучке неотложных дел сфокусироваться на главном.

1. Заручиться поддержкой руководства.

Если отдел информационной безопасности создан по инициативе руководства компании, то проблема решена. Однако в реальности часто ИБ-отдел создается стихийно, при этом существует служба безопасности, которая не очень понимает, что такое технические меры защиты, есть также ИТ-служба, которая воспринимает ИБ-отдел как помеху и т д.

Организация защиты информации на практике ведется одним из способов: «снизу вверх» либо «сверху вниз».

Подход «снизу вверх» наиболее распространен. В данном случае инициатива по всем ИБ-мероприятиям исходит от рядовых специалистов или линейных руководителей. Подход включает в себя написание служебных записок, доведение до руководства информации об инцидентах и прочее. Такой подход малоэффективен, так как высшее руководство компании не до конца понимает целесообразность и необходимость проведения большинства работ по информационной безопасности. В итоге информационной безопасности уделяется малое внимание, ей занимаются по остаточному принципу, работы зачастую носят несистемный характер.

Подход «сверху вниз» предполагает вовлеченность топ-менеджмента и владельцев бизнеса в проблематику информационной безопасности. Данный подход считается более эффективным, поскольку руководство смотрит на информационную безопасность с позиции бизнеса, ведется оценка рисков. Подход позволяет получать требуемые ресурсы и принимать необходимые меры, так как комплексная защита информации на предприятии — инициатива руководства.

На первом этапе следует заручиться поддержкой руководства, а в организации работ придерживаться подхода «сверху вниз».

2. Определить состав рабочей группы.

Важно определить, какие специалисты будут принимать активное участие в работах по информационной безопасности.

Есть мнение, что можно отдать работы по ИБ на аутсорсинг и полностью сосредоточиться на текущих задачах. Это верно лишь отчасти, поскольку никакие внешние эксперты не смогут оценить реальную важность и ценность информационных ресурсов компании, они могут лишь привнести объективный взгляд со стороны. Поэтому в рабочей группе обязательно должен быть представитель владельца информационных ресурсов.

3. Определить риски.

После того как сформирована рабочая группа и получена поддержка действий от руководства, переходим к этапу управления рисками. На этом этапе необходимо:

После проведения этапа должен быть составлен список определенных угроз и оценен ущерб, который может быть потенциально нанесен компании при реализации этих угроз. При расчете ущерба следует учитывать вероятность наступления тех или иных угроз.

После оценки возможного ущерба необходимо проработать риски по каждой актуальной угрозе.

4. Принять организационные меры.

На данном этапе разрабатываются политики, стандарты, руководства и инструкции, направленные на поддержание системы ИБ. Фиксируется ответственность сотрудников за нарушение требований ИБ, разглашение и нарушение конфиденциальности информации. Важно понимать, что эффективная система ИБ не может существовать без регламентов, инструкций, документов, направленных на ее поддержание.

5. Выбрать и внедрить меры и средства защиты информации.

На этом этапе осуществляется выбор средств защиты информации и оценка их эффективности. Оценка эффективности нужна для понимания, окупятся ли затраты, потраченные на СЗИ. Прибыль здесь косвенная — минимизация рисков, которые были определены ранее.

При выборе мер и средств защиты необходимо руководствоваться правилом: затраты на приобретение, внедрение, настройку, обучение специалистов, сопровождение средств защиты не должны превышать ущерба от реализации угрозы, на защиту от которой эти средства направлены.

6. Довести информацию до заинтересованных лиц.

Важно донести до пользователей необходимую информацию по ИБ доступными для них способами. Сотрудникам лучше всего показать на практике, как безопасно работать и взаимодействовать, провести презентацию или обучение. Руководству полезно будет показать убытки, которые может получить компания в случае невыполнения мер по информационной безопасности. Специалистам нужно показать, какими средствами можно пользоваться, а какими нет и почему, а также озвучить ответственность за нарушения этих мер.

7. Провести мониторинг и оценку.

После проведения всех этапов необходимо провести мониторинг и оценку результатов работ. Важно понять, насколько изменилось состояние ИБ.

Например, хорошим показателем будет появление инцидентов или вопросов по ИБ после проведения обучения сотрудников. Если до обучения обращений по инцидентам не возникало, а после обучения стали появляться инциденты, значит, оно прошло не зря.

Но на этом работа не заканчивается. Цикличность работ по ИБ связана с тем, что информационная среда очень изменчива. Происходят изменения внутри самих информационных активов, изменения в информационных технологиях, в способах обработки информации, а значит, нужно снова возвращаться к анализу рисков и актуализации системы ИБ.

Станислав Шиляев, руководитель проектов по информационной безопасности компании «СКБ Контур»

Не пропустите новые публикации

Подпишитесь на рассылку, и мы поможем вам разобраться в требованиях законодательства, подскажем, что делать в спорных ситуациях, и научим больше зарабатывать.

Общий порядок действий по созданию систем защиты информации

Система защиты информации (применительно к органу управления, организации, учреждению – это совокупность органов и (или) исполнителей, используемой ими техники защиты информации, а также объектов защиты, организованная и функционирующая по правилам и нормам, установленным соответствующими документами в области защиты информации (пункт 2.4.3. Национального стандарта Российской Федерации ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения»).

В организационную структуру системы входят:

Система защиты информации (применительно к объекту обработки информации) – это совокупность организационных мероприятий, технических, программных и программно-технических средств защиты информации и средств контроля эффективности защиты информации (пункт 3.3 Национального стандарта Российской Федерации ГОСТ Р 51583-2014 «Защита информации. Порядок создания автоматизированных систем в защищенном исполнении. Общие положения»).

Задачи, решаемые системой защиты информации:

Жизненный цикл системы защиты информации (СЗИ) объекта обработки информации состоит из стадии создания системы и стадии эксплуатации.

Стадию создания осуществляет (организует) обладатель информации, заказчик; стадию эксплуатации СЗИ осуществляет оператор.

Стадия (этап) жизненного цикла – часть жизненного цикла, характеризующаяся определенным состоянием системы защиты информации, совокупностью видов предусмотренных работ с их конечными результатами.

Обладатель информации – лицо, создавшее информацию и (или) имеющее право разрешать или ограничивать доступ к информации.

Заказчик – лицо, заключившее контракт на создание объекта обработки информации.

Оператор – лицо, эксплуатирующее объект, в том числе непосредственно осуществляющее обработку содержащейся в нем информации.

Уполномоченное лицо – лицо, осуществляющее на договорной основе с заказчиком или оператором обработку информационного ресурса и (или) предоставляющее для этих целей вычислительные ресурсы.

Поставщик информации – лицо, наделенное полномочиями по предоставлению сведений для их внесения в базу данных объекта.

Этапы стадии создания системы защиты информации

Формирование требований к системе защиты информации

Этап 1 осуществляется обладателем информации (заказчиком).

Перечень работ на этапе 1:

Решение о необходимости создания системы защиты информации принимается на основе анализа стоящих задач, обрабатываемой информации и нормативной базы. В ходе анализа определяются структурно-функциональные характеристики объекта и режим обработки информации:

Категория информации, подлежащей защите, и свойства ее безопасности:

Нормативная правовая база по информационно-технической безопасности выделяет разные задачи по защите информации:

Более подробно правовое сопровождение защиты информации рассмотрено в разделе экономических и правовых аспектов защиты информации.

Актуальным на этом этапе видится формулирование целей и задач защиты информации.

Решение оформляется локальным нормативным правовым актом, в котором отражаются цели и задачи защиты информации, этапы и сроки создания системы защиты информации, функционал и ответственность обладателя информации, заказчика и оператора.

Основные документы, формируемые по результатам исполнения работ на этапе формирования требований к системе защиты информации:

| Действие | Документ |

|---|---|

| 1. Принятие решения о необходимости защиты информации | Локальный нормативный правовой акт, определяющий необходимость создания системы защиты информации |

| 2. Классификация по требованиям защиты информации (по уровню защищенности информации) | Акт классификации по требованиям безопасности информации |

| 3.Определение актуальных угроз безопасности информации | Частная модель угроз безопасности информации |

| 4. Определение требований к системе защиты информации | ТЗ на создание системы защиты информации с указанием требований к мерам и средствам защиты информации |

Разработка системы защиты информации

Перечень работ на этапе 2:

Положением о лицензировании деятельности по технической защите конфиденциальной информации, утвержденном постановлением Правительства Российской Федерации от 3 февраля 2012 г. № 79 «О лицензировании деятельности по технической защите конфиденциальной информации» с учетом изменений, внесенных постановлением правительства российской федерации от 15 июня 2016 г. № 541 «О внесении изменений в некоторые акты Правительства Российской Федерации по вопросам лицензирования отдельных видов деятельности» определены виды работ и услуг по технической защите конфиденциальной информации, подлежащие обязательному лицензированию:

работы и услуги по аттестационным испытаниям и аттестации на соответствие требованиям по защите информации, а также работы и услуги по проектированию в защищенном исполнении:

Основные документы, формируемые по результатам исполнения работ на этапе разработки системы защиты информации:

Примерный состав эксплуатационной документации, разрабатываемой на этапе проектирования системы защиты информации

Внедрение системы защиты информации

Основные документы, формируемые по результатам исполнения работ на этапе внедрения системы защиты информации:

| Действие | Документ |

|---|---|

| 1. Установка и настройка средств защиты информации | Акт установки средств защиты информации |

| 2.Внедрение организационных мер, разработка организационно-распорядительных документов | Документы по регламентации правил по эксплуатации и вывода из эксплуатации системы защиты информации |

| 3.Выявление и анализ уязвимостей | Протокол контроля уязвимостей программного обеспечения и технических средств |

| 4.Испытания и опытная эксплуатации системы защиты информации | Протоколы контроля оценки эффективности средств и оценки защищенности информации |

Состав обязательных организационно-распорядительных документов, разрабатываемых на этапе внедрения системы защиты информации:

Подтверждение соответствия системы защиты информации

Общие требования к структуре и содержанию программ и методик аттестационных испытаний на соответствие требованиям безопасности информации, выполнение которых позволяет защитить информацию от утечки по техническим каналам, от несанкционированного доступа и от специальных воздействий определяются национальным стандартом ГОСТ РО 0043-004-2013 «Защита информации. Аттестация объектов информатизации. Программа и методики аттестационных испытаний».

Аттестация – комплекс организационных и технических мероприятий, в результате которых подтверждается соответствие системы защиты информации объекта информатизации (информационной системы) требованиям безопасности информации.

Аттестация объектов информатизации делится на обязательную и добровольную.

Обязательная аттестация проводится в принятых законодательством случаях для определения соответствия системы защиты информации объекта исключительно требованиям, установленным федеральными нормативными правовыми актами.

Добровольная аттестация проводится по инициативе заявителя для определения соответствия системы защиты информации объекта требованиям, установленным национальными стандартами, владельцем информации или владельцем объекта.

Обязательной аттестации подлежат государственные (муниципальные) информационные системы и их сегменты, содержащие информацию ограниченного доступа, добровольной – все иные информационные системы.

Порядок проведения аттестации информационных систем по требованиям безопасности информации:

Подача и рассмотрение заявки на аттестацию объекта информатизации:

При недостаточности исходных данных в порядок аттестации включаются работы исполнителя по предварительному ознакомлению с аттестуемым объектом.

Структура и содержание программы и методики аттестационных испытаний определяется Национальным стандартом ограниченного распространения ГОСТ РО 0043-004-2013 «Защита информации. Аттестация объектов информатизации. Программа и методики аттестационных испытаний»

Аттестуемая распределенная информационно-телекоммуникационная система

Основные документы, формируемые по результатам исполнения работ на этапе подтверждения соответствия системы защиты информации:

| Действие | Документ |

|---|---|

| 1.Аттестационные испытания системы защиты информации | Протоколы и заключение по результатам аттестационных испытаний |

| 2.Оформление результатов аттестационных испытаний | Рекомендации по обеспечению защищенности информации на аттестуемом объекте и Аттестат соответствия |

После подтверждения соответствия системы защиты информации осуществляется переход на другую стадию жизненного цикла – стадию эксплуатации.

Этапы стадии эксплуатации системы защиты информации

Решение о вводе оформляется локальным нормативным правовым актом, в котором определяются должностные лица, ответственные за эксплуатацию и сопровождение системы защиты информации: начальник объекта, системные администраторы, администраторы информационной безопасности.

Также оператор осуществляет администрирование системы защиты информации, выявление инцидентов и реагирование на них, управление конфигурацией объекта и его системой защиты информации, контроль за обеспечение необходимого уровня защищенности информации.

Органы по аттестации:

Повторная аттестация ГИС осуществляется вслучае окончания срока действия аттестата соответствия или повышения класса защищенности информационной системы.

При увеличении состава угроз безопасности информации или изменении проектных решений, реализованных при создании системы защиты информации ГИС, проводятся дополнительные аттестационные испытания в рамках действующего аттестата соответствия.

Продление срока действия сертификата организацией, эксплуатирующей СЗИ:

В случае получения информации об отсутствии намерений первичного заявителя продлевать сроки действия сертификата соответствия эксплуатирующая организация самостоятельно направляет в Федеральный орган по сертификации (ФСТЭК России) соответствующую заявку установленного образца (не позднее, чем за один месяц до окончания срока действия сертификата).

На этом этапе производится архивирование информации, уничтожение или стирание данных и остаточной информации с машинных носителей информации, уничтожение машинных носителей информации.

Концепция безопасной инфраструктуры

Какой должна быть успешная стратегия организации практической безопасности инфраструктуры, применимая к компании любого размера? Рекомендации, указанные в статье, вендоронезависимые и не нацелены на удовлетворение конкретного набора стандартов безопасности (например, удовлетворение ЗПД, КИИ или PCI DSS), а являются общеприменимыми и собраны из практического опыта работы автора с разного уровня системами.

Введение

По результатам исследования Anti-Malware.ru, 27% организаций, преимущественно малого и среднего бизнеса, не имеют выделенных специалистов по информационной безопасности (далее — ИБ), порядка 60% организаций выделяют на ИБ незначительный годовой бюджет. И, как следствие этих факторов, руководство не вкладывается в развитие компетенций своих специалистов в области ИБ.

На практике много компаний действительно не до конца осознает, каким образом выстроить безопасную и гибкую архитектуру сети. Но надо учитывать, что как только вы подключаете в свой коммутатор шнур провайдера, вы становитесь объектом сетевых атак — случайных, преднамеренных или направленных.

Настоящая статья не является руководством по ИБ, скорее это предложение варианта стратегии организации качественного дизайна безопасной и масштабируемой среды функционирования для информационных систем. Причем информационная безопасность инфраструктуры не может быть стационарной сущностью, архитектура ИБ должна регулярно анализироваться на предмет слабых мест и пересматриваться. Что-то вроде agile-метода в ИБ, где требования диктуются текущими тенденциями атак и уязвимостей, критичностью данных и моделью угроз.

Такого рода анализ автоматизируется с помощью средств анализа сети типа Tufin, Algosec, Skybox, Redseal и др. Данный класс решений позволяет анализировать риски ИБ в привязке к сетевой инфраструктуре, строить векторы атак, анализировать политики средств защиты информации и выявлять в них уязвимые места.

Сформировать и придерживаться безопасного подхода к инфраструктуре можно и нужно сразу, так как даже миграция сетевого (IP) адреса для некоторых бизнес-приложений может стать существенной проблемой для ИТ.

Проектирование безопасной инфраструктуры

Имеет смысл сформировать и придерживаться одной стратегии при проектировании дизайна инфраструктуры. Стратегия должна коррелировать с принятой в компании политикой ИБ, возможно, являться ее частью, но включать конкретные технические решения и выводы. В планировании дизайна инфраструктуры в качестве шагов можно ориентироваться на следующие:

Шаг 1. Выделить подклассы ресурсов

Выписать все информационные системы (далее — ИС) — задача не всегда в принципе выполнимая, ресурсы динамичны, и не все будущие ресурсы предсказуемы. Но можно выделить подклассы, например:

Шаг 2. Отсортировать ресурсы по базовым критериям ИБ

Критерии могут быть и общепринятыми, и персонализированными под специфику предприятия, например:

На данном этапе появляется пул подклассов данных. Почти наверняка полный перечень ИС составить не удастся, но в этом нет необходимости. Достаточно понимать базовые категории сервисов и их свойства.

Если выстроить достаточно гибкую архитектуру инфраструктуры, то дополнительные ИС будут встраиваться в нее без больших трудностей. Кроме того, если вы планируете реализовать SDN, то в данном случае внедрение новых ИС будет максимально простым.

Шаг 3. Выбрать дизайн сети с учетом полученных подклассов данных

На данном этапе формируется базовый набор сегментов:

В проектировании начинают фигурировать такие сущности, как сервер, клиент, база данных и другие компоненты ИС. Проектируются сервисы виртуализации. Если на текущий момент сложилась ситуация, когда один физический сервер является одновременно, например, принт-сервером и сервером базы геодезии, или сервер БД один для многих систем — от таких конфигураций лучше избавляться. Существует много вариантов виртуализации или контейнеризации: Microsoft HyperV, VMWare, Docker, KVM. Сразу возможно продумать вопрос выделения конфиденциальных данных близкой категории (например, серверы ИСПДн) на виртуальные серверы в рамках отдельных физических серверов для каждой категории.

Дизайн сети зависит от множества общих и частных факторов: масштаба проектируемого филиала, централизации или децентрализации ядра, использования SDN или TrustSec, необходимости в растягивании L2 между территориальными ЦОД и так далее. Но независимо от выбранного дизайна сети можно выделить основные принципы ИБ:

Шаг 4. Выбрать средства защиты

Имея уже продуманный дизайн с реализованной сегментацией, виртуализацией, с пониманием необходимых доступов (концептуально, а не попротокольно), проанализировать дизайн средств защиты будет достаточно просто. Базовые средства, которые необходимы сразу при запуске инфраструктуры:

В логично выстроенной сети внедрение продвинутых средств анализа и защиты, в частности средств Network Forensics (Flow Collector and Behavior Analysis), Database Firewall (DBF) или Network Access Control, концепции Cisco Trusted Security или других будет несложным и более качественным.

Шаг 5. Проработать вопрос взаимодействия информационных систем

Важен вопрос качества внедрения СЗИ. Установить дорогое и мощное средство защиты в инфраструктуру без его качественной интеграции — это зря потраченные вложения и усилия. К сожалению, даже в крупных и продуманных компаниях, даже на таком базовом средстве защиты, как межсетевой экран, можно встретить правила типа Any-Any-Accept. Эксплуатация менее наглядных средств защиты может происходить вообще без полного осознания настроек специалистами ИБ.

Разработка правил взаимодействия систем — это трудоемкая процедура, и для чувствительных сегментов данный шаг потребует тщательной проработки, поэтому необходимо четко понимать свою стратегию действий. Тем более если настройка происходит уже на живой сетевой среде. Есть несколько принципов, которых стоит придерживаться:

Вопрос взаимодействия систем в принципе необходимо продумывать в направлении: нужно ли оставлять именно такой вариант работы или можно рассмотреть что-то более актуальное, гарантированное и безопасное?

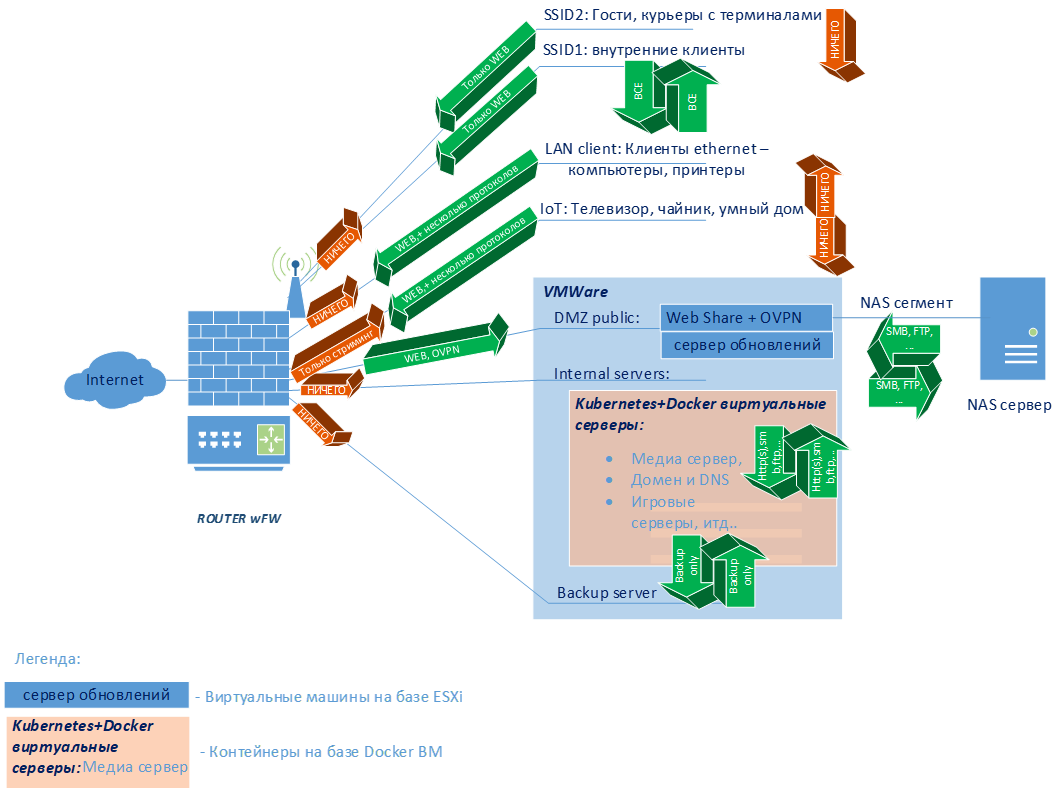

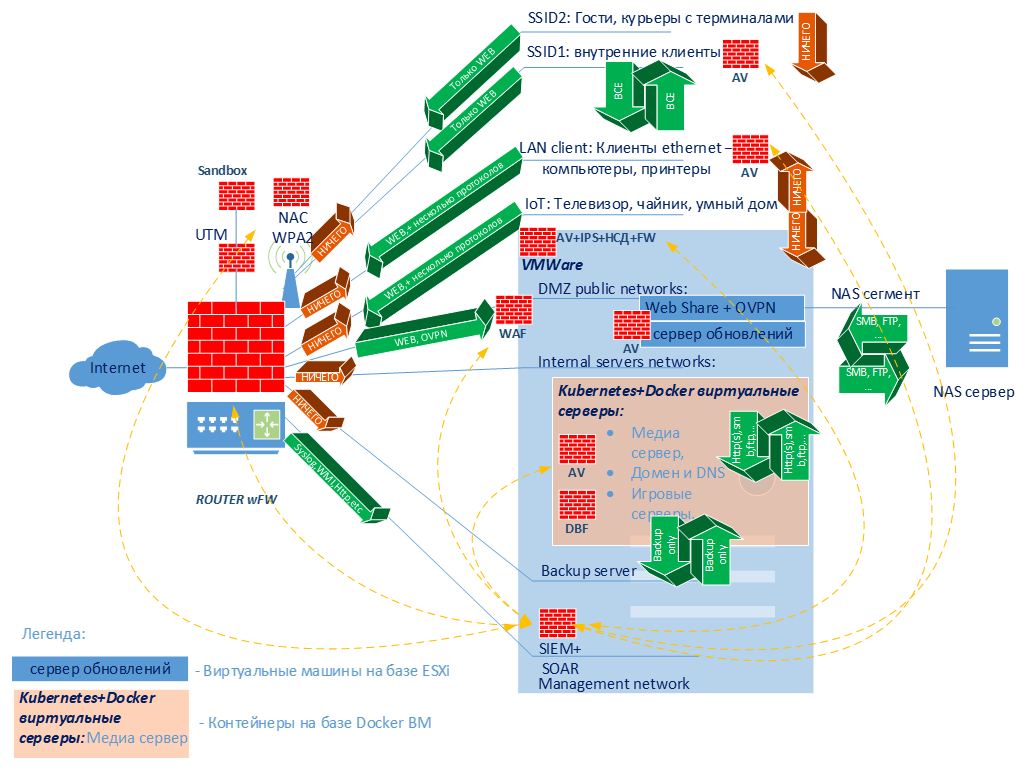

Пример концепции инфраструктуры

Ниже представлен пример простого в реализации, но в то же время достаточно безопасного и масштабируемого дизайна инфраструктуры. Схему можно реализовать на одном физическом сервере, с одним массивом NAS, маршрутизатором с функциями безопасности, коммутатором. Схема легко масштабируется, все компоненты можно зарезервировать.

Ввод в дизайн средств информационной безопасности достаточно прозрачен и не требует миграций или переосмысления структуры сети. Фактически ниже приведен домашний вариант качественной инфраструктуры, те же средства антивирусной защиты используются автономные без общих сетевых компонентов, тем не менее этот дизайн в целом может быть полезен и для небольшого офиса. А с учетом логичности масштабирования, возможно расширение и до промышленных масштабов или абстрагирование на SDN или NFV.

Рисунок 1. Вариант дизайна небольшой инфраструктуры

Рисунок 2. Вариант базовых СЗИ для предложенного дизайна

Выводы

Информационная безопасность в текущем информационном поле давно перешла в разряд необходимостей. Громкие утечки конфиденциальной информации разного рода уже не являются сенсацией, а практически становятся рутиной. Причем и репутационные, и финансовые потери от таких инцидентов становятся все более ощутимыми для бизнеса. Стремительный рост технологий при этом провоцирует рост и смещение фокуса рисков информационной безопасности.

В связи с этим становится сложно коррелировать все актуальные тенденции в защите информации в рамках одной инфраструктуры даже для опытного специалиста по ИБ. Тем не менее, если придерживаться основных принципов, возможно повысить уровень защищенности компании до приемлемого с умеренными вложениями.