блокировка потенциально нежелательных приложений отключить

Как заблокировать потенциально нежелательные и вредоносные приложения в Windows 10.

Публикация: 3 August 2020 Обновлено: 3 August 2020

В Windows 10 в дополнение к Microsoft Defender Antivirus для защиты вашего устройства и файлов от вирусов, вымогателей, шпионских программ и других форм вредоносного ПО, начиная с обновления за май 2020 г. (версия 2004 г.), «Безопасность Windows» представляет новую функцию для защиты системы от нежелательных приложений.

Эта функция известна как блокировка Потенциально нежелательных приложений (PUA), и после ее включения она может обнаруживать и блокировать приложения с низкой репутацией, которые могут вызвать непредвиденное поведение в Windows 10, например плохо разработанные приложения или программы, предназначенные для причинения вреда, в следствии чего система может утратить свою работоспособность.

В этом руководстве мы рассмотрим, как включить (или отключить) защиту от потенциально нежелательных приложений с помощью приложения «Безопасность Windows» в Windows 10.

Включить блокировку потенциально нежелательных приложений в Windows 10

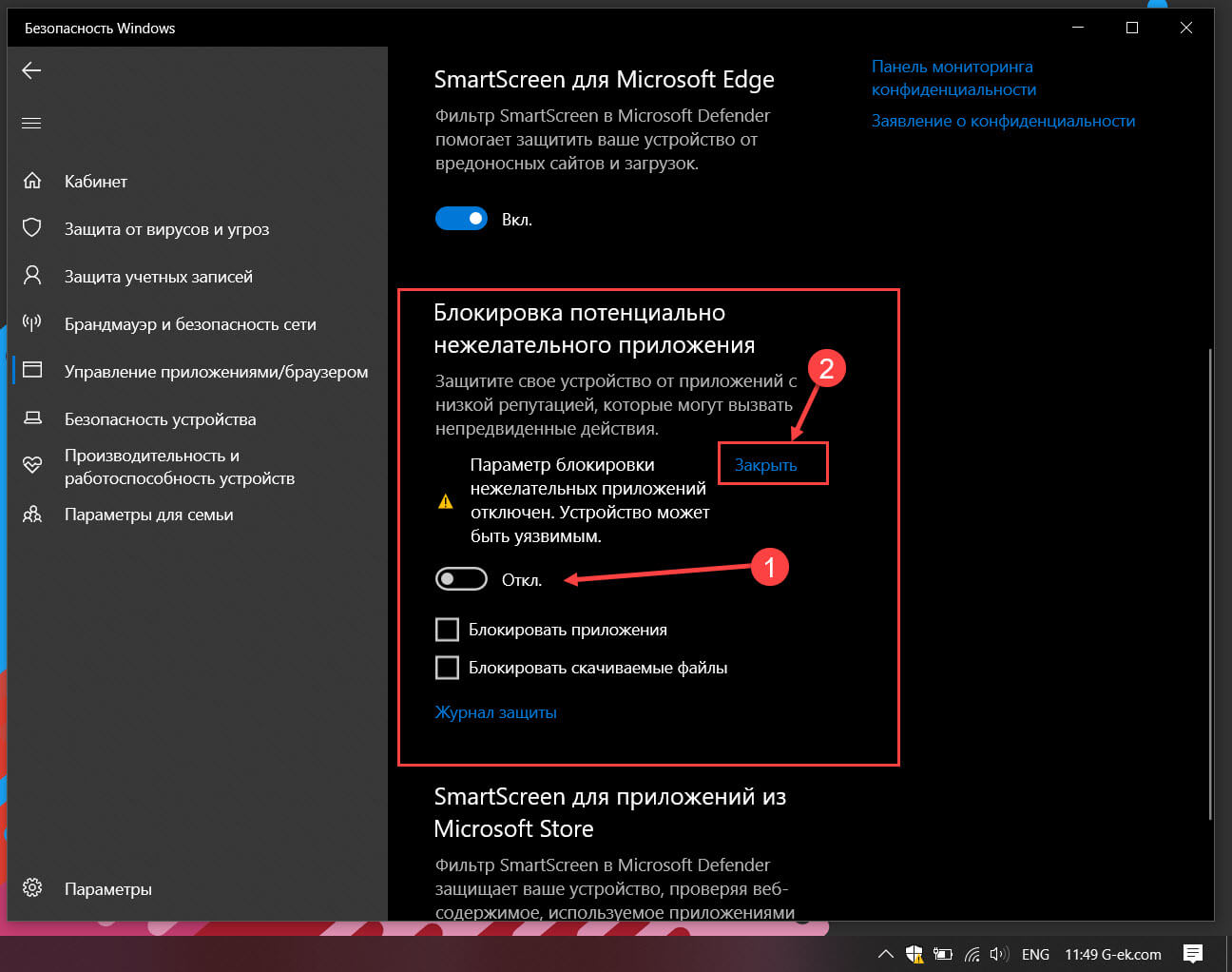

Чтобы заблокировать потенциально нежелательные приложения в Windows 10, выполните следующие действия.

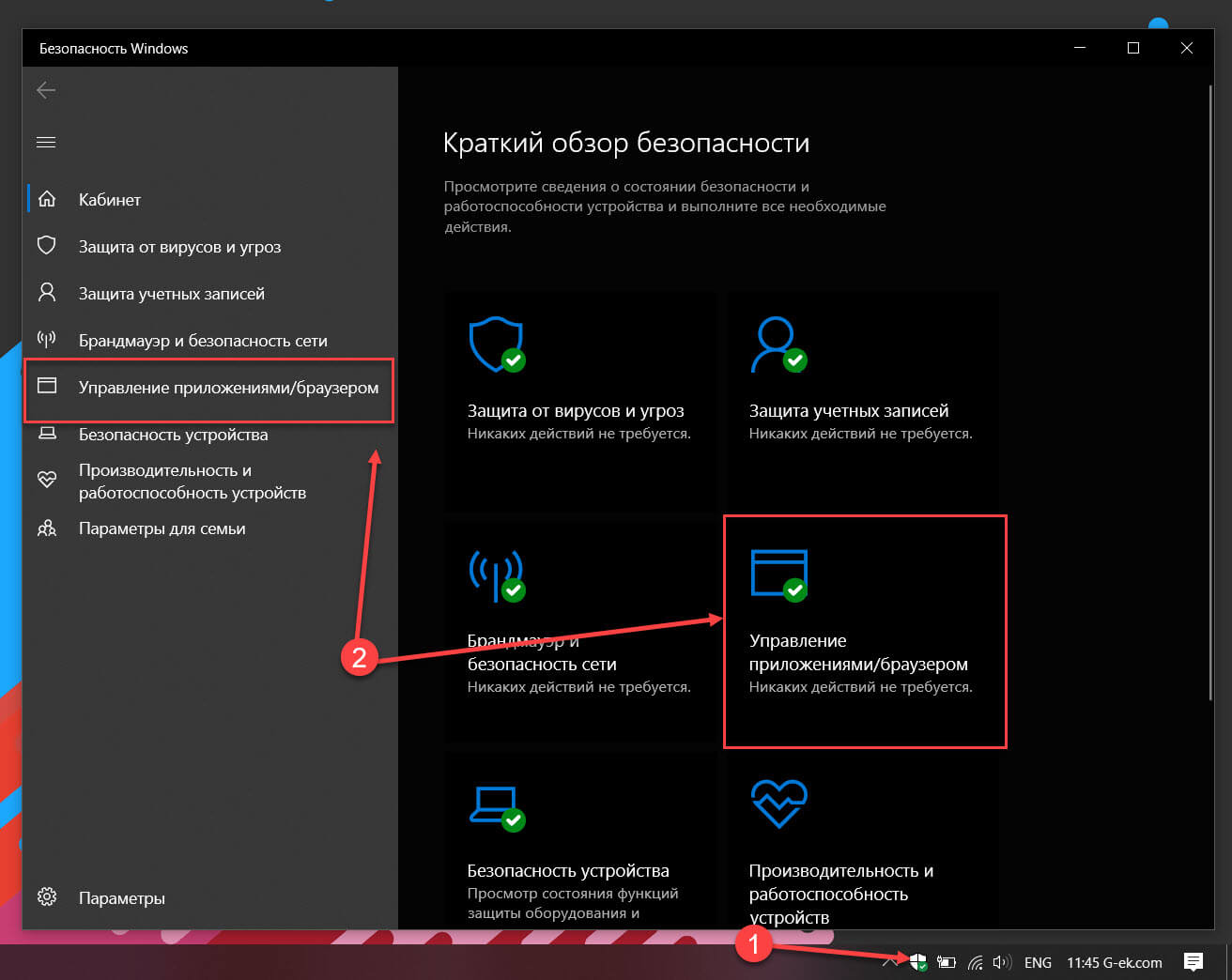

Шаг 1: Откройте «Безопасность Windows».

Шаг 2: Нажмите на «Управление приложениями \ браузером».

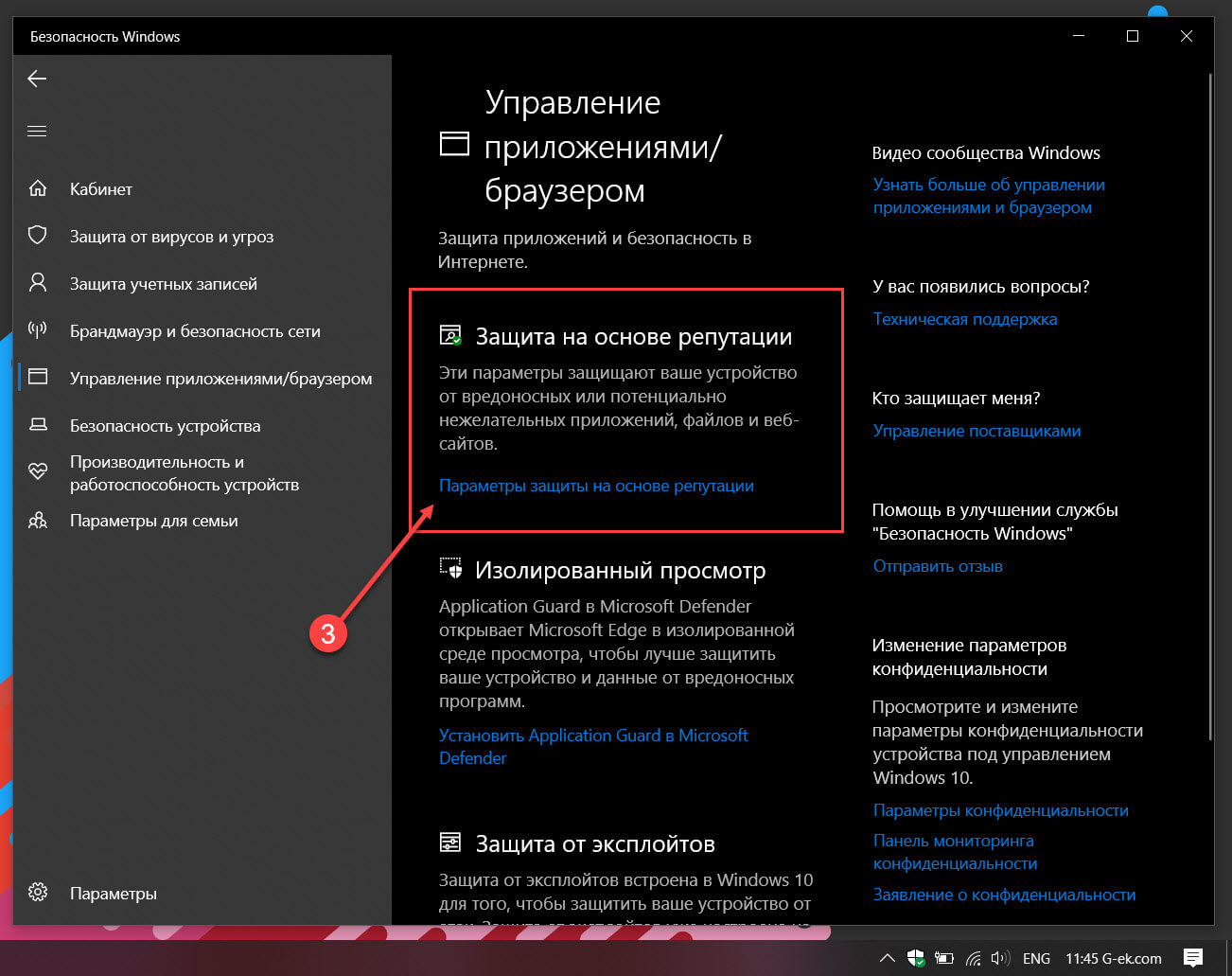

Шаг 3: Выберите «Параметры защиты на основе репутации».

Совет: Вы также можете нажать кнопку «Включить», чтобы включить защиту PUA (если доступна).

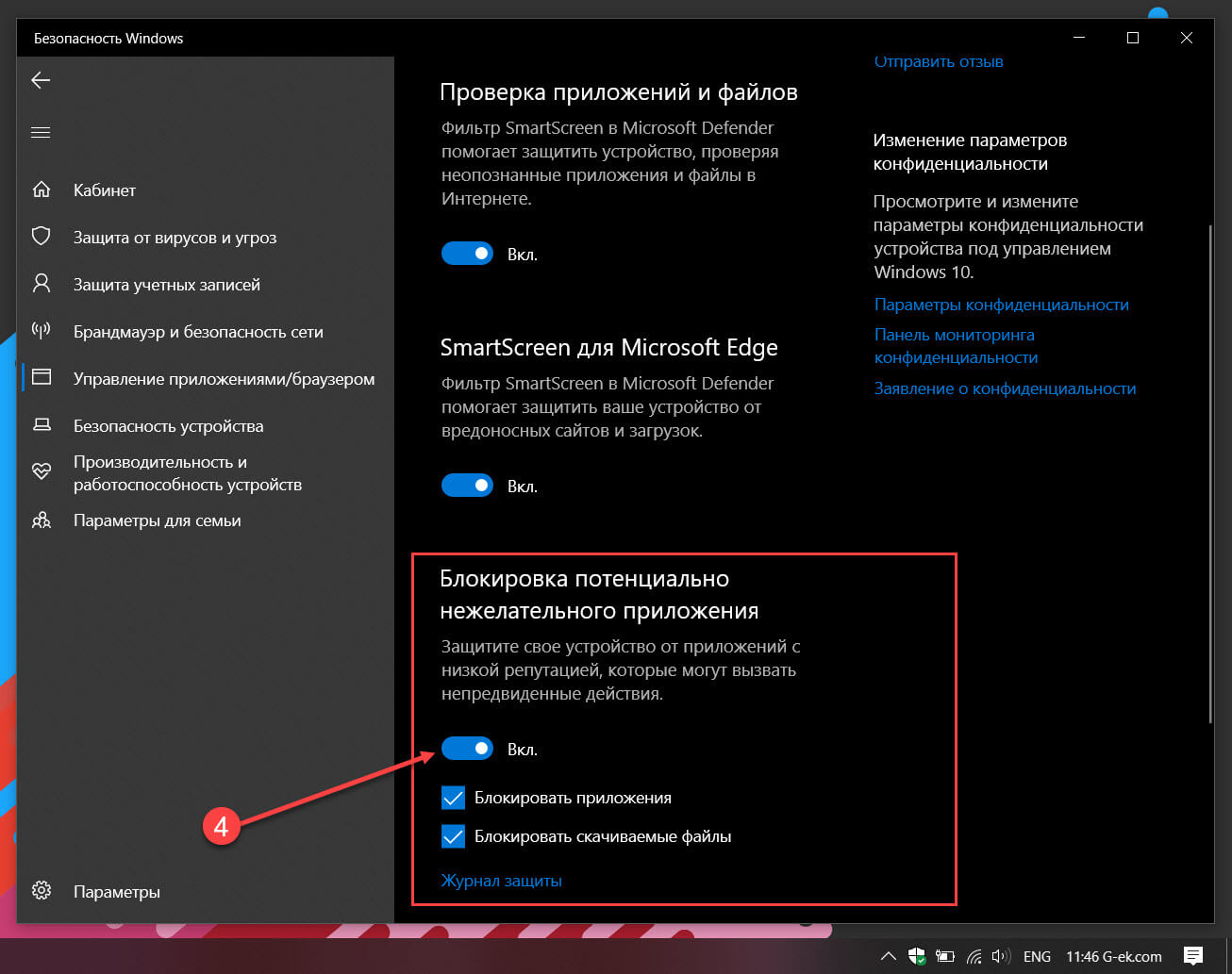

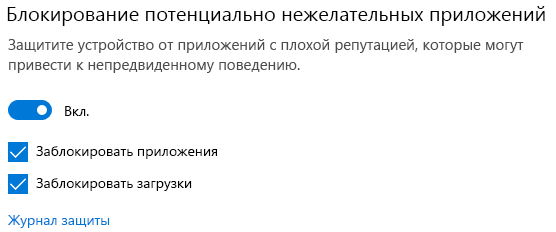

Шаг 4: В разделе «Блокировка потенциально нежелательного приложения» передвиньте тумблер в положение «Вкл.».

(Необязательно) Снимите флажок «Блокировать приложения», если вы хотите защитится только от нежелательных загрузок.

(Необязательно) Снимите флажок «Блокировать загрузки», если требуется защита только от установки нежелательных приложений.

После выполнения этих шагов антивирус Microsoft Defender будет отслеживать и блокировать приложения с плохой репутацией, а также приложения, которые могут вызвать непредвиденное поведение, например приложения с плохим кодом, рекламное ПО, средства майнинга криптовалют и другие.

Просмотр истории заблокированных потенциально нежелательных приложений в Windows 10

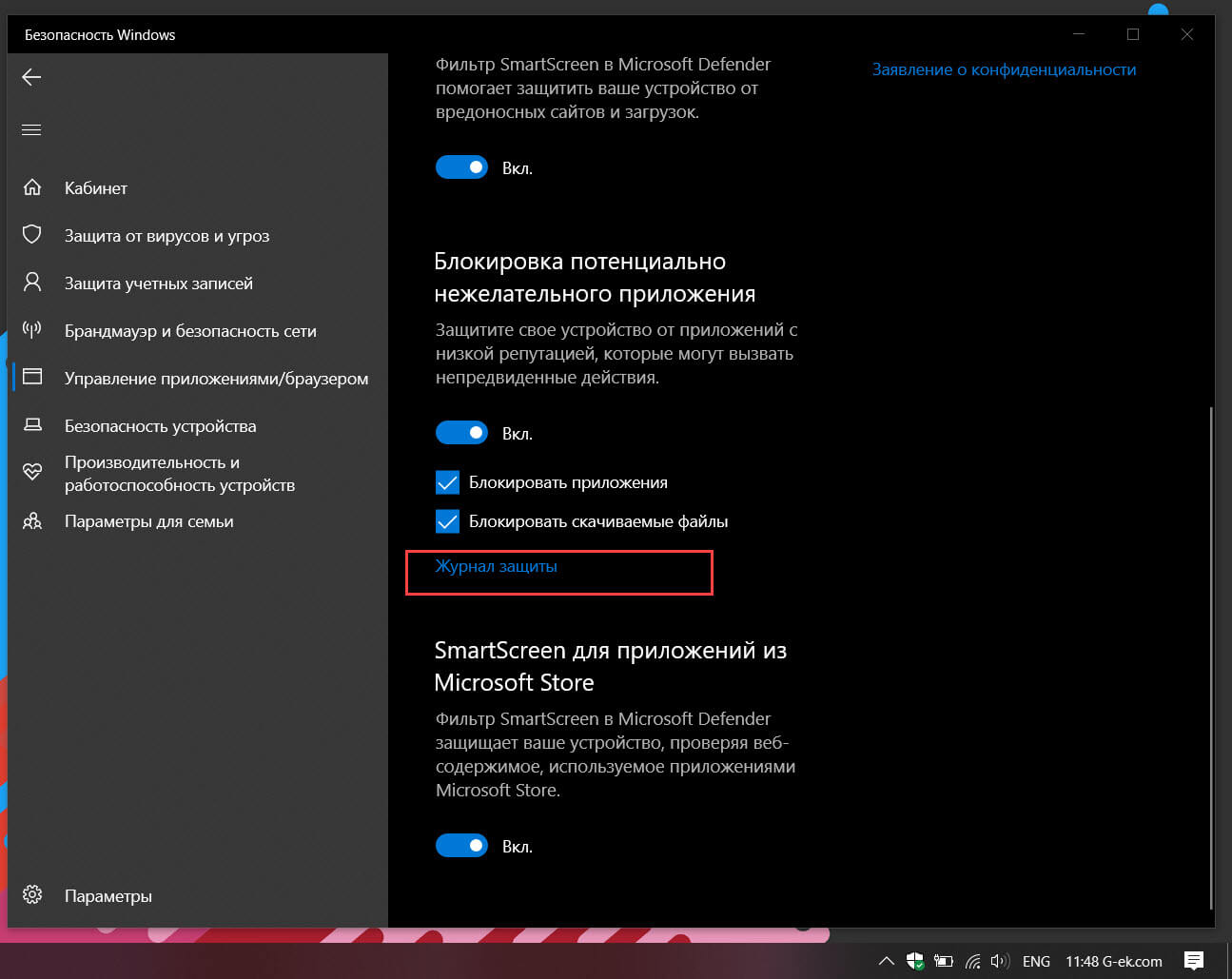

Чтобы просмотреть журнал заблокированных вредоносных приложений, выполните следующие действия:

Шаг 1: Откройте «Безопасность Windows».

Шаг 2: Нажмите на «Управление приложениями \ браузером».

Шаг 3: Выберите «Параметры защиты на основе репутации».

Шаг 4: В разделе «Блокировка потенциально нежелательного приложения» нажмите ссылку «Журнал защиты».

Проверьте приложения, которые были заблокированы защитой PUA.

После выполнения этих шагов вы сможете просматривать приложения, заблокированные антивирусом с помощью данной функции защиты.

Отключить блокировку потенциально нежелательных приложений в Windows 10

Чтобы запретить Windows 10 блокировать потенциально нежелательные приложения, выполните следующие действия.

Шаг 1: Откройте «Безопасность Windows».

Шаг 2: Нажмите на «Управление приложениями \ браузером».

Шаг 3: Выберите «Параметры защиты на основе репутации».

Шаг 4: В разделе «Блокировка потенциально нежелательного приложения» передвиньте ползунок переключателя в положение «Откл.».

Шаг 5: Нажмите «Закрыть» чтобы убрать желтый треугольник с восклицательным знаком.

После выполнения этих действий защита PUA в Windows 10 будет отключена.

Наряду со способностью блокировать вредоносные и плохо закодированные приложения с помощью «Безопасность Windows», Microsoft Edge также имеет аналогичную функцию, которую вы можете включить в настройках «Конфиденциальность и службы».

Если вы не можете найти эту опцию, скорее всего, потому что вы не используете Windows 10 версии 2004 Обновление за Май 2020 года.

Защита компьютера от потенциально нежелательных приложений

Потенциально нежелательные приложения (PUA) — это категория программного обеспечения, которое может снижать производительность компьютера, неожиданно отображать рекламные объявления или, в худшем случае, устанавливать другое программное обеспечение, которое может быть более опасным или назойливым.

Система безопасности Windows использует защиту на основе репутации, что помогает предохранить компьютер от потенциально нежелательных приложений. Потенциально нежелательная блокировка приложений впервые впервые была Windows 10 обновлении за май 2020 г. и по умолчанию включена для корпоративных клиентов, но по умолчанию отключена для пользователей.

Примечание: Начиная с сентября 2021 г. мы будем блокировать программное обеспечение для криптоминалирования только для корпоративных клиентов.

Как его настроить?

Чтобы настроить потенциально нежелательную блокировку приложений, перейдите в начните > Параметры > Обновление & Security > Безопасность Windows > App & в браузере > параметры защиты на основе репутации.

Вы найдете в этом окте управления, который позволяет отключить потенциально нежелательную блокировку приложений, и укастерете, нужно ли блокировать приложения, загрузки или и то, и другое.

Мы рекомендуем не использовать эту функцию и включить как блокировку приложений, так и загрузку.

Функция Блокировка приложенийобнаружит PUA, которые вы уже скачали или установили, поэтому, если вы используете другой браузер, система безопасности Windows все равно сможет обнаружить PUA после их скачивания.

Функция Блокировка скачивания ищет PUA в процессе скачивания, но она работает только в новом браузере Microsoft Edge.

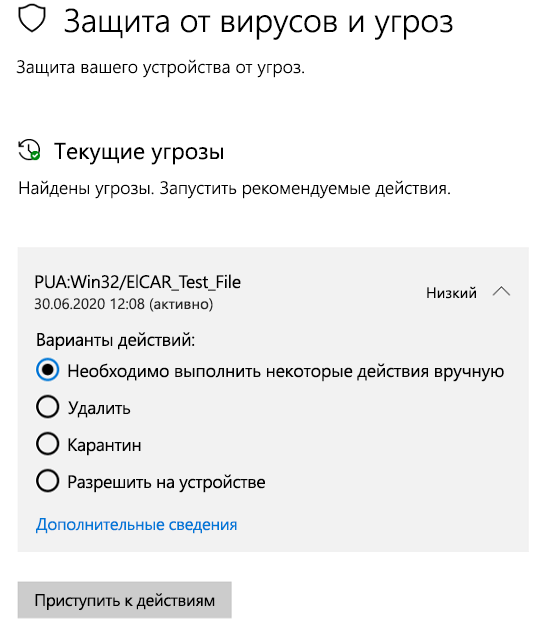

Что произойдет при обнаружении PUA?

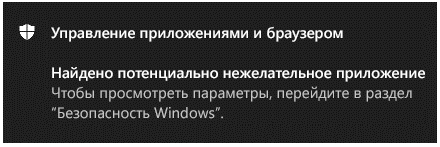

Когда система безопасности Windows обнаружит потенциально нежелательное приложение, вы получите уведомление о том, что нужно принять меры.

Щелкните уведомление, чтобы перейти в область системы безопасности Windows Защита от вирусов и угроз, а затем нажмите название PUA, чтобы выбрать нужное действие.

Примечание: У вас могут отсутствовать некоторые параметры из примера ниже.

Важно! Пока вы не выберете нужное действие, а система безопасности Windows не выполнит его, обнаруженное PUA будет только заблокировано в вашей системе, но не удалено. Это же PUA может быть обнаружено при последующих сканированиях системы, пока вы не примете меры.

Когда вы сделаете выбор, нажмите Запустить действия.

Windows начал блокировать торренты и другие нежелательные программы. Как это отключить?

Вмешательство операционной системы Windows 10 в процессы, происходящие на компьютере пользователя, становится все более навязчивым. Компания Microsoft объявила, что теперь во всех актуальных версиях ОС будет происходить принудительная блокировка и удаление нежелательных приложений, которые « делают систему менее стабильной и замедляют ее работу».

Блокировка программ без согласия пользователя — функция не новая, она появилась в «Защитнике Windows» еще с прошлогодним обновлением, но по умолчанию была отключена. Теперь все с точностью до наоборот — блокировка работает сразу, но владелец может от нее отказаться, если функция начнет раздражать. А это наверняка произойдет, ведь в число «нежелательных» Microsoft добавила многие программы, которыми люди пользуются регулярно.

Опытным путем выяснилось, что операционная система нещадно выпиливает приложения для скачивания торрентов, в частности популярнейший uTorrent. То же самое касается утилит для очистки системы вроде CCleaner, программ для майнинга криптовалюты и некоторых криптовалютных кошельков. Обновленной десятке не нравятся программы для автоматической установки новых драйверов, оптимизации ОС, пакетного удаления программ и генераторы ключей для их взлома.

Как отключить блокировку потенциально нежелательных приложений в Windows 10

Подписывайтесь на наш Telegram, чтобы не пропустить крутые статьи

Обнаружение и блокировка потенциально нежелательных приложений

Область применения:

Потенциально нежелательные приложения (PUA) — это категория программного обеспечения, которое может вызвать медленную работу вашего компьютера, отображение непредвиденной рекламы или, в худшем случае, установку другого программного обеспечения, которое может быть неожиданным или нежелательным. PUA не считаются вирусом, вредоносными программами или другим типом угрозы, но они могут выполнять действия с конечными точками, которые отрицательно влияют на производительность или использование конечной точки. Термин PUA также может ссылаться на приложение с плохой репутацией, по оценке Microsoft Defender для конечных точек, из-за определенных видов нежелательного поведения.

Ниже приводятся примеры:

Дополнительные примеры и обсуждение критериев, которые используются для пометки приложений, требующих особого внимания со стороны функций безопасности, см. разделе Как Майкрософт определяет вредоносные и потенциально нежелательные приложения.

Потенциально нежелательные приложения могут повысить риск заражения вашей сети фактическими вредоносными программами, затруднить выявление заражений вредоносными программами или тратить ИТ-ресурсы на их очистку. Защита от потенциально нежелательных приложений поддерживается в Windows 10, Windows 11, Windows Server 2019, Windows Server 2022 и Windows Server 2016. По умолчанию в Windows 10 (версия 2004 и более поздние версии) антивирусная программа в Microsoft Defender блокирует приложения, которые считаются потенциально нежелательными приложениями, для корпоративных устройств (E5).

Microsoft Edge

Новый Microsoft Edge, основанный на Chromium, блокирует загрузки потенциально нежелательных приложений и связанные URL-адреса ресурсов. Эта функция предоставляется через фильтр SmartScreen в Microsoft Defender.

Включить защиту от потенциально нежелательных приложений в Microsoft Edge на основе Chromium

Хотя защита от потенциально нежелательных приложений в Microsoft Edge (на основе Chromium, версия 80.0.361.50) отключена по умолчанию, ее можно легко отключить в браузере.

В браузере Microsoft Edge выберите многоточие и затем выберите Параметры.

Выберите Конфиденциальность, поиск и службы.

В разделе Безопасность включите Блокировка потенциально нежелательных приложений.

Если вы работаете в Microsoft Edge (на основе Chromium), вы можете безопасно изучить функцию блокировки URL-адресов защиты от потенциально нежелательных приложений, протестировав ее на одной из наших демонстрационных страниц фильтра SmartScreen в Microsoft Defender.

Блокировка URL-адресов с помощью фильтра SmartScreen в Microsoft Defender

В Edge на основе Chromium с включенной защитой от потенциально нежелательных приложений фильтр SmartScreen в Microsoft Defender защищает вас от URL-адресов, связанных с потенциально нежелательными приложениями.

Администраторы безопасности могут настраивать совместную работу Microsoft Edge и фильтр SmartScreen в Microsoft Defender для защиты групп пользователей от URL-адресов, связанных с потенциально нежелательными приложениями. Существует несколько параметров групповой политики исключительно для фильтра SmartScreen в Microsoft Defender, в том числе один для блокировки потенциально нежелательных приложений. Кроме того, администраторы могут настраивать фильтр SmartScreen в Microsoft Defender в целом, используя параметры групповой политики, чтобы включить или отключить фильтр SmartScreen в Microsoft Defender.

Несмотря на то что Microsoft Defender для конечной точки имеет собственный список блокировок на основе набора данных, управляемом Майкрософт, вы можете настроить этот список на основе собственной аналитики угроз. При создании и управлении индикаторами на портале Microsoft Defender для конечной точки, SmartScreen в Microsoft Defender учитывает новые параметры.

Защита от вирусов и потенциально нежелательных приложений в антивирусной программе в Microsoft Defender

Функция защиты от потенциально нежелательных приложений (PUA) в антивирусной программе в Microsoft Defender может обнаруживать и блокировать потенциально нежелательные приложения на конечных точках в вашей сети.

Эта функция доступна в Windows 10, Windows 11, Windows Server 2019, Windows Server 2022 и Windows Server 2016.

Антивирусная программа в Microsoft Defender блокирует обнаруженные PUA-файлы и все попытки их скачивания, перемещения, запуска или установки. После этого заблокированные PUA-файлы перемещаются в карантин. При обнаружении PUA-файла в конечной точке антивирусная программа в Microsoft Defender отправляет пользователю уведомление (если уведомления не отключены) в том же формате, что и другие обнаруженные угрозы. Перед уведомлением указывается PUA: для указания его содержимого.

Настройка защиты от потенциально нежелательных приложений в антивирусной программе в Microsoft Defender

Защиту от потенциально нежелательных приложений можно включить с помощью Microsoft Intune, Microsoft Endpoint Configuration Manager, групповой политики или с помощью командлетов PowerShell.

Вы также можете использовать защиту от потенциально нежелательных приложений в режиме аудита для обнаружения потенциально нежелательных приложений, не блокируя их. Обнаружения записываются в журнале событий Windows.

Посетите демонстрационный веб-сайт Microsoft Defender для конечной точки по ссылке demo.wd.microsoft.com, чтобы проверить, работает ли функция, и увидеть, как она работает.

Защита от потенциально нежелательных приложений в режиме аудита полезна, если ваша организация проводит внутреннюю проверку соответствия требованиям безопасности программного обеспечения, и вы хотите избежать ложных срабатываний.

Настройка защиты от потенциально нежелательных приложений с помощью Intune

Настройка защиты от потенциально нежелательных приложений с помощью Configuration Manager

Защита от потенциально нежелательных приложений по умолчанию включена в Microsoft Endpoint Manager (Current Branch).

Дополнительные сведения о настройке Microsoft Endpoint Manager (Current Branch) см. в статье Создание и развертывание политик защиты от вредоносных программ: параметры запланированных проверок.

События PUA, заблокированные антивирусной программой в Microsoft Defender, отображаются в средстве просмотра событий Windows, а не в Microsoft Endpoint Configuration Manager.

Настройка защиты от потенциально нежелательных приложений с помощью групповой политики

На компьютере управления групповыми политиками откройте консоль управления групповыми политиками.

Выберите объект групповой политики, который необходимо настроить, а затем выберите Изменить.

В редакторе управления групповыми политиками перейдите к конфигурации компьютера и выберите Административные шаблоны.

Разверните дерево до раздела Компоненты Windows>Антивирусная программа в Microsoft Defender.

Дважды щелкните на пункт Настройка обнаружения потенциально нежелательных приложений.

Выберите Включено, чтобы включить защиту от потенциально нежелательных приложений.

В разделе Параметры выберите Заблокировать, чтобы заблокировать потенциально нежелательные приложения, или выберите Режим аудита, чтобы проверить, как этот параметр работает в вашей среде. Нажмите OK.

Разверните объект групповой политики, как обычно.

Настройка защиты от потенциально нежелательных приложений с помощью командлетов PowerShell

Чтобы включить защиту от потенциально нежелательных приложений:

Чтобы настроить защиту от потенциально нежелательных приложений в режиме аудита:

Установите AuditMode для обнаружения потенциально нежелательных приложений, не блокируя их.

Чтобы отключить защиту от потенциально нежелательных приложений:

Рекомендуем не отключать защиту от потенциально нежелательных приложений. Однако её можно отключить с помощью следующего командлета:

Просмотр событий PUA с помощью PowerShell

О событиях PUA сообщается в средстве просмотра событий Windows, но не в Microsoft Endpoint Manager или в Intune. Вы также можете использовать командлет Get-MpThreat для просмотра угроз, обработанных антивирусной программой в Microsoft Defender. Пример:

Получение уведомлений об обнаружении PUA по электронной почте

Вы можете включить уведомления по электронной почте, чтобы получать сообщения об обнаружении потенциально нежелательных приложений.

Дополнительные сведения о просмотре событий Microsoft Defender Antivirus см. в разделе Устранение неполадок с событиями идентификаторов. События PUA записываются в соответствии с идентификатором события 1160.

Просмотр событий PUA с помощью методов расширенной охоты

Если вы используете Microsoft Defender для конечной точки, вы можете использовать запрос расширенной охоты для просмотра событий PUA. Вот пример запроса:

Дополнительные информацию о расширенной охоте см. в разделе Превентивная охота на угрозы с расширенной охотой.

Исключение файлов из защиты от PUA

Иногда файл ошибочно блокируется защитой от потенциально нежелательных приложений или для выполнения задачи требуется функция PUA. В таких случаях файл можно добавить в список исключений.

Как включить / отключить защиту от ПНП в Защитнике Windows 10

Потенциально нежелательные программы (ПНП) не являются вирусами, вредоносным ПО или другими типами угроз, но могут выполнять действия, которые повлияют на производительность и удобство использования компьютера. Часто под ПНП понимают приложения с плохой репутацией.

Типичными сценариями поведения ПНП являются:

Данные приложения могут увеличить риск заражения сети вредоносными программами или усложнить обнаружение заражений, а также потребляют системные ресурсы устройства.

По умолчанию, защита от ПНП отключена в Защитнике Windows, но при желании любой пользователь Windows 10 может включить данный механизм безопасности.

Первоначально Microsoft объявила, что функция защиты от ПНП будет доступна только для Windows 10 Enterprise. Тем не менее, пользователи редакций Windows 10 Pro и Windows 10 Домашняя также могут включить защиту, чтобы заблокировать установку нежелательных программ на ПК.

Обновления функции защиты ПНП поставляются как часть стандартных сигнатурных обновлений и облачной защиты Защитника Windows.

В данной инструкции описывается как включить или отключить защиту от потенциально нежелательных программ в Защитнике Windows для всех пользователей Windows 10.

Примечание

Все указанные в статье действия можно выполнить только в учетной записи с правами Администратор.

Содержание

Включение / отключение защиты от ПНП через системный реестр

Описание значений ключей реестра

0 или удаление = отключить

1 = включить

0 или удаление = отключить

1 = включить

Включение / отключение защиты от ПНП с помощью редактора групповой политики

Редактор групповых политик является компонентом Windows 10 Pro и Enterprise (Корпоративная). Для отключения Защитника Windows нужно выполнить следующие шаги:

Включение защиты

Режим аудита

Отключение защиты

Включение / отключение защиты от ПНП через Windows PowerShell

Следующие команды PowerShell позволяют добавить или изменить значение DWORD в соответствующих ключах системного реестра.

0 = отключить

1 = включить

2 = режим аудита (будет обнаруживать ПНП, но не блокировать)

Включение защиты

Режим аудита

Отключение защиты

Состояние защиты от ПНП проверяется командлетом Get-MpPreference. В его выводе значение PUAProtection: 1 означает включенную защиту.

Как проверить защиту от ПНП

Чтобы проверить активность защиты от ПНП, вы можете скачать безопасный тестовый файл на сайте AMTSO, нажав ссылку LAUNCH THE TEST.

Если при попытке запустить файл PotentiallyUnwanted.exe, он был заблокирован Защитником Windows, то защита от ПНП была успешно включена.

Также проверить успешную блокировку можно в меню приложения Безопасность Windows: Защита от вирусов и угроз > Текущие угрозы.

или в Защита от вирусов и угроз > Текущие угрозы > Журнал защиты

Как добавить обнаруженное приложение в исключения

В случае, если функция защиты от ПНП блокирует приложение, которому вы доверяете, можно разрешить его запуск, выполнив следующие действия:

После выполнения всех шагов приложение будет восстановлено в исходное местоположение, и вы сможете без проблем запустить его.

Примечание: вы также можете нажать кнопку «Удалить», чтобы избавиться от нежелательного приложения и других зараженных файлов.

Считаете ли вы, что Windows 10 должна включать дополнительный уровень защиты от ПНП по умолчанию? Напишите нам в комментариях.