Блок коммутации что это

Коммутационный блок

13. Коммутационный блок

Конструктивно законченная совокупность коммутационных приборов связи, имеющих все или часть общих выходов и промежуточных линий коммутационного поля

Полезное

Смотреть что такое «Коммутационный блок» в других словарях:

коммутационный блок — Конструктивно законченная совокупность коммутационных приборов связи, имеющих все или часть общих выходов и промежуточных линий коммутационного поля. [ГОСТ 19472 88] Тематики телефонные сети EN switching unit … Справочник технического переводчика

блок временной коммутации — Цифровой коммутационный блок, предназначенный для временной коммутации временных каналов. [ГОСТ 28704 90] Тематики электросвязь, основные понятия Обобщающие термины коммутационные узлы и станции ЕС СКТ … Справочник технического переводчика

блок переменной коммутации — Коммутационный блок, предназначенный для временной коммутации временных каналов вторичной сети ЕАСС. [ГОСТ 19472 88] Тематики телефонные сети EN timeswitching unit … Справочник технического переводчика

блок пространственной коммутации — Коммутационный блок, предназначенный для пространственной коммутации линий, каналов вторичной сети ЕАСС. [ГОСТ 19472 88] Тематики телефонные сети EN spaceswitching unit … Справочник технического переводчика

блок пространственной коммутации временных каналов — Цифровой коммутационный блок, предназначенный для пространственной коммутации временных каналов. [ГОСТ 28704 90] Тематики электросвязь, основные понятия Обобщающие термины коммутационные узлы и станции ЕС СКТ … Справочник технического переводчика

блок — 23.02.13 блок* [block]: Часть текста, определенная пользователем, с которой проводят операции обработки текста. Источник: ГОСТ Р ИСО/МЭК 2382 23 2004: Информационная технология. Словарь. Часть 23. Обработка текста … Словарь-справочник терминов нормативно-технической документации

Блок временной коммутации — 17. Блок временной коммутации Цифровой коммутационный блок, предназначенный для временной коммутации временных каналов Источник: ГОСТ 28704 90: Единая система средств коммутационной техники. Термины и определения … Словарь-справочник терминов нормативно-технической документации

Блок пространственной коммутации временных каналов — 18. Блок пространственной коммутации временных каналов Цифровой коммутационный блок, предназначенный для пространственной коммутации временных каналов Источник: ГОСТ 28704 90: Единая система средств коммутационной техники. Термины и определения … Словарь-справочник терминов нормативно-технической документации

Блок временной коммутации — 1. Цифровой коммутационный блок, предназначенный для временной коммутации временных каналов Употребляется в документе: ГОСТ 28704 90 Единая система средств коммутационной техники. Термины и определения … Телекоммуникационный словарь

Что внутри домофона? Изучаем устройство и схему подключения

В этом материале мы постараемся познакомить читателя с устройством домофонов, принципом действия и назначением его основных узлов.

Назначение домофона

Как уже упоминалось в начале этого материала, домофоны используются для ограничения доступа нежелательных лиц на определенную территорию. В случае многопользовательских систем это подъезды многоквартирных жилых домов. Однопользовательские (малопользовательские) системы обычно ограничивают доступ на территорию частных домовладений.

Для того чтобы попасть на «охраняемую» домофоном территорию человек должен пройти процедуру идентификации. Идентификация может выполняться с помощью:

В первом случае решение о предоставлении доступа принимает пользователь домофонной системы. В остальных случаях процедура идентификации выполняется микропроцессорным устройством.

Основные узлы домофонных систем

Многопользовательские домофонные системы состоят из нескольких основных узлов. Типичная схема домофона состоит из:

На рисунке приведена блок-схема домофона многоквартирного дома с координатным коммутатором.

Ниже мы подробно ознакомимся с устройством всех элементов домофоноой системы.

Электрический замок

В современных многопользовательских домофонных системах применяются два вида электрических замков:

В электромеханических замках ригель (засов) запирающего устройства удерживается в состоянии «закрыто» когда на катушку встроенного электромагнита подается питающее напряжение. При снятии напряжения ригель выходит из запорной планки под действием возвратной пружины.

В дверную раму встраивается катушка мощного электромагнита установленная на часть разомкнутого магнитопровода. Вторая часть магнитопровода монтируется на двери. В момент, когда дверь подходит вплотную к дверной раме, половинки магнитопровода под действием магнитного поля притягиваются друг к другу. При «замыкании» магнитопровода дверь удерживается в запертом состоянии. Чтобы преодолеть сопротивление электромагнита требуется усилие, которое обычный человек без дополнительных средств создать не в состоянии.

Из приведенного описания замков многопользовательских систем понятно, что при исчезновении питающего напряжения они автоматически открываются. Такое устройство замков делает домофонные системы уязвимыми, но оно продиктовано требованиями пожарной безопасности.

Для того чтобы входные двери с электрическими замками могли автоматически запираться, их оборудуют дверным доводчиками.

Блок питания

Блоки питания домофонов вырабатывают питающие напряжения для всех элементов домофонных систем. Каких-то особенных требований, кроме надежности к блокам питания не предъявляется. Для увеличения надежности функционирования домофонов блоки питания можно дополнить блоками бесперебойного питания. Использование «бесперебойников» позволит продолжить работу домофона при перебоях в электроснабжении.

Блок вызова

Блок вызова является «мозгом» домофонной системы. Обычно вызывной блок состоит из:

В зависимости от типа домофонной системы и алгоритма ее работы, при наборе комбинации цифр на цифровой клавиатуре можно ввести код доступа или вызвать абонента одной из квартир. При наличии дисплея на нем будет отображаться вводимая цифровая последовательность.

Новейшие домофонные системы открываются при помощи индивидуальных электронных ключей (чипов). В чипах ключей хранится уникальный код, который считывается специальным считывателем. Прочитанный код анализируется микроконтроллером блока вызова. Если введенный код соответствует коду «зашитому» в блок вызова, микроконтроллер выдаст сигнал на открытие двери.

Помимо функции идентификации с помощью ключа, блок вызова выполняет функцию управления коммутацией устройств голосовой связи. При наборе номера квартиры включаются динамик и микрофон, формируются управляющие сигналы для блока коммутации. Блок коммутации передает сигнал вызова на абонентскую трубку. В случае поднятия абонентской трубки у вызывающего лица появляется возможность вести разговор с людьми находящимися в квартире. Домофоны обеспечивают дуплексную (двустороннюю) голосовую связь между устройством вызова и абонентским аппаратом.

Если на абонентской стороне будет нажата кнопка «открыть», разрешающий сигнал через коммутатор поступит на блок вызова. Микропроцессорная система отключит питание электромагнита замка и входная дверь откроется. Так же дверь откроется и при нажатии кнопки открывания изнутри помещения.

Блок коммутации

С помощью коммутационного блока происходит телефонное соединение между блоком вызова и абонентским аппаратом. В современных домофонных системах в основном применяются блоки коммутации координатного типа. Работа прибора происходит по следующему алгоритму. Блок коммутации принимает от разговорного блока последовательность управляющих сигналов кодирующих номер квартирного приемного устройства (трубки).

В зависимости от номера квартиры, выбираются два провода, которые соединяют абонентский аппарат с разговорной частью вызывного устройства. Не вдаваясь в подробности можно сказать, что при координатном способе коммутации для соединения 99 квартирных трубок требуется всего 20 проводов.

Устройство квартирное переговорное (трубка)

В корпус трубки встраивается микрофон с транзисторным усилителем, динамик который в зависимости от положения трубки служит телефонным капчулем или зуммером вызова. На корпусе аппарата устанавливается светодиод индицирующий наличие линии.

Открытие двери из квартиры абонента происходит следующим образом. При нажатии кнопки «открыть» на корпусе квартирного переговорного устройства, происходит изменение сопротивления телефонной линии. Изменение сопротивления линии воспринимается микропроцессорным устройством как сигнал «открыть».

Принципиальная схема трубки домофона

Виды домофонных кодовых ключей и принцип их работы

Домофонные кодовые ключи можно условно разделить на два типа: контактные и бесконтактные. В первых домофонах применялись простейшие аналоговые ключи с двумя контактами. Внутрь такого ключа впаивался резистор определенного номинала. Когда такой ключ прикладывался к считывающему устройству, через него пропускался ток фиксированной величины, а микропроцессорная система измеряла падение напряжения на резисторе.

Если падение укладывалось в заданные параметры – дверь открывалась. Изготовить такой ключ могла не только фирма обслуживающая домофон, но и любой человек, имеющий базовые знания электротехники. Поэтому на смену аналоговым ключам быстро пришли чипы, передающие последовательный двоичный код. У таких ключей количество возможных комбинаций определяется числом передаваемых двоичных разрядов.

Цифровые ключи контактного типа могут быть изготовлены на основе чипов разных фирм. Одними из наиболее распространенных являются чипы Dallas Touch Memory одноименного производителя. В зависимости от модели микрочипа, ключи имеют разный объем памяти и позволяют получить разное количество числовых комбинаций.

В последнее время многие домофоны комплектуются бесконтактными считывающими устройствами. В этом случае обмен между ключом доступа и домофоном осуществляется по радиоканалу. Устройства связываются между собой на частотах в несколько десятков или сотен килогерц. Радиус действия такой «радиоаппаратуры» не превышает нескольких сантиметров. Поэтому возможность перехвата радиообмена является маловероятной.

Наиболее распространенные модели

В нашей стране оборудование для домофонных систем поставляет несколько крупных компаний. Среди них можно выделить таких производителей как ООО Метаком, группу компаний VIZIN (Визит). Обе компании предлагают комплексные решения по организации систем контроля удаленного доступа (СКУД). Обе фирмы представляют широкий ассортимент домофонного оборудования.

На основе предлагаемых элементов можно создать малопользовательские и многопользовательские домофонные системы любой конфигурации. Продукцию компаний отличает высокий уровень качества и инженерной проработки. Оборудование может функционировать в сложных погодных условиях нашей страны. Антивандальное исполнение обеспечивает высокую стойкость изделий.

Заключение

В этом материале мы постарались подробно рассказать о многопользовательских СКУД, способах их построения и устройстве отдельных элементов. В последнее время люди стали активно применять малопользовательские домофоны в частных домовладениях. При этом предпочтение часто отдается видеодомофонам. Использование IP камер расширяет возможности систем контроля и увеличивает уровень безопасности граждан.

Большая Энциклопедия Нефти и Газа

Коммутационный блок

Коммутационный блок для согласования работы всех узлов тит-ратора работает следующим образом. При этом одновременно включаются: сигнал от высокочастотного устройства на вход самописца, дозатор, мешалка ( 13) и лентопротяжный механизм самописца, на ленте которого регистрируется непрерывная кривая титрования. Автоматическая остановка процесса титрования и записи кривой осуществляется дозатором, который, подав титрант в объеме, необходимом для оттитровывания всех компонентов раствора, включает контакт ( 10), при этом прекращается работа всех блоков титратора, а перо самописца возвращается в нулевое положение. При подготовке к следующему опыту выключают тумблер ( 77) и сепаративные тумблеры ( 5, 7, 8); переключатель скорости мешалки ( 15) ставят в одно из холостых положений. Далее, после включения тумблера ( 17), производят настроку блока титратора включением сепаратных тумблеров. [4]

Коммутационный блок представляет собой законченный, независимый от общей емкости станции узел. [6]

Коммутационный блок на ступени группового искания предназначен для соединения входа, на который поступил вызов от предыдущей ступени искания, со свободной линией в определенном направлении. [9]

Коммутационный блок ГИ управляется своим маркером МГИ. Маркер МГИ может принимать информацию в виде однозначных двузначных, трехзначных и четырехзначных кодов направлений. [11]

Коммутационный блок ГИ управляется своим маркером МГИ, который может принимать информацию в виде однозначных, двузначных и трехзначных кодов направлений. Маркер ступени ГИ с шестипроводной коммутацией выполняет те же функции, что и маркер ступени Г И с трехпроводной коммутацией. [12]

Коммутационный блок деформаций помимо переключателя имеет дополнительные сопротивления для компенсации влияния переходных сопротивлений в подвижных контактах и стальную пластину, установленную на резиновых прокладках, с закрепленными на ней тремя парами тензодатчиков, являющихся тремя ветвями двух измерительных мостов двух каналов деформаций. Четвертые ветви измерительных мостов образуются рабочими тензодатчиками. В каждом канале их может быть от одного до 30 ( и больше), так как переключатель при круговом обходе имеет 50 контактов. В положениях переключателя от / до 30 в два измерительных канала подключаются последовательно все 30 тензодатчиков каждого канала. В положении 32 к измерительным каналам подключаются тензодатчики, установленные на стальной пластине внутри коммутационного блока. Это дает возможность на цикловых записях иметь контроль поведения каналов при измерениях, проверить работу токосъемника и контролировать баланс мостовой схемы во времени. При переходе к положению 33 измерительные мосты каналов деформаций получают активный разбаланс от подключения в соответствующие плечи дополнительных сопротивлений по 0 90 ом, что на цикловой записи дает масштабную ступеньку определенной величины. Один из контактов переключателя коммутационного блока используется для отметки синфазности. Питание привода переключателя осуществляется через пульт управления подачей кратковременных импульсов тока. [13]

Коммутационный блок канала вибраций по схеме является самым простым. [15]

Компьютерные сети

Многоуровневая архитектура Интернета

Коммутационный блок

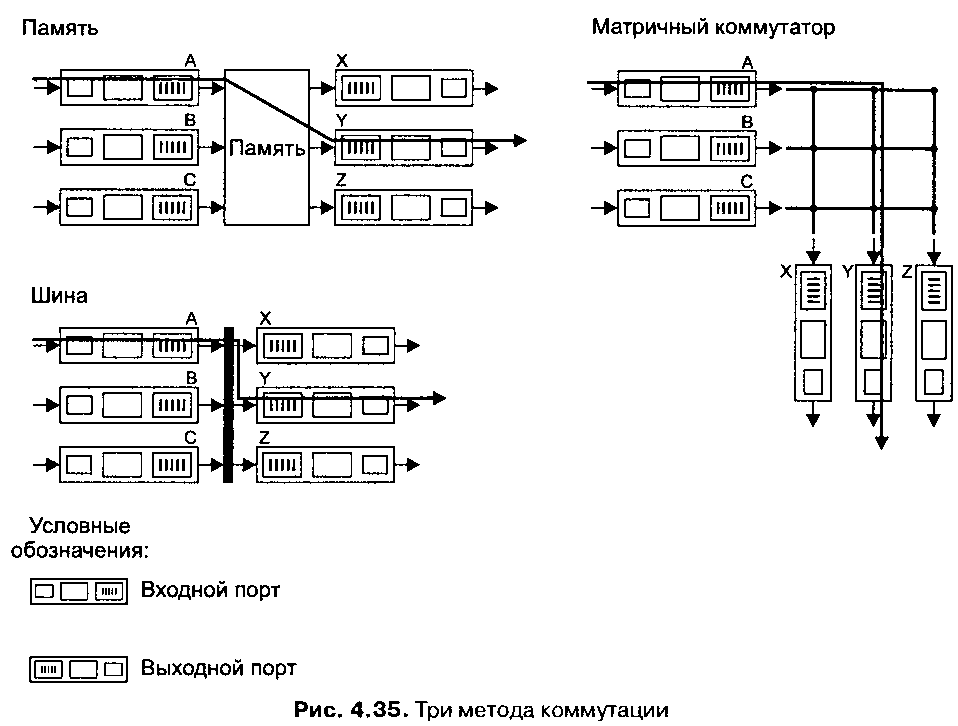

Коммутационный блок располагается в самом сердце маршрутизатора. Именно через коммутационный блок пакеты перемещаются от входного порта к выходному порту. Коммутационный блок может быть реализован несколькими способами, как показано на рис. 4.35.

□ Коммутация с использованием памяти. Простейшие ранние маршрутизаторы часто представляли собой традиционные компьютеры, в которых коммутация между входными и выходными портами осуществлялась под непосредственным управлением центрального процессора (игавшего роль маршрутного процессора). Входные и выходные порты функционировали как традиционные устройства ввода-вывода в операционной системе. Получив пакет, входной порт сначала сигнализирует маршрутному процессору прерыванием. Затем пакет копируется из входного порта в память процессора. После этого маршрутный процессор извлекает из заголовка пакета адрес получателя, ищет соответствующий выходной порт в таблице продвижения данных и копирует пакет в буфер выходного порта. Обратите внимание, если пропускная способность памяти позволяет записать или прочитать В пакетов в секунду, тогда суммарная пропускная способность коммутатора (полная скорость, с которой пакеты переносятся от входных портов к выходным портам) не может превышать В/2.

Многие современные маршрутизаторы также используют память для коммутации пакетов. Однако их главное отличие от ранних маршрутизаторов заключается в том, что поиск адреса получателя и хранение (коммутация) пакетов в соответствующей области памяти выполняется процессорами на карте входной линии.

Маршрутизаторы, коммутирующие пакеты через память, во многом напоминают мультипроцессоры с коллективным доступом к памяти. К таким маршрутизаторам относятся коммутаторы серии Catalyst 8500 компании Cisco и маршрутизаторы Bay Network Accelar 1200.

□ Коммутация с использованием шины. При таком подходе входные порты переносят пакеты напрямую в выходные порты по общей шине без вмешательства маршрутного процессора (обратите внимание, что в случае коммутации через память пакет также должен пересечь системную шину, соединяющуюся с памятью). Хотя маршрутный процессор не участвует в переносе пакета по шине, поскольку шина используется коллективно, в каждый момент времени по шине может двигаться только один пакет. Пакет, поступивший на входной порт в тот момент, когда шина занята переносом другого пакета, блокируется и устанавливается в очередь входного порта. Поскольку каждый пакет должен пересечь единственную шину, пропускная способность подобного маршрутизатора ограничивается скоростью шины.

Учитывая, что пропускная способность современной шины может превышать ги-габит в секунду, метод коммутации через шину часто оказывается достаточным для маршрутизаторов, работающих в корпоративных сетях. Основанный на использовании шины метод коммутации принят в ряде современных маршрутизаторов, включая Cisco 1900, коммутирующих пакеты по шине Packet Exchange Bus с пропускной способностью 1 Гбит/с. Система CoreBuilder компании 3Com соединяет порты, располагающиеся в различных коммутирующих модулях при помощи шины PacketChannel с пропускной способностью 2 Гбит/с.

□ Коммутация с использованием соединительной сети. Один из способов преодолеть ограничения пропускной способности одной общей шины заключается в использовании более сложной соединительной сети, подобной сети, связывающей процессоры в мультипроцессорных системах. Матричный коммутатор представляет собой соединительную сеть, состоящую из 2Л/Гшин, соединяющих N входных портов с JV выходными портами, как показано на рис. 4.35. Прибывающий на входной порт пакет перемещается по горизонтальной шине до пересечения с вертикальной шиной, ведущей к нужному выходному порту. Если ведущая к выходному порту вертикальная шина свободна, пакет переносится в выходной порт. Если в данный момент вертикальная шина уже используется для передачи пакета в тот же самый выходной порт из другого входного порта, тогда пакет блокируется и ставится в очередь входного порта.

В качестве соединительных сетей между входными и выходными портами также предлагалось использовать коммутационные блоки Delta и Omega. В коммутаторах семейства Cisco 12000 применяется соединительная сеть, обеспечивающая пропускную способность до 60 Гбит/с. одна из современных тенденций в устройстве соединительной сети заключается в том, что IP-дейтаграмма переменной длины фрагментируется на ячейки фиксированной длины, которые затем маркируются и коммутируются через соединительную сеть. На выходном порту из этих ячеек восстанавливается исходная дейтаграмма. Ячейки фиксированной длины и внутренняя маркировка существенно упрощают и ускоряют коммутацию пакета через соединительную сеть.

Ответственность, за все изменения, внесённые в систему по советам данной статьи, Вы берёте на себя.

Сети для самых маленьких. Часть вторая. Коммутация

После скучного рассказа о подключении к кошкам переходим к настройке сети. В этот раз темы будут для новичков сложные, для старичков избитые. Впрочем сетевым аксакалам едва ли удастся почерпнуть что-то новое из этого цикла. Итак, сегодня:

а) аккуратно впитываем теорию о коммутаторах, уровнях сетевой модели, понятии инкапсуляции и заголовков (не пугайтесь — еще не время),

б) собираем спланированную в нулевой части цикла сеть,

в) настраиваем VLAN’ы, разбираемся с access и trunk-портами и тегированными Ethernet-фреймами,

г) соотносим текущие знания со стеком протоколов TCP/IP и моделью OSI (да, наконец-то мы ее коснёмся).

Перед тем, как вы обратитесь к практике, настоятельно рекомендуем почитать нулевую часть, где мы всё спланировали и запротоколировали.

Теория

Для начала необходимо определится с определениями и детерминировать терминологию. В начале пути с этим могут быть трудности, несмотря на горы википедии и прорву технических статей.

Рассмотрим самые общие термины, поскольку что такое коммутатор и маршрутизатор вы, во-первых, представляете, во-вторых, по ходу не раз ещё их затронем. Итак, тронулись:

СКС — структурированная кабельная система — это определение вы в любом яндексе найдёте. На деле это все провода, розетки, патчпанели и патчкорды, то есть грубо говоря, это физика вашей сети в узком смысле, в широком — это совокупность сетей: ЛВС, телефонные сети, системы видеонаблюдения и прочее. Это отдельный очень большой и порой сложный пласт знаний и технологий, который вообще не имеет точек пересечения с настройкой, поэтому к нему мы более обращаться не будем. Привели мы этот термин по большей части для того, чтобы читатель чувствовал отличие от следующего.

ЛВС = Локальная Вычислительная Сеть = LAN = Local Area Network. Актуальность слова “Вычислительная” сейчас можно поставить под сомнение, так же, как в слове ЭВМ. Всё-таки, говоря о современных сетях и устройствах, мы давно уже не держим в уме термин «вычисления», несмотря на то, что глубинная суть осталась неизменной. В этом плане буржуйские термин более универсален и даёт более простое представление о своём значении.

Итак, локальная сеть — в первом приближении — это сеть вашей организации. Вот, к примеру, обслуживаем мы сейчас сеть компании «Лифт ми Ап» с двумя офисам, так вот сети этих двух офисов и будут являться локальной сетью.

При втором приближении, локальной называют сеть, которая находится под управлением одного сетевого администратора. То есть, например, вы отвечаете за районный сегмент сети провайдера, в таком случае ваша районная сеть со всеми подсетями будет являться локальной, в то время, как вышестоящая сеть и сети других районов уже нет, так как за них отвечает уже другие люди. Вообще говоря, это уже MAN — Metropolian Area Network — сеть уровня города. Но в какой-то степени к ней можно применить понятие LAN и уж тем более VLAN.

С точки зрения меня, как абонента этого провайдера, моя локальная сеть — это всё, что до моего домашнего роутера. Интуитивно, наверно, все понимают о чём идёт речь.

Именно с локальными сетями мы и будем иметь дело в ближайших выпусках.

И последнее, что хотелось бы отметить в связи с ЛВС — это IP-адресация.

Все вы знаете, что когда вы включаете какой-нибудь домашний Wi-Fi-роутер в сеть, он обычно выдаёт вам IP-адрес, вроде 192.168.1.x. Почему именно 192.168 в начале?

Дело в том, что все IP адреса делятся на приватные (private, он же внутренний, “серый”, локальный), и публичные. Публичные используются в интернет, каждый адрес уникален, их распределение контролирует организация IANA(Internet Assigned Numbers Authority).

Приватные используются для адресации хостов (ну, строго говоря, не хостов, а интерфейсов) внутри ЛВС, их распределение никто не контролирует. Для них выделили три диапазона адресов (по одному из каждого класса):

10.0.0.0 — 10.255.255.255

172.16.0.0 — 172.31.255.255

192.168.0.0 — 192.168.255.255

Важный момент касаемо “классов адресов”, об этом уже как-то писали на хабре: классов адресов уже давно не существует. Позже мы обстоятельно поговорим об адресации, но пока рекомендация такая: забыть про существование классов адресов, чтобы не попасть впросак на собеседовании или в разговоре.

Это те адреса, которые вы можете использовать в своей частной сети. Они вполне могут повторяться (и повторяются) в разных локальных сетях, и за её пределы они не выходят. Приватный адрес на то и приватный, поэтому любой пакет с адресом из диапазонов, указанных выше, попавший к провайдеру, будет отбрасываться.

Если вернуться к нашей старой схеме то вы увидите, что для своей сети мы выбрали приватные адреса из диапазона 172.16.0.0 — 172.31.255.255.

Достаточно подробно об IP-адресах можно почитать тут и тут.

У всех провайдеров и во внутренней сети любой крупной организации используются именно эти серые подсети. Если только вы не государственный ВУЗ, которому в своё время выпала сеть на несколько тысяч публичных адресов: Кемеровский Государственный Университет, к примеру, не озадачивается NAT’ом и прочей чепухой — просто на все компьютеры университетской сети раздаются белые IP.

Ещё раз: у нас есть три способа разграничить широковещательные домены:

1) Поставить маршрутизатор и разнести хосты в разные подсети,

2) Разделить сеть VLAN’ами,

3) Порвать кабель.

Ну и самая жесть, которой часто сторонятся начинающие: OSI. Open System Interconnection. Вообще в двух словах, чтобы мозг не захламить за одно занятие. Эту модель называют эталонной, потому что в реальном мире дело не дошло до реализации. Но она само совершенство, поэтому инженеры и админы вворачивают это слово повсюду.

В основе лежат 7 китов сетевой иерархии: 7 уровней. Сегодня коснёмся двух нижних: первый — физический — это представление информации в виде сигналов, прямо скажем, битов. Задача этого уровня сгенерировать электрический, оптический или радиосигнал, передать его в среду и принять его. К нему относится вся физика: интерфейсы, кабели, антенны, медиаконвертеры (конвертеры среды), репитеры, старые хабы. В общем низкоуровневая это работа. Это первый уровень модели OSI и стека TCP/IP.

Второй — канальный. На этом уровне работают коммутаторы. Идентификатор устройства здесь, это MAC-адрес. У каждого узла (компьютер, маршрутизатор, ноутбук, IP-телефон, любой Wi-Fi-клиент) есть этот уникальный адрес, который однозначно определяет устройство в локальной сети. В теории MAC-адреса не должны повторяться вообще, но на практике такое однако случается и в рамках одного широковещательного домена может приводить к сложноотлавливаемым проблемам.

Наиболее известным протоколом этого уровня является Ethernet. Данные на этом уровне передаются кусками, каждый из которых называется Ethernet-фрейм (он же Ethernet-кадр, он же PDU канального уровня). Что он представляет из себя?

Payload — это полезная нагрузка — данные сетевого уровня, которые вкладываются (инкапсулируются) в кадр. MAC Header (Заголовок) — это служебная информация канального (второго) уровня. Самые важные пока для нас элементы — это source MAC-address (адрес отправителя кадра) и Destination MAC-address (адрес получателя кадра).

Третий уровень — сетевой (IP, ARP)

Четвёртый — транспортный (TCP, UDP, ICMP)

С пятого по седьмой — сеансовый, представления и прикладной (в стеке TCP/IP они не различаются и называются просто прикладным. На нём работают протоколы вроде HTTP, FTP, telnet и многие другие)

В английской википедии утверждается, что ICMP относится к 3-му уровню, что является спорным моментом.

Сегодня мы акцентируемся на 1-м и 2-м уровнях, особенно на втором. Третьего и четвертого коснёмся в следующих выпусках.

Теперь проследим нелёгкий путь кадра.

Состояние покоя сети — утопия.

Вы пытаетесь пропинговать, например, адрес соседнего компьютера командой ping 192.168.1.118. Данные этого приложения показаны фиолетовым параллелепипедом.

За это отвечает протокол ICMP. В него инкапсулируется информация от приложения — это означает, что к данным 5-го уровня добавляется заголовок со служебной информацией 4-го уровня.

Его данные упаковываются (инкапсулируются) в IP-пакеты, где в заголовке указан IP-адрес получателя (192.168.1.118) и IP-адрес отправителя — логические адреса.

А затем всё это инкапсулируется в Ethernet-кадры с MAC-адресами отправителя и получателя — физическими адресами.

При формировании кадров в заголовке в качестве MAC-адреса источника (source) подставляется адрес вашего компьютера, а адресом получателя (destinantion) будет MAC-адрес компьютера — владельца IP-адреса 192.168.1.118 (о механизмах такого преобразования поговорим в следующий раз). То есть если бы вы смогли сфотографировать кадр, то вы бы увидели все эти данные в разрезе, так сказать.

На самом деле, нет ничего проще: запускаете какой-нибудь анализатор трафика, например, замечательный Wireshark и Ethereal, на своём компьютере и пингуете другой хост. Вот такую картину вы сможете лицезреть:

Вы это можете сделать прямо сейчас, читая эти строки, просто установив и запустив анализатор трафика.

В последнюю очередь сетевая карта вашего компьютера дробит фрейм на биты и отправляет их в кабель.

Коммутатор из поступивших битов собирает первоначальный кадр

Далее начинается интеллектуальный труд: из заголовка извлекается адрес получателя, перетрясается таблица MAC-адресов на предмет совпадения и, как только оное найдено, кадр без изменений отправляется в указанный порт. Если же адреса пока ещё нет или кадр пришёл широковещательный, то он направляется на все порты, кроме того, откуда пришёл.

Если адреса отправителя в таблице до сих пор не было, то в этот момент коммутатор добавит его.

Естественно, кадр опять передаётся в виде битов — это закон электроники, и вы должны просто всегда иметь это в виду.

Конечный хост, получив поток битов, собирает из них кадр, ещё только предполагая, что он предназначается ему.

Далее он сравнивает MAC-адрес получателя со своим и, если они совпадают, то заголовок второго уровня отбрасывается, а IP-данные передаются на обработку вышестоящему протоколу. Если адреса не совпадают, то кадр отбрасывается вместе со всем содержимым.

Далее сравниваются IP-адрес получателя и этого устройства. Если совпадают, то заголовок сетевого уровня отбрасывается, и данные передаются транспортному уровню (ICMP)

Конечный хост обработал ICMP-запрос (echo-request) и готов послать ICMP-ответ (echo-reply) вашему компьютеру с адресом 192.168.1.131 и далее пункты 1-3 повторяются уже для нового кадра

То, о чём мы писали до сих пор — это принцип работы любого коммутатора. Так делают даже простые длинки за 300 рублей.

Ну а теперь, давайте, коллеги, финальный рывок: добавим сюда ещё VLAN’ы.

С ними работают уже только управляемые коммутаторы.

Напомним, что вланы нужны для разделения сетей. Соответственно появляется некий идентификатор, которым маркируется трафик разных подсетей на коммутаторе.

Говоря о VLAN’ах, часто используют заклинание 802.1q. Это и есть стандарт, описывающий как именно кадр маркируется/тегируется. Пугаться такого шифра не стоит. Так же, например, Wi-Fi описывается стандартом 802.11n, а протокол аутентификации — 802.1x. Нам с этим предстоит столкнуться в будущем, поэтому отложите это в своей энергонезависимой памяти.

Что же именно происходит на кухне коммутации?

Внутрь фрейма после Source MAC-адреса добавляется ещё одно поле, очень грубо говоря, содержащее номер VLAN’а. Длина, выделенная для номера влана равна 12 битам, это означает, что максимальное число вланов 4096. Мы хотим обратить внимание молодых инженеров на такие подробности. Дело в том, что мы в своём цикле в силу объективных причин, не можем обо всём рассказать, но такие вопросы, во-первых, часто задают на собеседованиях, во-вторых, это просто надо знать.

Каждый коммутатор принимает теперь решение на основе этой метки-тега (или его отсутствия).

В таблицу МАС-адресов добавляется ещё столбец с номером VLAN’а и при поиске пары MAC-адрес/порт теперь будет сравниваться тег кадра с номером VLAN’а в таблице.

Существует два типа портов:

1. Access port — порт доступа — к нему подключаются, как правило, конечные узлы. Трафик между этим портом и устройством нетегированный. За каждым access-портом закреплён определённый VLAN, иногда этот параметр называют PVID. Весь трафик, приходящий на этот порт от конечного устройства, получает метку этого влана, а исходящий уходит без метки.

2. Trunk port. У этого порта два основных применения — линия между двумя коммутаторами или от коммутатора к маршрутизатору. Внутри такой линии, называемой в народе, что логично, транком, передаётся трафик нескольких вланов. Разумеется, тут трафик уже идёт с тегами, чтобы принимающая сторона могла отличить кадр, который идёт в бухгалтерию, от кадра, предназначенного для ИТ-отдела. За транковым портом закрепляется целый диапазон вланов.

Кроме того, существует вышеупомянутый native vlan. Трафик этого влана не тегируется даже в транке, по умолчанию это 1-й влан и по умолчанию он разрешён. Вы можете переопределить эти параметры.

Нужен он для совместимости с устройствами, незнакомыми с инкапсуляцией 802.1q. Например, вам нужно через Wi-Fi мост передать 3 влана, и один из них является вланом управления. Если Wi-Fi-модули не понимают стандарт 802.1q, то управлять ими вы сможете, только если этот влан настроите, как native vlan с обеих сторон.

Что происходит в сети с вланами?

1) Итак, от вашего компьютера с IP-адресом, например, 192.168.1.131 отправляется пакет другому компьютеру в вашей же сети. Этот пакет инкапсулируется в кадр, и пока никто ничего не знает о вланах, поэтому кадр уходит, как есть, на ближайший коммутатор.

2) На коммутаторе этот порт отмечен, как член, например, 2-го VLAN’а командой

Это означает, что любой кадр, пришедший на этот интерфейс, автоматический тегируется: на него вешается ленточка с номером VLAN’а. В данном случае с номером 2.

Далее коммутатор ищет в своей таблице MAC-адресов среди портов, принадлежащих 2-му влану, порт, к которому подключено устройство с MAC-адресом получателя.

3) Если получатель подключен к такому же access-порту, то ленточка с кадра отвязывается, и кадр отправляется в этот самый порт таким, каким он был изначально. То есть получателю также нет необходимости знать о существовании вланов.

4) Если же искомый порт, является транковым, то ленточка на нём остаётся.

Попробуем провести аналогию с реальными миром. Вы с другом, например, пакеты-туристы и летите отдыхать дикарями самолётом авиалиний Ethernet Airlines. Но по дороге вы поссорились, и потому, когда в аэропорту назначения, вас спрашивают в какую гостиницу вас везти, вы отвечаете “Рога”, а ваш товарищ говорит “Копыта”. И сразу после этого вас инкапсулируют в разные кадры-машины: вас в такси с тегом “Таксопарк “На рогах”, а вашего товарища с его грузом в КамАЗ с тегом “Транспортная компания “В копыто”. Теперь вам нельзя на автобусные полосы, а вашему другу под знаки, запрещающие проезд грузовиков.

Так вот две гостиницы — это МАС-адреса назначения, а ограничения по маршруту — порты других вланов.

Петляя, по улочкам, вам, как IP-пакету не о чем беспокоиться — кадр-автомобиль доставит вас до места назначения, и, грубо говоря, в зависимости от тега на каждом перекрёстке будет приниматься решение, как ехать дальше.

Q: Что произойдёт, если тегированный кадр прилетит на access-порт?

A: Он будет отброшен.

Q: Что произойдёт, если нетегированный кадр прилетит на trunk-порт?

A: Он будет помещён в Native VLAN. По умолчанию им является 1-й VLAN. Но вы можете поменять его командой switchport trunk native vlan 2

В этом случае все кадры, помеченные 2-м вланом будут уходить в этот порт нетегироваными, а нетегированные кадры, приходящий на этот интерфейс, помечаться 2-м вланом.

Кадры с тегами других вланов останутся неизменными, проходя, через такой порт.

Q: Можно ли конечным узлам (компьютерам, ноутбукам, планшетам, телефонам) отправлять тегированные кадры и соответственно подключать их к транковым портам?

A: Да, можно. Если сетевая карта и программное обеспечение поддерживает стандарт 802.1q, то узел может работать с тегированными кадрами.

Q: Что будет с тегированными кадрами, если они попадут на обычный неуправляемый коммутатор или другое устройство, не понимающее стандарт 802.1q?

A: Поскольку при добавлении тега заголовок кадра не меняется, то все устройства второго уровня без поддержки этого стандарта вполне справляются с коммутацией такого кадра. Поэтому, если например, вы захотите организовать канал через Wi-Fi мост, то это никак не помешает вам пробросить через него несколько вланов в транке.

Практика. Настройка сети “Лифт ми Ап”

Ну и наконец-то обратимся к настройке. Вива ля практис!

Будет у нас такая сеть:

Мы могли бы сейчас броситься сразу настраивать всё по порядку: полностью одно устройство, потом другое. Но так не будет, пожалуй, понимания значения процессов.

Порты доступа (access)

Поэтому начнём с простого: настроим два порта на msk-arbat-asw3 как access для влана 101 (ПТО):

Все настройки делаем сразу в соответствии с планом.

Заметили, что коммутатор ругается на отсутствие влана? Тут надо быть аккуратным. Некоторые версии ПО работают несколько нелогично.

Даже если вы его не создадите, то настройки применятся и при отладке на первый взгляд всё будет нормально, но связи не будет. Причём коварство заключается в том, что фраза Creating vlan 101 вовсе не означает, что этот самый влан будет создан. Поэтому отправляемся в режим глобальной конфигурации и создаём его (а заодно и все другие вланы, нужные на этом коммутаторе):

Теперь подключите компьютеры к портам FE0/1 и FE0/2, настройте на них адреса 172.16.3.2 и 172.16.3.3 с маской подсети 255.255.255.0 и шлюзом 172.16.3.1 и проверьте связь:

После того, как это получилось, настроим порт FE0/16, как access, для 104-го влана (сеть других пользователей):

Подключите к нему компьютер и настройте адрес из той же подсети, что ПТО, например, 172.16.3.5 с маской 255.255.255.0.

Если вы попытаетесь теперь пропинговать этот адрес, то у вас не должно этого получиться — компьютеры находятся в разных вланах и изолированы друг от друга:

То есть ещё раз, что происходит? От вашего компьютера приходит на 1-й порт широковещательный запрос: “Кто такой 172.16.3.5”, потому что сам компьютер пока не знает MAC-адреса получателя. Кадр, который несёт в себе этот запрос помечается, как принадлежащий 101-му VLAN’у в соответствии с портом, на который он поступил. И далее, чтобы узнать где-же находится компьютер 172.16.3.5, кадр рассылается на все порты-члены 101-го VLAN’а. А в их числе нет порта FE0/16, поэтому, естественно, этот адрес считается недостижимым, что приводит к ответу “Request timed out”.

Внимание! Если в этом VLAN’е все-таки окажется устройство с таким IP, то это не будет тем же самым ноутбуком Other и при этом они не буду конфликтовать друг с другом, поскольку логически находятся в разных широковещательных доменах.

Транковые порты (trunk)

Итак, врата для вас открылись, теперь вам предстоит создать коридор — транк между тремя коммутаторами: msk-arbat-asw3, msk-arbat-dsw1 и msk-rubl-asw1.

Uplink портом на msk-arbat-asw3 является GE1/1. Ну а поскольку нам всё равно все вланы нужно будет пробросить, то сделаем это сейчас, то есть помимо 101 и 104 пропишем 2, 102 и 103:

На самом деле на интерфейсе достаточно команды #switchport mode trunk, чтобы у вас через этот порт уже пошли тегированные кадры всех вланов, потому что по умолчанию транковый порт пропускает всё. Но мы же инженеры, а не эникейщики. Где это видано, чтобы безлимит творился за нашей спиной? Поэтому через нас проходит только то, что мы разрешаем. Как только вы дали команду switchport trunk allowed vlan 101, через порт не пройдёт кадр никаких вланов, кроме 101 (VLAN 1 ходит по умолчанию и нетегированным).

Внимание! Если вы хотите в транковый порт добавить ещё один влан, то вам необходимо использовать следующий синтаксис команды:

В противном случае (написав switchport trunk allowed vlan 105) вы сотрёте все старые разрешения и добавите новый 105-й влан. И хорошо ещё, если при этом вы не потеряете доступ на этот коммутататор. Но за простой связи всё равно вы получите по пятое число)

Переходим к msk-arbat-dsw1. На нём необходимо создать все вланы и настроить два порта:

GE1/2 в сторону msk-arbat-asw3

FE0/1 в сторону msk-rubl-asw1:

Ну и настроим, конечно, порты на msk-rubl-asw1:

Снова нужно настроить вланы. И заметьте, при настройке транковых портов никаких сообщений нет.

Если вы всё настроили правильно (в чём не приходится сомневаться), то с первого порта msk-rubl-asw1 вы увидите компьютеры ПТО, подключённые к msk-arbat-asw3.

Для уверенности проверим ещё и 104-й влан. Через транк мы его сюда уже доставили.

Подключаем компьютер к 16-му порт и настраиваем на нём IP-адрес 172.16.6.3 с маской 255.255.255.0 и шлюзом 172.16.6.1. А IP-адрес ноутбука на арбате поменяйте на 172.16.6.2 с теми же маской и шлюзом.

Сеть управления

Настроим IP-адрес для управления.

В наших лабах они не понадобятся, потому что мы настраиваем устройство через окно РТ. А вот в реальной жизни это вам жизненно необходимо.

Для этого мы создаём виртуальный интерфейс и указываем номер интересующего нас влана. А далее работаем с ним, как с самым обычным физическим интерфейсом.

С msk-arbat-asw3 запускаем пинг до msk-arbat-dsw1:

Первые пару пакетов могут потеряться на работу протокола ARP: определение соответствия IP-адрес — MAC-адрес. При этом MAC-адрес, порт и номер влана добавляются в таблицу коммутатора.

Самостоятельно настройте IP-адреса сети управления на остальных коммутаторах и проверьте их доступность

Собственно вот и вся магия. Зачастую к подобного рода действиям и сводится вся настройка, если вы не работаете в провайдере. С другой стороны, если вы работаете в провайдере, то, наверняка, такие вещи вам объяснять не нужно.

Если желаете знать больше об этом, читайте: VTP, QinQ, зарезервированные номера VLAN

Ещё один небольшой инструмент, который может немного увеличить удобство работы: banner. Это объявление, которое циска покажет перед авторизацией на устройство.

После motd вы указываете символ, который будет служить сигналом о том, что строка закончена. В это примере мы поставили “q”.

Относительно содержания баннера. Существует такая легенда: хакер вломился в сеть, что-то там поломал\украл, его поймали, а на суде оправдали и отпустили. Почему? А потому, что на пограничном роутере(между интернет и внутренней сетью), в banner было написано слово “Welcome”. “Ну раз просят, я и зашел”)). Поэтому считается хорошей практикой в баннере писать что-то вроде “Доступ запрещен!”.

Для упорядочивания знаний по пунктам разберём, что вам необходимо сделать:

1) Настроить hostname. Это поможет вам в будущем на реальной сети быстро сориентироваться, где вы находитесь.

2) Создать все вланы и дать им название

3) Настроить все access-порты и задать им имя

Удобно иногда бывает настраивать интерфейсы пачками:

4) Настроить все транковые порты и задать им имя:

5) Не забывайте сохраняться:

Итого: чего мы добились? Все устройства в одной подсети видят друг друга, но не видят устройства из другой. В следующем выпуске разбираемся с этим вопросом, а также обратимся к статической маршрутизации и L3-коммутаторам.

В общем-то на этом данный урок можно закончить. В видео вы сможете ещё раз увидеть, как настраиваются вланы. В качестве домашнего задания настройте вланы на коммутаторах для серверов.

Здесь вы можете скачать конфигурацию всех устройств:

Lift-me-Up_Configuration.zip

И наш проект РТ:

Lift-me-UP_v2-VLANs.pkt

P.S.

Важное дополнение: в предыдущей части, говоря о native vlan мы вас немного дезинформировали. На оборудовании cisco такая схема работы невозможна.

Напомним, что нами предлагалось передавать на коммутатор msk-rubl-asw1 нетегированными кадры 101-го влана и принимать их там в первый.

Дело в том, что, как мы уже упомянули выше, с точки зрения cisco с обеих сторон на коммутаторах должен быть настроен одинаковый номер влана, иначе начинаются проблемы с протоколом STP и в логах можно увидеть предупреждения о неверной настройке. Поэтому 101-й влан мы передаём на устройство обычным образом, кадры будут тегированными и соответственно, 101-й влан тоже необходимо создавать на msk-rubl-asw1.

Ещё раз хотим заметить, что при всём желании мы не сможем охватить все нюансы и тонкости, поэтому и не ставим перед собой такой задачи. Такие вещи, как принцип построения MAC-адреса, значения поля Ether Type или для чего нужен CRC в конце кадра, вам предстоит изучить самостоятельно.

Спасибо соавтору этого цикла, хабравчанину thegluck.

За предоставление дополнительных материалов хочу поблагодарить Наташу Самойленко

Читатели, не имеющие учётки на хабре, но имеющие вопросы, как и прежде, могут концентрировать их в ЖЖ.