Барьер ipsec что это

Новости

3.03.2020 Для пользователей Валидата CSP 5.0.347, работающих на Windows 10 v.1903 и v.1909, выпущен патч 405.

31.05.2019 Для клиентов Центрального банка Российской Федерации разработан новый программный комплекс Автоматизированный клиент СКЗИ Сигнатура, который позволяет реализовать автоматическую обработку подписанных и зашифрованных (со сжатием) файлов для замены «Верба-Пак» при переходе с ключевой системы СКЗИ «Верба» на ключевую систему СКАД «Сигнатура».

15.05.2019 Для клиентов Московской Биржи разработан новый программный комплекс Автоматизированный клиент СКЗИ МБ, который позволяет реализовать автоматическую обработку зашифрованных и подписанных файлов при обмене с Московской Биржей.

27.03.2019 Для получения Лицензии на использование «Курьер-М» 3.1, «Курьер-Файл-М» 3.1 или «Курьер-Шлюз-М» 3.1 (а также тестовых Лицензий) необходимо прислать запрос на адрес: В письме необходимо указать количество требуемых Лицензий, количество тестовых Лицензий, а также прикрепить реквизиты (карточку) компании для выставления счета на оплату.

20.11.2018 Компания Валидата переехала в новый офис.

06.02.2017 Компания Валидата примет участие в IX Уральском форуме «Информационная безопасность финансовой сферы» и выступит там с докладом «Организация аппаратной доверенной загрузки терминального рабочего места с обеспечением двухсторонней криптографической аутентификации и автономной защиты от вскрытия».

13.01.2017 Компания Валидата перенесла СКЗИ СКАД «Сигнатура» под ОС Linux. Новый продукт называется СКАД «Сигнатура-L» и функционирует в среде следующих ОС семейства Linux: Ubuntu (x86 и x64), OpenSUSE (x86 и x64), Debian (x86 и x64), Red Hat Enterprise Linux (x64), Thinstation (x86) и Astra Linux Common Edition (x64).

05.09.2014 Компания Валидата завершила разработку программного продукта СКЗИ Валидата CSP версия 5.0, являющегося значительным усовершенствованием предыдущей версии СКЗИ Валидата CSP 4.0.

13.12.2010 Выложены новые демонстрационные версии криптографического провайдера «Валидата CSP» и программного модуля поддержки TLS. Добавлена поддержка EFS и поддержка входа в домен по протоколу Kerberos. Получить документацию и демонстрационную версию можно в разделе Загрузка файлов.

27.10.2010 Компания Валидата разработала Курьер 3.0, который подключается к MS Outlook как COM-надстройка. Новая версия программы Курьер работает с MS Outlook 2003/2007/2010 (32-битная версия) и MS Outlook 2010 (64-битная версия). В этой версии сохранен и расширен функционал программы Курьер 2.2. Помимо обычных сообщений, Курьер 3.0 работает с записками в папках, встречами и собраниями, а также позволяет посылать картинки в тексте письма (в формате HTML).

Загадочный IPsec

IPsec — сложный стек протоколов. На клиентской стороне он обычно автоматизирован, что в сочетании с его названием легко может вызвать у пользователя ощущение полной безопасности. Однако не всегда оправданное. Только IPsec из протоколов, пригодных для организации VPN, поддерживают все сетевые ОС, поэтому у тебя есть неплохой шанс с ним столкнуться. И чтобы быстро настраивать соединения и правильно оценивать их безопасность, нужно понимать, как работает протокол.

Из чего состоит IPsec?

IPsec — это не один протокол, а три или четыре, смотря как считать. В OpenVPN и других решениях на основе TLS все просто: устанавливается соединение по TCP или UDP, согласовываются параметры, а затем передаются данные.

В IPsec за согласование параметров и собственно передачу данных отве‐ чают разные протоколы. В Linux, BSD и многих специализированных ОС маршрутизаторов туннель можно настроить вручную, без помощи управляющего протокола.

AH и ESP

Три основных компонента безопасности — доступность, аутентичность и конфиденциальность. IPsec может обеспечивать аутентичность, при этом ничего не делая для конфиденциальности.

Протокол AH (Authentication Header) добавляет в пакет специальный заголовок с контрольной суммой. На практике он используется редко, поскольку никак не способствует конфиденциальности.

Тем не менее его можно встретить в приложениях, где важна только аутентичность. К примеру, протокол маршрутизации OSPFv2 использовал пароли и суммы MD5 для защиты от поддельных анонсов, а его наследник OSPFv3 не включает никакой функциональности для защиты — вместо этого предлагается использовать IPsec в транспортном (прозрачном) режиме и с одной подписью AH без шифрования.

ESP (Encapsulated Security Payload) шифрует содержимое пакета и добавляет хеши. Его можно использовать в двух режимах — транспортном и туннельном. Это сейчас в сетях IPv4 любой VPN немыслим без маршрутизации частных (серых) адресов через туннель, поскольку со внешним миром хосты общаются через NAT. Но IPsec старше NAT и изначально шифровал только полезную нагрузку пакетов, не трогая заголовки, — это и есть транспортный режим.

В туннельном режиме ESP шифрует весь пакет и передает его как полезную нагрузку, на другой стороне он извлекается, расшифровывается и маршрутизируется дальше.

Что интересно, оба они не работают поверх TCP или UDP, а используют отдельные номера протоколов IP. Во всяком случае, по умолчанию — ESP может быть инкапсулирован в UDP для работы через NAT, но об этом позже.

Фреймворк для управляющих протоколов — ISAKMP

Общие принципы согласования настроек безопасности описывает ISAKMP (Internet Security Association and Key Management Protocol). Он описан в RFC 2408.

ISAKMP не является законченным сетевым протоколом. Это фреймворк, который описывает требования к безопасной работе протоколов обмена настройками безопасных соединений, терминологию и общий формат пакетов, но ничего не говорит о конкретных протоколах обмена ключами, шифрования и прочего — это остается на совести реализаций.

Именно из ISAKMP происходят термины Phase 1 и Phase 2, которые часто можно встретить в интерфейсе настройки маршрутизаторов и в описаниях настроек для подключения. Phase 1 — согласование параметров безопасного обмена данными о настройках. Phase 2 — согласование параметров собственно защиты передаваемого трафика хостов или приложений.

Самая популярная и практически единственная реализация ISAKMP — IKE.

Управляющий протокол — IKE

IKE (Internet Key Exchange) — реальный управляющий протокол IPsec на основе ISAKMP. На практике можно сказать, что Phase 1 — согласование настроек IKE, а Phase 2 — согласование настроек ESP.

В UNIX‐подобных системах IKE — это единственная часть стека IPsec, которая работает в виде обычного процесса. Само шифрование реализовано в ядре, и демон IKE передает ему параметры после согласования со второй стороной. В Linux это происходит через netlink или команды ip xfrm.

Подсистема XFRM в Linux обычно ассоциируется с IPsec, но может выполнять и другие преобразования, например сжатие полезной нагрузки.

Популярные пакеты «для IPsec» вроде StrongSWAN и LibreSWAN реализуют именно IKE.

Согласование настроек шифрования

В IKE есть возможность предложить второй стороне несколько вариантов на выбор, и соединение будет установлено, если у обеих сторон найдется хотя бы один совпадающий вариант. Это общий принцип работы протоколов обмена ключами, TLS работает так же, но в TLS периодически удаляют поддержку устаревших алгоритмов. В IKE безопасность выбора алгоритмов остается на совести пользователя. Заведомо уязвимые DES и MD5 из протокола официально не исключены и до сих пор поддерживаются многими реализациями.

С каждым туннелем ассоциировано одно или несколько «предложений» (proposals). Предложения обрабатываются до первого совпадения. Отсюда следствие: вполне возможна ситуация, когда зловредный (или безответственно настроенный) сервер предложит клиенту устаревшие алгоритмы, а неаккуратно настроенный клиент согласится. У некоторых клиентов вообще может не быть возможности выбрать алгоритмы вручную, а особо ленивые админы любят делать для всех клиентов один большой proposal со всеми мыслимыми алгоритмами. Сортировать алгоритмы по надежности стандарт не обязывает, и стороны вполне могут договориться на шифр полувековой давности.

Более того, официально поддерживается null cipher — опция не шифровать трафик вообще.

Чтобы убедиться в безопасности настроек, в идеале нужно немного понимать принципы криптографии и следить за новостями. Тем не менее можно привести ряд рецептов.

В IKE вполне можно использовать разные наборы алгоритмов для Phase 1 и Phase 2. Смысла в этом немного, но возможность имеется.

Diffie-Hellman и PFS

Параметр PFS ранее я оставил без внимания, так как эта штука была мне не совсем понятна, когда рассказывал про объединение сетей с помощью L2TP/IPsec на Mikrotik и Keenetic Ultra II. Восполним недостающие знания.

PFS (Perfect Forward Secrecy) — рекомендуемая опция, которую многие оставляют выключенной, а зря, особенно если используется pre‐shared key.

В этом режиме из ключей обеих сторон генерируется периодически обновляемый сессионный ключ и согласуется с помощью алгоритма Диффи-Хеллмана (DH). В предельно упрощенной формулировке он основан на том, что возвести число в степень просто, а вычислить логарифм гораздо сложнее. При использовании PFS, если кто‐то получит доступ к общему ключу, он не сможет расшифровать им перехваченный трафик, в этом и суть forward secrecy. Подобранный ключ от одной сессии также не поможет рас‐ шифровать последующие, при условии, что числа достаточно большие, именно поэтому DH1024 и DH1536 стали небезопасны — современное железо уже достаточно быстрое для их взлома.

Параметр Phase2 lifetime (ESP lifetime) указывает, как часто должен меняться ключ. Время жизни ключа — чисто локальный параметр, который не согласуется через IKE и может оказаться разным на разных сторонах. Если твои туннели IPsec сначала передают трафик, а потом вдруг перестают работать, проверь, совпадает ли время жизни ключа на обеих сторонах.

Security Associations (SA)

В отличие от OpenVPN или wireguard, IPsec сам по себе не создает никаких виртуальных интерфейсов. Во времена его зарождения у каждого хоста в интернете был публичный адрес и никакой потребности в виртуальных сетях с отдельной адресацией просто не было. Виртуальными интерфейсами занимаются отдельные протоколы, например L2TP или GRE, а IPsec только шифрует их трафик. Многие платформы поддерживают VTI — ассоциированный с соединением IPsec виртуальный интерфейс, но на деле это всего лишь автоматизированная настройка IPIP поверх IPsec.

Вместо туннелей IPsec оперирует еще более абстрактными сущностями — security associations. Они не являются сетевыми соединениями, это просто наборы параметров, которые указывают, какой трафик и как шифровать. К примеру, «трафик из 192.168.1.0/24 в 10.1.0.0/24 зашифровать AES‐128 и добавить сумму SHA1».

Security associations существуют на обеих сторонах независимо и не могут оборваться сами по себе, в отличие от сетевых соединений. Если ты видишь на своей стороне живую SA, это еще не значит, что трафик нормально пойдет на вторую сторону туннеля. Не забывай проверять, что все на самом деле работает. Чтобы вторая сторона могла узнать, что у тебя происходит, нужно настроить dead peer detection (для IKEv1) или использовать IKEv2, где есть liveness check.

В случае с dead peer detection не забывай проверять, что параметры на обеих сторонах совпадают, иначе можно надолго остаться с туннелем, который только выглядит как живой.

NAT TRAVERSAL

IPsec появился до NAT и в своем чистом виде работать за NAT не может. Эту возможность к нему прикрутили позже. Сам ESP — отдельный протокол IP с номером 50. Для работы за NAT его инкапсулируют в UDP. В этом случае IKE и инкапсулированный ESP используют один порт — UDP/4500.

Изначально от NAT страдали пользователи клиентских соединений вроде L2TP и IPsec. Популярность облачных платформ, где вместо присвоения хостам публичных адресов эти адреса раздают через 1:1, NAT сделала эту проблему актуальной и для соединений между маршрутизаторами.

При этом может возникнуть неожиданная проблема: если на другой стороне туннель настроен на фиксированный адрес, даже если NAT traversal поддерживается, соединение не заработает.

Дело в том, что в пакетах IKE присутствует идентификатор хоста. По умолчанию большинство реализаций используют в качестве идентификатора адрес интерфейса, с которого отправляются пакеты, и в случае с NAT он перестает совпадать с адресом источника, когда пакеты доходят до второй стороны.

Решение простое: никто не обязывает использовать идентификатор по умолчанию. В него можно прописать вообще любую строку, иногда даже необходимо, к примеру если у второй стороны нет фиксированного адреса или используется x.509.

Например, в StrongSWAN:

IKEv1 vs IKEv2

У IKE есть две версии — IKEv1 и IKEv2. IKEv2 получила сколько‐нибудь широкое распространение только в последние несколько лет, и то не везде, но у нее есть ряд ощутимых преимуществ.

В IKEv1 на каждую пару локальных и удаленных адресов нужна была отдельная SA. К примеру, если хостам 192.168.1.1 и 192.168.1.2 нужен доступ через туннель к 10.1.0.1 и 10.1.0.2, демон IKE создаст четыре отдельные SA. IKEv2 в этом смысле более гибкая.

В IKEv2 также окончательно удален aggressive mode, в котором параметры Phase 1 и Phase 2 передавались одновременно. Значительная часть реализаций, впрочем, давно перестала его поддерживать и в IKEv1 из‐за очевидных проблем с безопасностью такого подхода.

Если обе стороны поддерживают IKEv2, лучше использовать именно ее. Если интересно почитать стандарт, она описана в RFC 5996.

Заключение

Надеюсь, если IPsec был для тебя загадочным, теперь принципы его работы стали понятнее. Не забывай, что безопасность параметров шифрования на твоей совести и что не все конфликты настроек обнаружатся автоматически.

Если тебе будет интересно, в следующий раз я напишу о типичных ошибках в настройке и способах определить, что пошло не так, даже если конфиг второй стороны недоступен, а админы некомпетентны.

/ статья из журнала ХАКЕР (06) 2019 /

Если считаете статью полезной,

не ленитесь ставить лайки и делиться с друзьями.

Обзор криптографических шлюзов российских и зарубежных производителей

В статье кратко описываются тенденции мирового рынка VPN, рассматриваются популярные криптошлюзы, представленные на российском рынке, приводятся их ключевые особенности.

Введение

Криптографический шлюз (криптошлюз, криптомаршрутизатор, VPN-шлюз) — программно-аппаратный комплекс для криптографической защиты трафика, передаваемого по каналам связи, путем шифрования пакетов по различным протоколам.

Криптошлюз предназначен для обеспечения информационной безопасности организации при передаче данных по открытым каналам связи.

Криптошлюзы, представленные на современном рынке, обеспечивают следующие базовые функции:

Предприятия различного масштаба, государственные учреждения, частные компании — основные категории потребителей криптошлюзов.

На сегодняшний день функциональность VPN-шлюза является составной частью практически любого сетевого устройства, будь то маршрутизатор корпоративного уровня, домашний Wi-Fi-роутер или межсетевой экран. С учетом данной специфики ниже будут рассмотрены ключевые представители российского рынка, использующие алгоритм шифрования ГОСТ, а также несколько зарубежных примеров в качестве альтернативы.

Отдельной строкой отметим присутствие на рынке решений для защищенного удаленного доступа на базе протокола TLS (TLS-шлюзы) как российских, так и иностранных производителей. В рамках этого обзора они не рассматриваются.

Мировой рынок криптошлюзов

Непрерывность бизнеса для любой территориально распределенной компании всегда связана с обеспечением защиты передаваемой информации. Уже долгое время эту задачу решают различные VPN-устройства. Они заметно отличаются по своей реализации: это могут быть специализированные решения, решения на базе программно-аппаратных комплексов, таких как межсетевые экраны/маршрутизаторы, или полностью программные комплексы.

Подобные продукты на мировом рынке применяют компании из разных сфер деятельности: здравоохранение, промышленные предприятия, транспортные компании, государственные учреждения и многие другие.

В большинстве случаев заказчику необходимо решить одну или несколько из перечисленных задач:

На мировом рынке прочно обосновался SSL VPN, что подтверждается исследованиями Alliedmarketresearch. По их данным, глобальный рынок SSL VPN в 2016 году составлял более 3 млрд долларов США. Прогнозируемый рост к 2023 году — до 5,3 млрд.

Среди ключевых игроков на мировом рынке лидерские позиции занимают Cisco Systems, Citrix Systems, Pulse Secure, F5 Networks.

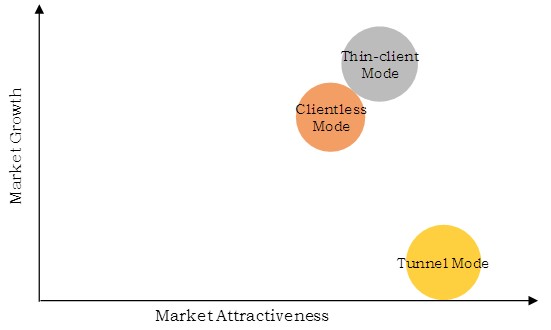

Рисунок 1 наглядно демонстрирует ключевые сегменты роста глобального рынка SSL VPN:

Рисунок 1. Направления роста мирового рынка SSL VPN

Российский рынок криптошлюзов

В России основными потребителями криптошлюзов являются государственные учреждения, а также организации, являющиеся операторами персональных данных. На территории нашей страны действуют несколько нормативных актов, определяющих критерии, по которым средства защиты информации могут использоваться для решения тех или иных задач.

К таким документам можно отнести следующие:

Зарубежные производители крайне редко поддерживают шифрование по ГОСТ и получают такие сертификаты соответствия на свои решения, чем активно пользуются российские компании-вендоры средств криптографической защиты информации (СКЗИ).

Отдельно необходимо отметить тренд, связанный с кибербезопасностью автоматизированных систем управления технологическими процессами (АСУ ТП). Сегодня некоторые производители СКЗИ предлагают рынку криптошлюзы в защищенном исполнении, отвечающие требованиям по пылевлагозащищенности и специальным температурным диапазонам. Появились и нормативные акты, формирующие требования к защите информации в подобных системах:

Это позволяет говорить о серьезной перспективе данного направления для производителей СКЗИ в части развития своих продуктов.

Рассмотрим особенности некоторых российских и зарубежных криптошлюзов подробнее.

Российские криптошлюзы

Атликс-VPN («НТЦ Атлас»)

Программно-аппаратный комплекс (ПАК) «Атликс-VPN» — продукт российской компании «НТЦ Атлас». ПАК разработан для обеспечения создания и взаимодействия виртуальных частных сетей (VPN) на основе протокола IPsec и стандарта X.509 с использованием российских криптографических алгоритмов.

В качестве поддерживаемых стандартов заявлены ГОСТ 28147-89, ГОСТ Р 34.11-94, ГОСТ Р 34.10-2001.

Отличительной особенностью является способ ввода ключевой информации, необходимой для реализации его функций. Для этого используется «Российская интеллектуальная карта» (РИК) — микропроцессорная карта, разработанная «НТЦ Атлас», ЗАО «Программные системы и технологии», ОАО «Ангстрэм». Карта выполнена на основе отечественного микропроцессора производства ОАО «Ангстрэм».

Рисунок 2. ПАК «Атликс- VPN»

«Атликс-VPN» имеет следующие действующие сертификаты соответствия:

Подробнее с информацией о ПАК «Атликс-VPN» можно ознакомиться на сайте производителя.

ЗАСТАВА (ЭЛВИС-ПЛЮС)

Программно-аппаратные комплексы ЗАСТАВА — разработка российской компании ЭЛВИС-ПЛЮС. ПАК обеспечивает защиту корпоративных информационных систем на сетевом уровне с помощью технологий виртуальных защищенных сетей (VPN) на базе протоколов IPsec/IKE. ЗАСТАВА представляет собой не только VPN-шлюз с поддержкой отечественных криптографических алгоритмов, но и межсетевой экран. ЗАСТАВА является единственным российским продуктом, реализующим текущую версию протокола IKE (IKEv2). Большинство российских вендоров использует протокол IKEv1, который более 10 лет назад официально признан в IETF устаревшим в том числе по причине наличия проблем с безопасностью. По сравнению с ним протокол IKEv2 обладает большей стойкостью к атакам отказа в обслуживании, большей устойчивостью к сетевым проблемам, большей гибкостью в использовании. Протокол IKEv2 в настоящее время продолжает активно развиваться в IETF, включая такие передовые направления в криптографии как, например, защита данных от квантовых компьютеров или использование принципа proof-of-work для противодействия DoS-атакам. ЭЛВИС-ПЛЮС принимает активное участие в этих работах и оперативно добавляет поддержку новых возможностей протокола в ПАК ЗАСТАВА.

ЗАСТАВА состоит из трех отдельных компонентов:

Подробнее с информацией о ПАК ЗАСТАВА можно ознакомиться на сайте производителя.

«Континент» («Код Безопасности»)

Аппаратно-программный комплекс шифрования «Континент» (АПКШ) — криптографический шлюз производства российской компании «Код Безопасности». АПКШ обеспечивает межсетевое экранирование и криптографическую защиту открытых каналов связи в соответствии с ГОСТ 28147-89.

АПКШ позволяет обеспечить защиту сетевого трафика в мультисервисных сетях, разделить сегменты сети, организовать защищенный удаленный доступ к локальной сети, реализовать межсетевое взаимодействие с другими защищенными сетями (построенными на базе данного продукта). АПКШ функционирует на базе FreeBSD.

АПКШ обладает следующими особенностями:

Необходимо отметить, что АПКШ поставляется со встроенным средством защиты от НСД — программно-аппаратным комплексом «Соболь». Также на уровне формуляра АПКШ и руководства администратора имеется ограничение на максимальное количество криптошлюзов в сети с одним «Центром управления сетью «Континент».

АПКШ входит в реестр отечественного ПО (№310) и имеет ряд действующих сертификатов соответствия, среди которых:

Подробнее с информацией об АПКШ «Континент» можно ознакомиться на сайте производителя.

ФПСУ-IP (АМИКОН, «ИнфоКрипт»)

Программно-аппаратный комплекс «Фильтр пакетов сетевого уровня — Internet Protocol» (ФПСУ-IP) производства российской компании АМИКОН при участии «ИнфоКрипт». ПАК представляет собой межсетевой экран и средство построения виртуальных частных сетей (VPN).

ФПСУ-IP поддерживает отечественные стандарты ГОСТ 28147-89, ГОСТ Р 34.10-2012, ГОСТ Р 34.11-2012, реализованные с использованием СКЗИ «Туннель 2.0» производства «ИнфоКрипт» (в части криптографии). ПАК функционирует на базе Linux.

ФПСУ-IP обладает следующими особенностями:

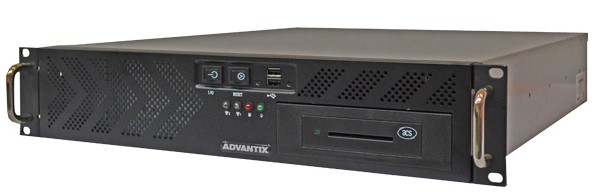

Рисунок 4. Шлюз ФПСУ-IP

ФПСУ-IP представляет собой решение на базе различных аппаратных платформ и программного обеспечения со встроенным сертифицированным СКЗИ.

Подробнее с информацией о ФПСУ-IP можно ознакомиться на сайте производителя.

ALTELL NEO («АльтЭль»)

Программно-аппаратный комплекс ATLELL NEO производства компании «АльтЭль».

Ключевой функциональностью является межсетевое экранирование в сочетании с возможностями построения защищенных каналов связи. Также ALTELL NEO позиционируется как UTM-решение (Unified Threat Management), сочетающее в себе не только возможности межсетевого экрана, VPN-шлюза, но и средства обнаружения и предотвращения вторжений, контент-фильтрации и защиты от вредоносных программ.

Продукт представляет собой аппаратную платформу в сочетании со встроенным сертифицированным программным обеспечением. В качестве протоколов шифрования с использованием ГОСТ 28147-89 поддерживаются IPsec, OpenVPN.

Предлагаемые производителем платформы, за исключением младших (100 и 110), могут функционировать с использованием одной из трех версий ПО: FW (межсетевой экран), VPN (криптошлюз), UTM. Каждый последующий вариант программного обеспечения включает в себя функциональность предыдущих.

ALTELL NEO обладает следующими особенностями:

Рисунок 5. Шлюз ALTELL NEO 340

Используемое в составе решения программное обеспечение входит в реестр отечественного ПО (№3768) и имеет следующие сертификаты соответствия:

Подробнее с информацией об ALTELL NEO можно ознакомиться на сайте производителя.

С-Терра Шлюз 4.1 («С-Терра СиЭсПи»)

Продукт С-Терра Шлюз производства российской компании «С-Терра СиЭсПи» представляет собой программный комплекс (далее — ПК) на базе различных аппаратных платформ.

СС-Терра Шлюз 4.1 обеспечивает шифрование по ГОСТ 28147-89 и имитозащиту передаваемого по открытым каналам связи трафика с использованием протокола IPsec. Помимо VPN, продукт обладает функциональностью межсетевого экрана. В качестве операционной системы используется Debian.

Криптографические функции в ПК реализуются криптобиблиотекой собственной разработки — С-Терра ST, которая совместима с СКЗИ «КриптоПро CSP».

С-Терра Шлюз 4.1 обладает следующими основными особенностями:

Рисунок 6. С-Терра Шлюз 1000

— ФСТЭК России № 3370, удостоверяющий, что С-Терра Шлюз соответствует требованиям руководящего документа «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» — по 3 классу защищенности.

Подробнее с информацией об «С-Терра Шлюз» можно ознакомиться на сайте производителя.

Diamond VPN (ТСС)

Программно-аппаратный комплекс Diamond VPN/FW производства компании ТСС представляет собой производительное UTM-решение, сочетающее в себе функции межсетевого экрана, VPN-шлюза, системы обнаружения вторжений (IDS).

ПАК обеспечивает шифрование ГОСТ 28147-89 по протоколу DTLS.

Основными особенностями являются:

Рисунок 7. ПАК Diamond VPN/FW

ПАК входит в реестр отечественного ПО (№1425) и обладает действующим сертификатом ФСТЭК России №2260, подтверждающим соответствие требованиям руководящего документа «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» — по 2 классу защищенности.

Подробнее с информацией о Diamond VPN/FW можно ознакомиться на сайте производителя.

Dionis-NX («Фактор-ТС»)

Программно-аппаратный комплекс Dionis-NX является разработкой российской компании «Фактор-ТС». ПАК является UTM-устройством, которое может использоваться как межсетевой экран, криптомаршрутизатор, система обнаружения и предотвращения вторжений.

ПАК позволяет строить VPN-туннели по ГОСТ 28147-89 посредством использования протоколов GRE, PPTP, OpenVPN.

Обладает следующими отличительными особенностями:

Dionis-NX входит в реестр отечественного ПО (№2772) и обладает действующим сертификатом ФСТЭК России №2852, подтверждающим соответствие требованиям руководящего документа «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» — по 2 классу защищенности.

Подробнее с информацией о «Dionis-NX» можно ознакомиться на сайте производителя.

ViPNet Coordinator HW («ИнфоТеКС»)

Программно-аппаратный комплекс ViPNet Coordinator HW разработан российской компанией «ИнфоТеКС» и представляет собой сертифицированный криптошлюз и межсетевой экран.

ViPNet Coordinator HW обеспечивает защиту — шифрование данных, передаваемых по различным каналам связи с помощью построения VPN (как на сетевом, так и на канальном уровнях модели OSI — L3, L2 VPN) по ГОСТ 28147-89. ПАК позволяет организовать защищенный доступ как в ЦОД, так и в корпоративную инфраструктуру. ПАК средней и высокой производительности поставляются в форм-факторе 1U. Функционирует на базе адаптированной ОС Linux.

ViPNet Coordinator HW обладает следующими особенностями:

Рисунок 8. ПАК ViPNet Coordinator HW1000

Производитель ПАК в своих решениях использует аппаратные платформы фиксированной конфигурации, что позволяет получить высокий класс криптозащиты (КС3) без использования дополнительных устройств, таких как аппаратно-программные модули доверенной загрузки (АПМДЗ).

ViPNet Coordinator HW входит в реестр отечественного ПО (№2798) и обладает различными действующими сертификатами соответствия, в том числе:

Подробнее с информацией о ViPNet Coordinator HW можно ознакомиться на сайте производителя.

Зарубежные криптошлюзы

В данном разделе более подробно рассмотрим основных иностранных производителей средств защиты информации. Здесь представлены разнообразные варианты решений в программно-аппаратном исполнении.

Указанные ниже производители предлагают современному рынку UTM-решения, «комбайны» из разряда «всё-в-одном». Здесь и функциональность NGFW (Next Generation Firewall — межсетевой экран нового поколения), IDS/IPS (системы обнаружения и предотвращения вторжений), потоковый антивирус, и, конечно же, VPN-шлюз. Последний нас особенно интересует в контексте данного обзора.

Необходимо отметить, что зарубежные вендоры для своего VPN используют исключительно иностранные алгоритмы шифрования — DES, 3DES, AES. Соответственно, целевой заказчик таких решений (в части VPN) в России не является государственным учреждением или организацией, ведущей деятельность в соответствии с указанными начале обзора нормативными актами.

Поскольку на территории РФ рынок средств криптозащиты является регулируемым, зарубежным производителям необходимо официально ввезти свои продукты в соответствии со всеми действующими нормами и требованиями. В данном случае возможны два варианта:

Cisco VPN Solutions (Cisco ASA 5500-X, Cisco Firepower, Cisco ASAv, Cisco IOS VPN)

У международной компании Cisco Systems большое портфолио решений для построения VPN, которые отличаются не только особенностями реализации данной возможности, но и основной функциональностью. Например, Cisco ASA 5500-X или Cisco Firepower — это многофункциональные защитные шлюзы, среди функций которых есть и VPN, которая особенно эффективно может использоваться для Remote Access VPN. А вот маршрутизатор Cisco ISR/ASR/GSR/CSR, предназначенный преимущественно для подключения к интернету, обладает продвинутыми возможностями Site-to-Site VPN.

Cisco Adaptive Security Appliance (ASA) и Cisco Firepower — одни из основных продуктов в направлении информационной безопасности Cisco. Эти решения, а также виртуализированный защитный шлюз ASAv и маршрутизатор с функцией IOS VPN, позволяют реализовать взаимодействие по VPN с использованием IPSec, IPSec RA, SSL, SSL clientless, DTLS на скоростях от 100 Мбит/сек до 51 Гбит/сек и с поддержкой до 60000 удаленных пользователей.

Отличительными особенностями являются

Рисунок 9. Cisco Firepower 9300

Управление Cisco ASA 5500-X, Cisco Firepower или Cisco ISR осуществляется локально посредством Cisco Adaptive Security Device Manager (ASDM), Cisco Firepower Device Manager или Cisco Security Device Manager, или централизованно с помощью Cisco Security Manager, Cisco Firepower Management Center или Cisco Defense Orchestrator.

Для подключения удаленных клиентских рабочих мест может использоваться локализованный на русский язык Cisco AnyConnect Secure Mobility Client или безклиентскую технологию Cisco SSL clientless, а также встроенные в Apple iOS и Android клиенты VPN.

Подробнее с информацией о Cisco ASA 5500-Х, Cisco Firepower, Cisco ISR можно ознакомиться на сайте производителя.

F5 Networks VPN Solutions

F5 Networks предлагает комплексные решения и автономные VPN-устройства. С 2016 года компания сделала акцент на комплексных решениях, и изолированные VPN-шлюзы постепенно перестают выпускаться.

Продукт F5 Access Policy Manager (APM) — это специальный модуль программного обеспечения, который включает в себя функциональные возможности VPN, а также множество различных функций, включая BIG-IP — полный прокси между пользователями и серверами приложений, обеспечивающий безопасность, оптимизацию трафика приложений и балансировку его нагрузки.

Клиент BIG-IP VPN использует протоколы TLS и DTLS (Datagram TLS), что позволяет работать чувствительным к задержке приложениям. Этот клиент доступен на всех распространенных настольных и мобильных платформах.

Решения BIG-IP функционируют на базе собственной операционной системы (ОС) F5 TMOS. Среди ее преимуществ можно отметить:

На сегодняшний день предложения компании F5 начинаются с модели BIG-IP 1600 и заканчиваются BIG-IP 11050, которая является их крупнейшим автономным VPN-устройством.

Самым большим решением на основе блейд-сервера является Viprion 4800. Оно поддерживает до 30000 SSL-транзакций.

Рисунок 10. F5 Viprion 4800

В государственном реестре сертифицированных средств защиты информации № РОСС RU.0001.01БИ00 (ФСТЭК России) продуктов F5 Networks не представлено.

Подробнее с информацией о продукции F5 Networks можно ознакомиться на сайте производителя.

NetScaler (Citrix Systems)

NetScaler — линейка продуктов сетевой безопасности от компании Citrix Systems. VPN-решения от Citrix встроены в продукт NetScaler Gateway. Шлюз NetScaler, как и все оборудование фирмы Citrix, штатно интегрируется во многие линейки продуктов компании.

NetScaler Gateway предлагает функциональные возможности SSL VPN, включая безопасный доступ к Citrix XenDesktop, XenApp, XenMobile, MS RDP, VMware horizon, а также web-приложениям и ресурсам внутри корпоративной сети. Также продукт предоставляет возможности безопасного сетевого доступа к любому серверу, наряду с анализом и определением устройства.

Citrix Gateway поддерживает как протокол TLS, так и DTLS, в зависимости от требований к трафику.

Самая младшая MPX-платформа продукта (5550) поддерживает до 1500 SSL-транзакций. Наиболее производительная (22120) — до 560000 SSL-транзакций.

Рисунок 11. Citrix NetScaler MPX-8005

В государственном реестре сертифицированных средств защиты информации № РОСС RU.0001.01БИ00 (ФСТЭК России) шлюзов Citrix NetScaler не представлено.

Подробнее с информацией о продукции Citrix можно ознакомиться на сайте производителя.

Pulse Secure (Juniper Networks)

Pulse Secure — серия продуктов американской компании Juniper Networks. Ключевая функциональность — SSL VPN.

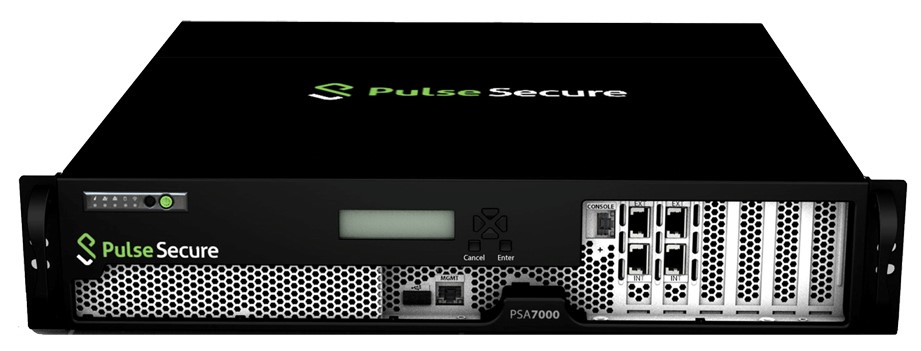

Производитель предлагает четыре программно-аппаратных комплекса различной производительности и форм-фактора.

Модель минимальной конфигурации (PSA300) обеспечивает пропускную способность 200 Мбит/с для 200 SSL-соединений. Наиболее производительное решение (PSA7000) — 10 Гбит/с для 25000 SSL-соединений.

Отличительной особенностью в линейке Pulse Secure является наличие двух блоков питания у модели PSA7000.

Рисунок 12. Pulse Secure Appliance 7000

В государственном реестре сертифицированных средств защиты информации № РОСС RU.0001.01БИ00 (ФСТЭК России) шлюзов Pulse Secure не представлен.

Подробнее с информацией о продукции Pulse Secure можно ознакомиться на сайте производителя.

SonicWALL

SonicWALL — американская компания-производитель решений для сетевой безопасности. В 2012 году компания была приобретена Dell Software Group. В 2016 же году Dell продала SonicWALL.

Компания предлагает решения различной производительности. В основной массе это UTM-решения, реализующие функциональность NGFW, IPS, VPN, потокового антивируса.

В части VPN производитель поддерживает IPSec, SSL. Наиболее производительное решение, представленное на рисунке ниже, обеспечивает пропускную способность VPN до 14 Гбит/с. Максимальное же число VPN-соединения составляет в этом случае 25000.

Шлюзы SonicWALL находятся под управлением собственной операционной системы — Sonic OS.

Рисунок 13. SonicWALL SuperMassive 9000 Series

В государственном реестре сертифицированных средств защиты информации № РОСС RU.0001.01БИ00 (ФСТЭК России) шлюзов SonicWALL не представлен.

Подробнее с информацией о продукции SonicWALL можно ознакомиться на сайте производителя.

Выводы

Криптографический шлюз — не только специализированное VPN-решение, но и многофункциональный продукт, решающий большой спектр задач информационной безопасности практически любого предприятия или государственного учреждения. Процесс внедрения криптошлюзов может быть непростым, и это требует от организации наличия в штате квалифицированных специалистов.

По данным статистического портала Statista.com, в 2014 году объем мирового рынка VPN составлял 45 млрд долларов США. При этом к 2019 году ожидается его рост до 70 млрд. Это позволяет говорить о том, что устройства для построения VPN станут год от года всё более востребованными.

Несмотря на то, что на территории РФ процессы эксплуатации средств криптозащиты регулируются «Положением о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)», у иностранных разработчиков все еще остается возможность предлагать свои продукты российским заказчикам. В соответствии с ПКЗ-2005, лишь участники обмена информацией (с рядом оговорок), если это не государственные учреждения, определяют необходимость ее криптографической защиты и выбирают применяемые средства криптозащиты.

Вступление в силу с 1 января 2018 года Федерального закона №187-ФЗ «О безопасности критической информационной инфраструктуры РФ» (КИИ) обяжет компании и объекты КИИ и топливно-энергетического комплекса информировать власти о компьютерных инцидентах, предотвращать неправомерные попытки доступа к информации. Такая законодательная инициатива создаст дополнительную возможность для роста сегмента средств криптозащиты в перспективе нескольких ближайших лет.

Современные отечественные криптошлюзы всё быстрее получают функциональности (Next Generation Firewall, IDS, IPS, потоковый антивирус), ещё вчера предлагаемые лишь зарубежными производителями. Рост конкуренции, увеличение числа игроков на рынке позволяет заказчику быть в наиболее выгодном положении и выбирать то, что действительно соответствует его потребностям и возможностям.