атаки на веб приложения

Основные угрозы безопасности сайта

Безопасность веб-приложений — один из наиболее острых вопросов в контексте информационной безопасности. Как правило большинство веб-сайтов, доступных в Интернете, имеют различного рода уязвимости и постоянно подвергаются атакам. В статье будут рассмотрены основные угрозы информационной безопасности веб-приложений.

Угрозы информационной безопасности

Основные типы угроз информационной безопасности веб-приложения:

Говоря простыми словами — основная угроза безопасности сайта — хакерская атака. Она может иметь конечную цель, быть т.н. целевой атакой, либо атака носит бессистемный характер, по принципу — атакую все подряд, что-нибудь да сломается.

В первом случае злоумышленник может выявлять максимально возможное количество векторов атаки для составления и реализации потенциально успешных сценариев взлома, во втором же объекты атакуются массово, обычно использую несколько поверхностных уязвимостей.

Виды угроз

Угрозы безопасности связаны с несколькими факторами: в первую очередь это уязвимости веб-приложений или их компонентов. Во вторую — с используемыми механизмами проверки идентификации. В третью очередь угрозы безопасности относятся к атакам на самих пользователей, клиент-сайд атаки. Четвертый вид угроз — утечка или разглашение критичной информации. Пятый вид угроз — логические атаки.

Уязвимости веб-приложений, как правило, приводят к выполнению кода на удаленном сервере. Все серверы используют данные, переданные пользователем при обработке запросов. Часто эти данные используются при составлении команд, применяемых для генерации динамического содержимого. Если при разработке не учитываются требования безопасности, злоумышленник получает возможность модифицировать исполняемые команды. К такого рода уязвимостям относятся, например, SQL-injection.

Атаки, направленные на используемые веб-приложением методы проверки идентификатора пользователя, службы или приложения, либо направленные на методы, которые используются веб-сервером для определения того, имеет ли пользователь, служба или приложение необходимые для совершения действия разрешения. К такого рода атакам относятся — bruteforce, обход авторизации, небезопасное восстановление паролей, предсказуемое значение сессии или ее фиксация.

Во время посещения сайта, между пользователем и севером устанавливаются доверительные отношения, как в технологическом, так и в психологическом аспектах. Пользователь ожидает, что сайт предоставит ему легитимное содержимое. Кроме того, пользователь не ожидает атак со стороны сайта. Эксплуатируя это доверие, злоумышленник может использовать различные методы для проведения атак на клиентов сервера. Такого рода атаки могут быть задействованы как в сложных сценариях атаки (watering hole, drive by), так и в более привычных — клиент-сайд атаках, например XSS.

К разглашению информации относится как информация непосредственно о веб-приложении, его компонентах, платформе и составляющих, так и утечка чувствительной информации с сайта, из-за ее ненадлежащей защиты. Подразумевается раскрытие информации лицам, доступ к которым им запрещен, либо раскрытие информации в результате неверной настройки веб-приложения или веб-сервера.

Логические атаки направлены на эксплуатацию функций приложения или логики его функционирования. Логика приложения представляет собой ожидаемый процесс функционирования программы при выполнении определенных действий. В качестве примеров можно привести восстановление паролей, регистрацию учетных записей,, аукционные торги, транзакции в системах электронной коммерции. Приложение может требовать от пользователя корректного выполнения нескольких последовательных действий для выполнения определенной задачи. Злоумышленник может обойти или использовать эти механизмы в своих целях. К такого рода атакам относятся и атаки класса отказ в обслуживании, DoS.

Виды атак на веб-приложения

Целевые атаки — это атаки, специально нацеленные на один сайт или их группу, объединенную одним признаком (сайты одной компании, либо сайты, относящиеся к определённой сфере деятельности, либо объединенные рядом признаков). Опасность таких атак заключается именно в «заказном» характере. Исполнителями таких атак становятся, как правило, злоумышленники, обладающие высокой квалификацией в области безопасности веб-приложений.

Целью таких атак обычно является получение конфиденциальной информации, которая может быть использована недобросовестными конкурентами или преступниками для получения прибыли.

Нецелевые атаки — это атаки, которые проводится фактически “на удачу”, а ее жертвами становятся случайные веб-сайты независимо от популярности, размера бизнеса, географии или отрасли. Нецелевая атака на сайт – это попытка получения несанкционированного доступа к веб-ресурсу, при которой злоумышленник не ставит целью взломать конкретный сайт, а атакует сразу сотни или тысячи ресурсов, отобранных по какому-то критерию. Например, сайты, работающие на определенной версии системы управления сайтом. Такого рода атаки бьют по «площадям», стараясь охватить максимальное количество сайтов при минимуме затрат.

При удачной попытке атаке злоумышленник старается извлечь из этого пользу: закрепиться на сайте, загрузив хакерский скрипт (бэкдор, веб-шелл), добавить еще одного администратора, внедрить вредоносный код или получить необходимую информацию из базы данных.

Целевые атаки — проводятся скрытно, как правило достигают своей цели. Нецелевые атаки довольно «шумные» и зачастую не достигают поставленных целей, но, тем не менее, могут доставить множество проблем владельцу веб-ресурса.

Чем это грозит?

В первую очередь это несет угрозу работоспособности сайта. Во вторую, но не менее важную, — сохранность пользовательских данных. Из этих причин вытекает логичное следствие — финансовые и репутационные потери компании.

Хакеры используют ваш сайт для атак на другие ресурсы, в качестве опорного плацдарма, для рассылки спама или проведения DoS атак. Ваш сайт блокируют поисковики и браузеры, вы теряете пользователей.

Атака на веб-сайт в корпоративной среде может является т.н. точкой входа в корпоративную сеть компании.

Атаки на системы электронной коммерции могут быть использованы для совершения мошеннических действий, похищения клиентских баз и т.д.

Также, все эти атаки могут быть нацелены на дальнейшее «заражение» пользователей сайта, например с помощью т.н. эксплоит-паков — средств эксплуатации уязвимостей браузеров и их компонентов, в том числе и с применением социотехнических векторов атаки.

Природа атак

Распространение атак на веб-приложения связаны с двумя основными факторами: халатное отношение к безопасности сайта и низкий порог входа потенциальных злоумышленников.

В большинстве случаев на сайтах не используются специальные средства обнаружения, мониторинга и защиты, а также нет ответственного персонала и осведомленности об угрозах безопасности сайта. Качеству кода и безопасной настройке веб-приложения (и веб-сервера) уделяется мало внимания.

Распространение утилит и сканеров безопасности веб-приложений обуславливает низкий порог вхождения потенциальных злоумышленников. А многочисленные коммюнити и «околохакерские» форумы способствуют распространению техник атак среди всех желающих. Также этому способствует широкая и довольно оперативная огласка об обнаружении новых уязвимостей или технических аспектах атак.

Предотвращение угроз

Необходимо не забывать о соблюдении базовых мер безопасности при разработке и поддержке работы сайта: обновлять CMS и ее компоненты; регулярно менять пароли; отказаться от использования устаревших протоколов; настроить и использовать HTTPS/HSTS.

Используйте WAF для своевременного обнаружения и блокирования различных веб-атак. Это позволит быть спокойным за защищенность веб-приложений от хакерских атак и их последствий.

Веб-приложения — неотъемлемая часть рабочего процесса большинства организаций — АБС системы банков, CRM, 1C и другие программы, которыми ежедневно пользуются сотрудники. Они аккумулируют в себе огромное количество данных, обладающих коммерческой ценностью. Поэтому способствовать обеспечению безопасности веб-приложений — одна из ключевых задач для минимизации финансовых и репутационных рисков бизнеса.

Зачем нужна защита web-приложений?

Безопасность веб-приложений — это защитные меры, при которых злоумышленник не сможет получить доступ к конфиденциальным данным как извне при попытке взлома, так и внутри компании через нелегитимный доступ.

А если инсайдером окажется привилегированный пользователь — он не сможет воспользоваться конфиденциальными данными, так как его нетипичное поведение будет расценено как аномалия, и об этом немедленно будет оповещена служба информационной безопасности.

Веб-приложения становятся финансово-привлекательными не только для их разработчиков, но и для желающих нелегально воспользоваться данными, хранящимися в них. Виды и число атак на них растут в геометрической прогрессии. Атаки можно условно поделить на две категории угроз ИБ:

нарушение конфиденциальности информации;

нарушение доступности информации.

Наиболее распространенная угроза безопасности web-приложений — это эксплуатация уязвимостей, а при популяризации приложения в интернете — не избежать и DDoS-атак. Для взлома и вывода приложения из строя могут использоваться различные инструменты как любительские, так и профессиональные кибератаки и использование автоматических систем сканирования для эксплуатации уязвимостей.

Первый шаг злоумышленника при попытках атак — сканирование с помощью различных утилит. Это может увидеть администратор по частому обращению с одного IP-адреса к разным страницам и большому числу ошибок 404. Поэтому безопасность веб-приложений начинается с непрерывного мониторинга.

Защита веб-приложений актуальна в любых условиях — в том числе и внутри периметра компании. В большинстве случаев доступ к ним имеют не только офисные работники, но и удаленные сотрудники, которые нередко заходят в них с личных компьютеров в обход VPN. И если не обеспечить непрерывный мониторинг доступа к запросам и ответам, может произойти утечка ценной информации.

Чем грозит утечка конфиденциальной информации из веб-приложения?

Риски делятся на две основные группы:

Например, «горячие» лиды из CRM могут быть перепроданы прямым конкурентам нечестным сотрудником. Утечка клиентской базы, в результате которой клиентские данные оказались в продаже на черном рынке или выложены в публичный доступ, подрывает доверие к организации и влечет ответственность в виде штрафных санкций регуляторов.

Поэтому использование веб-приложений в бизнесе и в работе с конфиденциальными данными невозможно без продуманной всесторонней защиты от всех типов существующих угроз и предиктивным подходом к безопасности.

Как обеспечить безопасность web-приложений?

Приложения доступны из Интернета, чем привлекают внимание злоумышленников. Для получения доступа к конфиденциальным данным в них содержащихся, они применяют разнообразные векторы атак.

Прямой способ защиты приложений — межсетевой экран или брандмауэр. Для большего числа веб-приложений применяется прикладной сетевой экран Web Application Firewall (WAF). Если же мы говорим о бизнес-приложениях, которые содержат базы коммерческих и персональных данных, — то здесь требуется другой тип защиты — брандмауэр баз данных Database Firewall (DBF). Это позволяет защитить конфиденциальные данные на разных уровнях.

Применение специализированных решений по информационной безопасности позволяет обнаружить и предотвратить атаки на прикладном и сетевом уровне и реализовать комплекс мер, чтобы обеспечить доступность и непрерывность работы web-приложений за счёт защиты от различных классов атак.

Межсетевой экран автоматически обнаруживает и блокирует атаки на веб-приложения и определяет нелегитимных пользователей, пытающихся проникнуть в веб-приложение.

К основным мерам относятся:

проверка данных на соответствие стандартам протоколов;

контроль трафика на основе нейронных сетей;

защита от SQL-инъекций;

протекция от межсетевого скриптинга (XSS);

контроль доступа к конфиденциальным данным.

Внедрение программно-аппаратных комплексов снижает риски несанкционированного доступа к критичной информации и эксплуатации уязвимостей системного ПО. Более того, наличие специализированных решений по информационной безопасности позволяет обеспечить законодательные требования по защите персональных данных, а также банковских стандартов (СТО БР) и стандарта безопасности данных индустрии платежных карт PCI DSS в вопросах защиты веб-приложений.

Применение специализированных систем защиты web-приложений позволит своевременно обнаруживать и предотвращать попытки несанкционированных действий злоумышленников как внутри организации, так и извне.

Кроме выявления и блокировки атак для защиты данных в приложениях требуется непрерывный мониторинг доступа к базам данных и анализ поведения пользователей и систем. Эти функции обеспечивают решения класса DAM (database activity monitoring). Рассмотрим подробнее принцип работы таких решений.

DAM и DBF — классы систем для защиты веб-приложений

Веб-приложения тесно связаны с СУБД, поэтому атаки, направленные на них могут быть критичными. Получая доступ к приложению, злоумышленник может не только деактивировать его работу, но и завладеть ценной информацией, что грозит крупными финансовыми и репутационными рисками.

Согласно исследованию «Гарда Технологии», базы данных страховых и финансовых компаний оказываются на черном рынке преимущественно из автоматизированных систем, работающих через приложения. Риски утечек могут оцениваться в миллионы долларов. Прибавьте сюда штрафные санкции от регуляторов за нарушение закона о персональных данных и снижение уровня доверия клиентов. Поэтому игнорировать вопрос защиты веб-приложений при веде́нии бизнеса — опрометчивое решение.

Как говорили выше, чтобы защитить бизнес-приложения от современных угроз, одного WAF и сигнатурных средств недостаточно. Требуются специализированные решения для обеспечения безопасности баз данных. Средства по защите баз данных и веб-приложений относятся к классам Database firewall (DBF) / Database Activity Monitoring (DAM) – это аппаратно-программные комплексы для мониторинга, аудита и контроля доступа к информации и защиты от целевых атак на них. Есть решения, объединяющие в себе функциональные возможности по мониторингу, аудиту и защите от атак на базы данных.

В качестве основных функций систем DAM/DBF выделим следующие:

защита от внешних атак;

выявление уязвимостей БД;

обнаружение неучтенных конфиденциальных данных в базах приложений;

блокировка неавторизованных или нетипичных запросов и ответов;

проверка данных на обезличенность при передаче;

тотальный контроль всех запросов к БД и настраиваемые политики безопасности;

построение профилей пользователей и выявление подозрительной активности;

автоматическое сканирование БД на наличие конфиденциальной информации;

расследование инцидентов безопасности;

предотвращение утечек данных.

Обеспечение информационной безопасности веб-приложений с помощью специализированных систем — это комплексная задача бизнеса и возможность нивелировать риски.

Отечественное решение для информационной безопасности веб-приложений

Первое российское решение для обеспечения безопасности веб-приложений классов DBF и DAM стал аппаратно-программный комплекс «Гарда БД» от производителя систем информационной безопасности «Гарда Технологии».

«Гарда БД» изначально разрабатывалась как система защиты баз данных и веб-приложений. И большинство практических кейсов как раз связано с CRM, 1C, банковскими АБС и другими приложениями, которые используются в ежедневной практике работы сотрудников.

Это система аудита и блокировки сетевого доступа к базам данных и бизнес-приложениям. За счет непрерывного мониторинга обращений к базам данных и веб-приложениям детектирует подозрительные действия в реальном времени.

«Гарда БД» за счет сочетания технологических возможностей обеспечивает комплексную защиту: хранение запросов и ответов для дальнейшего ретроспективного анализа, автоматический поиск неконтролируемых баз данных, поведенческий анализ и выявление нарушений политик ИБ, аналитика и автоматическое уведомление об аномалиях.

Систему отличает скорость анализа трафика свыше десяти Гбит/с, что позволяет мгновенно реагировать на аномалии и информировать об этом службу безопасности, ни один подозрительный запрос или атака не останутся незамеченными.

Поведенческая аналитика позволяет выявлять отклонения от нормального поведения сотрудников или приложений. Все данные собираются в наглядные статистические отчеты, где можно видеть все логины, IP-адреса и запросы к базам данных и приложениям за конкретный период времени, а также большое количество запросов и множественные неуспешные авторизации. Контроль осуществляется по протоколам передачи данных HTTP/HTTPS и протоколам аутентификации.

АПК «Гарда БД» — прогрессивное решение, которое позволяет предотвратить инциденты уже по первым признакам аномального поведения пользователей и систем и обеспечить защиту web-приложений от всех видов угроз. Для тестирования системы в организации предусмотрен бесплатный пилотный проект. Уже за первый месяц работы системы удается предотвратить инциденты информационной безопасности в бизнес-приложениях.

10 атак на веб-приложения в действии

В настоящее время практически все разработанные и разрабатываемые приложения стремятся стать как можно более доступными для пользователя в сети интернет. В сети размещаются различные приложения для более продуктивной работы и отдыха, такие как Google Docs, калькуляторы, электронные почты, облачные хранилища, карты, погода, новости и т.д… В общем все, что нужно для повседневной жизни. Наши смартфоны практически бесполезны без доступа к интернету, так как почти все мобильные приложения подключаются к облаку, сохраняя там наши фотографии, логины и пароли. Даже большинство домашних устройств постоянно подключено к сети.

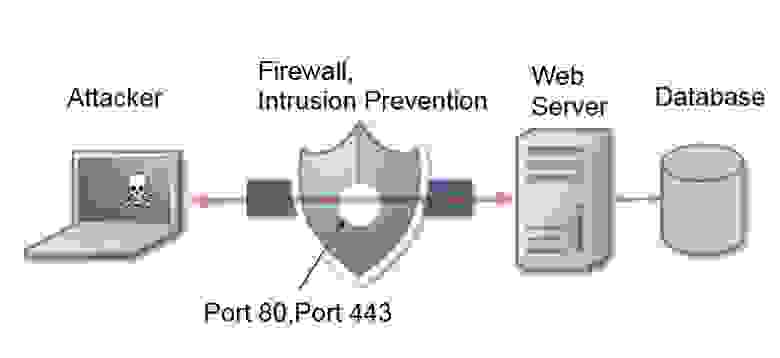

Прикладной уровень является самой надежной защитой. Уязвимости, с которыми мы тут встретимся, зачастую полагаются на сложные сценарии ввода данных пользователем, что делает их трудноопределимыми с помощью систем обнаружения вторжений. Этот уровень — самый доступный извне. Для нормального функционирования приложения должен быть доступ через порт 80 (HTTP) или порт 443 (HTTPS).

В схеме ниже веб-приложение полностью доступно извне, несмотря на брандмауэры и системы предотвращения вторжений:

В 2014 году SQL инъекции были ответственны за 8,1 процента всех подобных атак. Это делает его третьим самым используемым типом атаки, сразу после малваре и DDoS атак. Также можно взглянуть на список других атак общего применения, таких как неверная конфигурация безопасности, использования компонентов с уже известными уязвимостями и межсайтовым скриптингом (XSS). Квалифицированный атакующий может легко найти эти уязвимости и использовать их без риска быть обнаруженным.

Большинство уязвимостей были обнаружены в собственном коде веб-приложений, их называют уязвимостями нулевого дня. Это все потому, что уязвимости являются специфическими для каждого приложения и никогда не были известны ранее. Лучшая защита против этих атак — создание безопасных приложений. Разработчики должны быть осведомлены о том, как те или иные атаки работают, чтобы создавать защиту непосредственно в своих приложениях.

Обучение и информирование разработчиков об уязвимостях приложений является основной целью проекта Open Web Application Security Project (OWASP). Организация публикует списки десяти самых распространенных атак для веб-приложений. Данный список обновляется каждые три года и последний раз обновлялся в 2013 году.

Команда IBM X-Force Ethical Hacking использовала данные отчеты, чтобы создать подборку из десяти видео, которые демонстрируют ряд атак для каждой категории из списка OWASP. Каждое видео включает информацию о том, как предотвратить эти атаки и как использовать автоматизированные инструменты для тестирования подверженности приложения к каждому виду атак. Данные видео были изначально предназначены для внутреннего использования, но потом компания решила предоставить их в свободном доступе в сети Интернет.

Мы уже достаточно наговорились ни о чем, давайте же перейдем к самим видео файлам.

10. Непроверенный переход и редирект

Эта категория уязвимостей используется в фишинговых атаках, в которых жертв обманом перенаправляют на вредоносный сайт. Злоумышленники могут манипулировать URL-ми реального сайта, чтобы перенаправить пользователя на нужную им страницу. Вы можете увидеть как Джонатан Фитц-Джеральд (Jonathan Fitz-Gerald) демонстрирует эту атаку на видео, ниже:

9. Использования компонентов с уже известными уязвимостями

Эта категория включает в себя различные приложения, которые продолжают использовать компоненты даже после обнаружения уязвимости в них. Злоумышленники с легкостью могут использовать уязвимости устаревших компонентов на приложения, которые их используют, так как эти уязвимости были уже давно доказаны и опубликованы. Любой скрипт-кидди можете произвести такой взлом.

8. Межсайтовая подделка запроса

Этот тип атаки используется в сочетании с социальными проектами. На видео ниже, Бреннан Brazeau (Brennan Brazeau) демонстрирует, как злоумышленник может украсть деньги из банковского счета жертвы путем использования социальных медиа — и фотографии котиков:

7. Отсутствие функции контроля уровня доступа

В данном случаи описывается ситуация, в которой функциональность более высокого уровня скрыта от более низкого или незарегистрированного пользователя вместо того, чтобы производить изменения через контроль доступов. Джон Заккато демонстрирует атаку, в которой пользователь более низкого уровня получает доступ к интерфейсу администрирования веб-приложения:

6. Чувствительная экспозиция данных

Тут отсутствует шифрования данных во время перемещения и в состоянии покоя. Если веб-приложения, которые вы используете не правильно защитят конфиденциальные данные, такие как кредитные карты или данные аутентификации, злоумышленники могут украсть или изменить данные.

5. Неправильная настройка безопасности

В данном видео будет исследована другая чрезвычайно опасная категория дефектов, которая связана с неправильной, неверной конфигурацией сервера или самого приложения.

4. Незащищенные прямые ссылки на объект

В этом видео Фитц-Джеральд продемонстрирует атаку незащищенной прямой ссылки на объект, что позволяет злоумышленникам получить данные с сервера, манипулируя именами файлов. Вы увидите, как он терпеливо загружает файл, пока не получит всю базу данных.

3. Межсайтовый скриптинг

Межсайтовый скриптинг тип уязвимости, позволяющий злоумышленникам вставить JavaScript на страницах реальных сайтов. Поступая таким образом, они могут полностью изменить содержимое сайта, чтобы получить возможность отправить учетные данные пользователя на любой другой сервере. Уоррен Мойнихан (Warren Moynihan) продемонстрирует нам как это может быть достигнуто, ниже:

2. Повреждение аутентификации и управление сеансами

Brazeau обсуждает недостатки программирования, которые позволяют злоумышленникам обойти методы проверки подлинности, которые используются приложением:

1. Инъекции

Инъекции позволяют атакующим изменить запрос бэкэнда команды через несанкционированный ввод данных пользователем. Мойнихан продемонстрирует несколько примеров SQL-инъекций и, самое главное, покажет как получить всю таблицу пользователя, включая пароли.

Как хакеры атакуют веб-приложения: боты и простые уязвимости

Общедоступные веб-приложения являются привлекательной мишенью для злоумышленников. Атаки на веб-приложения открывают перед ними широкие возможности: доступ к внутренним ресурсам компании, чувствительной информации, нарушение функционирования приложения или обход бизнес-логики – практически любая атака может принести финансовую выгоду для злоумышленника и убытки, как финансовые, так и репутационные – для владельца веб-приложения. Кроме того, под угрозой находятся и пользователи веб-приложений, поскольку успешные атаки позволяют похищать учетные данные, выполнять действия на сайтах от лица пользователей, а также заражать рабочие станции вредоносным ПО.

При исследовании атак на веб-приложения мы, в первую очередь, ставили перед собой задачу установить, какие атаки пользуются наибольшей популярностью у злоумышленников и каковы возможные мотивы их действий, а также определить основные источники угроз для различных отраслей. Такие данные позволяют понять, каким аспектам следует уделить внимание при обеспечении безопасности веб-приложений. Кроме того, мы рассмотрим распределение типов атак и активности злоумышленников в зависимости от сферы деятельности компании, а также динамику изменения характера атак в течение года.

Для сбора исходных данных по атакам мы использовали данные, полученные в ходе пилотных проектов по внедрению межсетевого экрана прикладного уровня PT Application Firewall (PT AF) в 2016 году. В пилотных проектах принимали участие государственные учреждения, организации сферы образования, финансов, транспорта, промышленности и IT. Среди рассматриваемых систем присутствуют как российские компании, так и зарубежные. Все приведенные в данном исследовании примеры атак были проверены вручную на предмет ложных срабатываний и являются достоверными.

Популярность атак по отраслям

Наиболее часто в ходе пилотных проектов встречались «Внедрение операторов SQL» и «Выполнение команд ОС», такие атаки PT AF фиксировал более чем в 80% систем. Path Traversal занимает второе место по популярности среди выявленных атак. Очевидно, что в первую очередь злоумышленники пробуют применить наиболее простые атаки, не требующие особых условий для выполнения. В основном более низкий процент обнаружения атаки свидетельствует о более высоком уровне сложности или необходимости специальных условий для ее реализации, например, наличия функции загрузки файлов в веб-приложении или совершения определенных действий со стороны пользователей.

При составлении рейтинга наиболее популярных атак мы исключили атаки, которые осуществлялись специальным ПО для автоматизированного сканирования веб-приложения на наличие уязвимостей, например, Acunetix, sqlmap.

Рейтинг наиболее популярных атак (доли веб-приложений)

Большинство атак в этом рейтинге эксплуатируют критически опасные уязвимости и могут привести к полной компрометации веб-приложения и сервера, что может позволить злоумышленнику получить доступ к ресурсам локальной сети.

Соотношение типов атак, зафиксированных в ходе работы PT AF, и их количество меняются в зависимости от отрасли, к которой относится исследуемая система. Злоумышленники преследуют разные цели, при этом уровень квалификации и технические возможности нарушителей также различаются. На приведенных диаграммах представлены среднее количество атак в день на одну систему, а также соотношение количества атак, выполняемых вручную и с использованием утилит для автоматизированного сканирования.

Среднее количество атак в день на одну систему

Соотношение автоматизированного сканирования и атак, выполняемых вручную

Большую часть атак для всех отраслей, кроме государственных учреждений и интернет-магазинов, составляют атаки, выполняемые при помощи специализированного ПО для поиска уязвимостей. Автоматизированное сканирование включает в себя попытки выполнения различных видов атак, например, внедрения операторов SQL, Path Traversal, с использованием готовых программных средств инструментального анализа защищенности. Результаты сканирования могут быть использованы злоумышленником для эксплуатации уязвимостей и дальнейшего развития вектора атаки до получения доступа к чувствительной информации, ресурсам локальной сети, критически важным системам или для проведения атак на пользователей.

На рисунке ниже приведен пример обнаружения автоматизированного сканирования с помощью утилиты sqlmap. PT AF выявил нежелательное содержание HTTP-заголовка User-Agent и запрос, содержащий внедрение операторов SQL.

Пример обнаружения автоматизированного сканирования

Наибольшее среднее количество атак в день – приблизительно 3500 атак – зафиксировано в ходе пилотных проектов в государственных учреждениях. Автоматизированный поиск уязвимостей составляет всего 18% от общего числа атак. Интернет-магазины занимают вторую строчку в этом рейтинге: в день регистрировалось около 2200 атак, при этом практически все они проводились без использования автоматизированных средств сканирования.

В финансовой сфере PT AF регистрировал около 1400 атак в день, среди которых преобладал автоматизированный поиск уязвимостей. На транспортные ресурсы и IT-компании приходится в среднем около 680 атак в день, большую часть которых также составляет автоматизированный поиск уязвимостей.

Из расчетов среднего количества атак в день для сферы образования был исключен информационно-аналитический центр, в функции которого входит обработка результатов государственных экзаменов. Пилотный проект для этого центра проходил в летнее время, когда учащиеся школ сдавали ЕГЭ и ГИА, в связи с чем наблюдалось чрезвычайно большое число атак на веб-приложение – более 20 000 атак в день. При этом самыми распространенными являлись атаки с использованием инструментальных средств сканирования на наличие уязвимостей. Учащиеся, обладая базовыми знаниями об информационной безопасности и способах обхода механизмов защиты, могли использовать общедоступное ПО для сканирования системы. Этим объясняется и тот факт, что большая часть атак данного типа исходила со стороны США: вероятно, публичные утилиты или онлайн-сервисы использовали прокси-серверы, расположенные на территории США. Целью атак на информационно-аналитический центр, скорее всего, был доступ к результатам экзаменов и экзаменационным материалам. Возможно, учащиеся считали, что таким образом смогут изменить свои баллы, полученные за экзамен. Кроме того, можно предположить, что злоумышленники пытались найти уязвимости, эксплуатация которых позволила бы получить доступ к базам экзаменационных материалов для последующего нелегального распространения.

Для промышленных систем PT AF зафиксировал около 50 атак в день, практически все представляли собой автоматизированный поиск уязвимостей, и лишь 1% проводился вручную.

На следующей диаграмме для каждой отрасли представлено соотношение типов атак, осуществляемых злоумышленниками, при этом из расчетов были исключены атаки, совершаемые в рамках автоматизированного сканирования на наличие уязвимостей, поскольку они не являются специфичными для конкретных отраслей.

Соотношение типов атак, выполняемых вручную

Для государственных учреждений более 70% составили атаки Path Traversal, с помощью которых злоумышленники пытались выйти за пределы текущего каталога файловой системы и получить доступ к файлам, находящимся на сервере, с целью хищения чувствительной информации.

Пример обнаружения атаки Path Traversal представлен ниже. Злоумышленник намеревался выйти в корневую директорию сервера и получить доступ к файлу /etc/passwd, который содержит список учетных записей пользователей системы.

Пример обнаружения атаки «Path Traversal»

Около 17% атак являются попытками внедрения операторов SQL. Небольшую часть (около 8%) составляют атаки «Межсайтовое выполнение сценариев», направленные на пользователей порталов государственных услуг. Выполнить команды ОС злоумышленники пытались в 2% случаев.

Почти три четверти атак на интернет-магазины составили атаки Path Traversal. Так же, как и на порталах, предоставляющих государственные услуги, злоумышленники предпринимали попытки выйти за пределы текущего каталога файловой системы. Существенную часть (14%) составляют атаки на отказ в обслуживании. Для интернет-магазина угроза нарушения доступности веб-приложения является критической. Атаки на пользователей («Межсайтовое выполнение сценариев» и «Подделка межсайтовых запросов») в сумме составляют 4%. В 4% случаев встречается и внедрение операторов SQL.

В финансовой сфере около 65% в совокупности составили атаки «Межсайтовое выполнение сценариев» и «Подделка межсайтовых запросов», направленные на пользователей систем. Такие атаки широко распространены в финансовой отрасли и представляют особую опасность, поскольку позволяют похищать значения Cookie и учетные данные пользователей (при помощи фишинга), а также совершать действия от лица легитимных пользователей.

На рисунке приведен пример выявления атаки «Межсайтовое выполнение сценариев». Злоумышленник пытался вывести на экран значения Cookie для проверки уязвимости веб-приложения к этой атаке.

Пример обнаружения атаки «Межсайтовое выполнение сценариев»

Злоумышленники пробовали получить доступ к чувствительной информации с помощью атаки Path Traversal (15% от общего числа) и внедрения операторов SQL (7% от общего числа). Доля атак «Загрузка произвольных файлов» составила 7%. Подобные атаки часто используются для получения доступа к выполнению команд ОС, при этом непосредственное выполнение команд ОС было зарегистрировано в 3% случаев. В целом, характер и сложность атак свидетельствуют о более высоком уровне технической подготовки злоумышленников по сравнению с другими рассматриваемыми отраслями.

В сфере IT более половины зафиксированных атак являются попытками внедрения операторов SQL. Присутствуют также атаки Path Traversal (20% от общего числа). Кроме того, 16% являются попытками выполнения команд ОС, а 12% атак на веб-приложения IT-компаний нацелены на пользователей систем.

Для веб-приложений транспортных компаний количество атак «Внедрение операторов SQL» превышает 50%, около 38% составляет утечка информации, и 6% — выполнение команд ОС.

В сфере образования приблизительно 70% атак, выполняемых вручную, составило «Внедрение операторов SQL». Эта атака зачастую является достаточно простой в исполнении, ее можно использовать для получения доступа к личным кабинетам пользователей или содержимому баз данных. Около 30% атак представляют собой эксплуатацию уязвимости «Утечка информации», которая может позволить злоумышленнику получить чувствительные данные или узнать дополнительную информацию о системе.

На рисунке можно увидеть пример обнаружения внедрения операторов SQL, злоумышленник ввел свой запрос к базе данных в GET-параметре id для проверки возможности эксплуатации уязвимости.

Пример обнаружения атаки «Внедрение операторов SQL»

Почти две трети атак на приложения промышленных предприятий составили атаки на отказ в обслуживании (DDoS). На рисунке ниже представлен пример обнаружения трех цепочек атак, включая DDoS. Межсетевой экран PT AF строит такие цепочки автоматически, благодаря выявлению корреляций между событиями, которые разнесены во времени, но при этом являются частями одной атаки.

Пример обнаружения связанных событий, включая DDoS

Источники атак

Анализ источников атак проводился только в отношении российских систем, участвовавших в пилотных проектах. Наибольшее число зафиксированных атак исходят из русскоговорящих стран, на первых позициях находятся Россия и Украина. Достаточно высок процент атак, источником которых являются Нидерланды и США, поскольку на территории этих стран находится большое число провайдеров, предоставляющих услуги прокси-серверов.

Внешние источники атак по отраслям

Источники внешних атак на российские организации различаются в зависимости от отрасли. Большая часть атак на государственные учреждения совершается с российских IP-адресов, около трети совершаются с IP-адресов, принадлежащих украинским провайдерам, в 6% случаев источником являются Нидерланды.

Источником атак для интернет-магазинов приблизительно в равных долях (около четверти от общего числа) являются Россия и Украина. Более трети атак проходит через IP-адреса Нидерландов.

Для атак на сферу образования, как было показано выше, широко используются публичные сервисы и утилиты для сканирования веб-приложений на наличие уязвимостей. Для сокрытия действительного IP-адреса источника атаки такое ПО, в основном, задействует серверы, расположенные на территории США. Пятая часть атак исходит от российских IP-адресов.

Интересно отметить, что источником более трети атак на веб-приложения университетов являются внутренние злоумышленники (в среднем для сферы образования этот показатель равен 8%). Вероятно, это учащиеся, имеющие доступ к беспроводным сетям образовательного учреждения, а также доступ к локальной сети в учебных аудиториях.

Соотношение внешних и внутренних нарушителей

В финансовой сфере от внутренних нарушителей исходит около 10% атак. Не исключается также вариант, что нарушителем в ряде случаев может быть администратор системы, проводящий тестирование защитных механизмов.

Заключение

По результатам проведенных пилотных проектов PT AF можно сделать вывод, что большинство атак, совершаемых злоумышленниками, достаточно просты как в исполнении, так и в обнаружении средствами защиты типа WAF.

В то же время во второй половине 2016 года наблюдался значительный рост числа атак на веб-ресурсы, в первую очередь, с IP-адресов Украины и Турции. Принимая во внимание сообщения Федеральной службы безопасности о планируемых кибератаках, российским компаниям, в частности, финансовым организациям, рекомендуется заранее предпринять соответствующие меры для защиты критически важных компонентов и убедиться в эффективности используемых средств защиты.

Невзирая на большое количество простых атак, следует также учитывать, что уровень технической подготовки современных злоумышленников позволяет реализовать атаки высокого уровня сложности, требующие осуществления ряда действий, которые происходят в разное время и на первый взгляд не взаимосвязаны. Для выявления цепочек таких атак, в том чиcле для обнаружения длительных целевых атак и при расследовании инцидентов, необходимо использовать инструменты корреляционного анализа.

Полная версия исследования доступна по ссылке.

Авторы: Екатерина Килюшева, Евгений Гнедин

P. S. В четверг, 27 апреля в 14:00 старший эксперт Positive Technologies Всеволод Петров проведет бесплатный вебинар, в ходе которого расскажет о том, почему хакерам удается осуществлять успешные атаки на веб-приложения, и как это можно предотвратить.

Кроме того, речь пойдет о технологических возможностях межсетевого экрана уровня приложений PT Application Firewall, которые помогают ему усилить традиционные периметровые средства защиты и обеспечить безопасность по всем фронтам.